Toto je dokonalý průvodce nastavením zásad auditu a zabezpečení systému Windows.

V tomto průvodci se s vámi podělím o tipy na nastavení zásad auditu, nastavení zásad hesel a účtů, monitorování událostí, srovnávací testy a mnoho dalšího.

- Co je to auditování oken

- Použití pokročilé konfigurace zásad auditu

- Konfigurace zásad auditu pro Active Directory

- Konfigurace zásad auditu pro pracovní stanice a servery

- Konfigurace nastavení velikosti a uchovávání protokolu událostí

- .

- Doporučené heslo &Zásady blokování účtů

- Doporučené nastavení zásad auditu

- Sledování těchto událostí z hlediska kompromitace

- Centralizace protokolů událostí

- Srovnávací testy zásad auditu

- Plánování zásad auditu

- Co je audit systému Windows?

- Použití pokročilé konfigurace zásad auditu

- . Budete muset upravit výchozí zásady řadiče domény nebo vytvořit nové.

- Krok 1: Otevřete Konzolu pro správu zásad skupiny

- Krok 2: Upravte výchozí zásady řadičů domény

- Krok 3: Upravte výchozí zásady řadičů domény: Přejděte do konfigurace pokročilých zásad auditu

- Krok 4: Definujte nastavení auditu

- Konfigurace zásad auditu na pracovních stanicích a serverech

- Konfigurace nastavení velikosti a uchovávání protokolu událostí

- Doporučená politika blokování hesel a účtů

- Zásady hesla

- Politika blokování účtů

- Doporučené nastavení zásad auditu

- Přihlášení k účtu

- Account Management

- Podrobné sledování

- DS Access

- Přihlášení/odhlášení

- Přístup k objektu

- Změna politiky

- Použití oprávnění

- Systém

- Globální audit přístupu k objektům

- Centralizace protokolů událostí systému Windows

- Monitorujte tyto události pro kompromitaci

- Srovnávací testy zásad auditu

- Použití auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Plánování zásad auditu

- Identifikujte cíle auditu systému Windows

- Znát své síťové prostředí

- Zásady skupin

- Jak budete získávat data o událostech

Co je audit systému Windows?

Zásady auditu systému Windows definují, jaký typ událostí chcete v prostředí Windows sledovat. Například když dojde k zablokování uživatelského účtu nebo když uživatel zadá špatné heslo, budou tyto události po zapnutí auditování generovat záznam v protokolu. Zásady auditu jsou důležité pro udržení bezpečnosti, odhalení bezpečnostních incidentů a splnění požadavků na shodu s předpisy.

Použití pokročilé konfigurace zásad auditu

Při pohledu na zásady auditu si všimnete dvou částí, základní zásady auditu a pokročilé zásady auditu. Pokud je to možné, měli byste používat pouze nastavení pokročilých zásad auditu, které se nachází v části Nastavení zabezpečení\Pokročilá konfigurace zásad auditu.

Pokročilé nastavení zásad auditu bylo zavedeno v systému Windows Server 2008, rozšířilo nastavení zásad auditu z 9 na 53. V systému Windows Server 2008 je možné nastavit i pokročilé zásady auditu. Rozšířené nastavení zásad umožňuje definovat podrobnější zásady auditu a zaznamenávat pouze potřebné události. To je užitečné, protože některá nastavení auditu vygenerují obrovské množství protokolů.

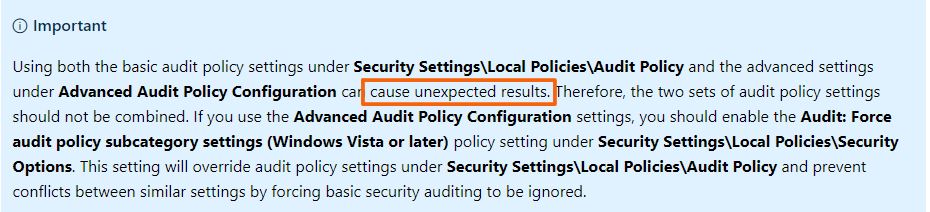

Důležité: Nepoužívejte současně základní nastavení zásad auditu a pokročilé nastavení, které se nachází v části Nastavení zabezpečení\Pokročilá konfigurace zásad auditu. Použití obou může způsobit problémy a nedoporučuje se.

Microsoft poskytuje následující informace.

Pokročilé zásady auditu mají následující kategorie. Každá kategorie obsahuje sadu zásad.

- Přihlášení k účtu

- Správa účtů

- Podrobné sledování

- Přístup k DS

- Přihlášení/odhlášení

- Objekt. Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Průvodce hrozbami a protiopatřeními: Ve výchozím nastavení je pro službu Active Directory nakonfigurována minimální zásada auditu (pro všechny řadiče domény)

Pokročilé zásady auditu zabezpečení

. Budete muset upravit výchozí zásady řadiče domény nebo vytvořit nové.

Podle následujících kroků povolíte zásady auditu pro službu Active Directory.

Krok 1: Otevřete Konzolu pro správu zásad skupiny

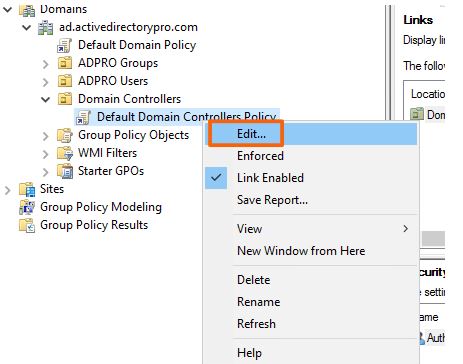

Krok 2: Upravte výchozí zásady řadičů domény

Klikněte pravým tlačítkem myši na zásady a vyberte možnost upravit

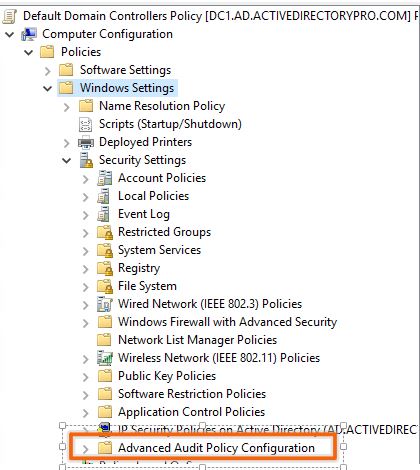

Krok 3: Upravte výchozí zásady řadičů domény: Přejděte do konfigurace pokročilých zásad auditu

Nyní přejděte do konfigurace pokročilých zásad auditu

Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -> Konfigurace pokročilých zásad auditu

Krok 4: Definujte nastavení auditu

Nyní stačí projít jednotlivé kategorie zásad auditu a definovat události, které chcete auditovat. Doporučená nastavení naleznete v části Doporučené zásady auditu.

Konfigurace zásad auditu na pracovních stanicích a serverech

Důrazně se doporučuje povolit zásady auditu na všech pracovních stanicích a serverech. Většina incidentů začíná na klientském zařízení, pokud tyto systémy nesledujete, můžete přijít o důležité informace.

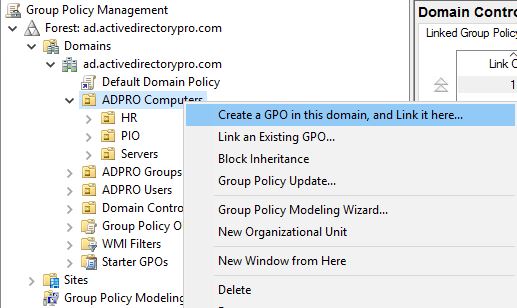

Chcete-li nakonfigurovat zásady auditu pro pracovní stanice a servery, musíte vytvořit novou zásadu auditu. Bude se jednat o samostatnou zásadu auditu oddělenou od řadičů domény. Tuto politiku bych neaplikoval na kořen domény, nejlepší je mít všechny pracovní stanice a servery v samostatné organizační jednotce a politiku auditu aplikovat na tuto organizační jednotku.

Níže vidíte, že mám organizační jednotku s názvem ADPRO počítače. Tato organizační jednotka obsahuje dílčí organizační jednotky pro pracovní stanice oddělení a serverovou organizační jednotku pro všechny servery. Vytvořím novou zásadu auditu v organizační jednotce ADPRO computers OU, tato zásada se zaměří na všechna zařízení v této složce.

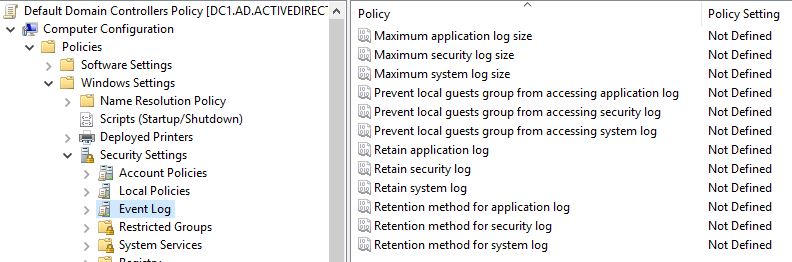

Konfigurace nastavení velikosti a uchovávání protokolu událostí

Důležité je definovat nastavení velikosti a uchovávání protokolu událostí zabezpečení. Pokud tato nastavení nejsou definována, může dojít k přepsání a ztrátě důležitých dat auditu.

Důležité: Protokoly generované na serverech a pracovních stanicích ze zásad auditu jsou určeny ke krátkodobému uchování. Chcete-li uchovávat historické protokoly auditu po dobu týdnů, měsíců nebo let, budete muset nastavit centralizovaný systém protokolování. Doporučení naleznete v následující části.

V zásadách auditu můžete definovat nastavení protokolu událostí v části Konfigurace počítače -> Zásady -> Nastavení zabezpečení -> Protokol událostí

Níže jsou uvedena doporučená nastavení

- Maximální velikost protokolu aplikace

- 4 194,240 (kilobajtů)

- Maximální velikost bezpečnostního protokolu

- 4 194 240 (kilobajtů)

- Maximální velikost systémového protokolu

- 4 194 240 (kilobajtů)

I při takto nakonfigurovaném nastavení protokolu můžete v krátké době přepsat události. Vše závisí na zásadách auditu a na tom, kolik máte uživatelů. Pokud sledujete špatné pokusy o zadání hesla pro 2000 uživatelů, bude to generovat mnohem více událostí než 20 uživatelů.

Zdroj:

Doporučené nastavení velikosti protokolu událostí v systému Windows

Doporučená politika blokování hesel a účtů

Pro úspěšný audit uživatelských účtů je třeba zajistit konfiguraci politiky blokování hesel a účtů. Pokud auditujete uzamčení účtů, ale nemáte nastavený práh uzamčení, tyto události nikdy neuvidíte.

Tato nastavení pocházejí z dokumentu MS Security baseline Windows 10 and Server 2016.

Zásady hesla

Umístění objektu GPO: Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -> Zásady účtů.> Zásady hesel

- Vynutit historii hesel

- 24

- Maximální stáří hesla

- 60

- Minimální stáří hesla

- 1

- Minimální délka hesla

- 14

.

- Heslo musí splňovat požadavky na složitost

- zapnuto

- Ukládání hesel pomocí reverzibilního šifrování

- vypnuto

Politika blokování účtů

Umístění GPO: Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -> Zásady účtů.> Zásady uzamčení účtu

- Doba trvání uzamčení účtu

- 15

- Prahová hodnota uzamčení účtu

- 10

- Obnovení počítadla uzamčení po

- 15

Zdroj:

Microsoft Security compliance toolkit

Doporučené nastavení zásad auditu

Tato nastavení pocházejí z dokumentu MS Security baseline Windows 10 and Server 2016.

Doporučené nastavení zásad zabezpečení a auditu řadiče domény.

Umístění zásad GPO: Konfigurace počítače -> Zásady -> Nastavení systému Windows -> Nastavení zabezpečení -.> Konfigurace pokročilých zásad auditu

Přihlášení k účtu

- Ověřování pověření k auditu

- Úspěšné a neúspěšné

- Ověřovací služby Kerberos

- Není nakonfigurováno

- Audit Kerberos Service Ticket Operations

- Není nakonfigurováno

- Audit Other Account Logon Events

- Není nakonfigurováno

Account Management

- Audit Application Group Správa

- Není nakonfigurováno

- Audit Správa počítačových účtů

- Úspěch

- Audit Správa distribučních skupin

- Není nakonfigurováno

- Audit Správa ostatních účtů Události

- Úspěch a selhání

- Správa bezpečnostních skupin auditu

- Úspěch a selhání

- Správa uživatelských účtů auditu

- Úspěch a selhání

Podrobné sledování

- .

- Audit DPAPI Activity

- Není nakonfigurováno

- Audit Plug and Play Events

- Úspěch

- Vytvoření procesu auditu

- Úspěch

- Proces auditu Ukončení

- Nekonfigurováno

- Audit RPC Events

- Nekonfigurováno

- Audit Token Right Adjected

- Nekonfigurováno

DS Access

- Audit Detailed Directory Replikace služby

- Není nakonfigurováno

- Přístup ke službě Audit Directory

- Úspěch a neúspěch

- Změny služby Audit Directory

- Úspěch a neúspěch

- Audit Directory Replikace služby

- Není nakonfigurováno

Přihlášení/odhlášení

- Zablokování účtu auditu

- Úspěch a neúspěch

- Audit nároků uživatele/zařízení

- Není nakonfigurováno

- Audit členství ve skupině

- Úspěšný

- Audit IPsec Extended Mode

- Není nakonfigurován

- Audit IPsec Main Mode

- Není nakonfigurován

- Audit odhlášení

- Úspěšný

- Audit Přihlášení

- Úspěšné a neúspěšné

- Audit Server síťových zásad

- Není nakonfigurován

- Audit Ostatní události přihlášení/odhlášení

- Není nakonfigurován

- Audit Zvláštní přihlášení

- Úspěšné

Přístup k objektu

- Audit Generovaná aplikace

- Není nakonfigurováno

- Audit Certifikační služby

- Není nakonfigurováno

- Audit Podrobné sdílení souborů

- Není nakonfigurováno

- Sdílení souborů auditu

- Není nakonfigurováno

- Systém souborů auditu

- Není nakonfigurováno

- Připojení k platformě filtrování auditu

- Není konfigurováno

- Audit Filtering Platform Packet Drop

- Není konfigurováno

- Audit Handle Manipulation

- Není konfigurováno

- Audit Kernal Object

- Není konfigurováno

- Audit Ostatní události přístupu k objektům

- Není nakonfigurováno

- Audit Registry

- Není nakonfigurováno

- Audit Vyjímatelné úložiště

- Úspěch a selhání

- Audit SAM

- Není nakonfigurováno

- Audit Centrální politika přístupu Staging

- Není nakonfigurováno

Změna politiky

- Audit Změna politiky auditu

- Úspěch a neúspěch

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Změna politiky na úrovni

- Není nakonfigurováno

- Audit Ostatní události změny politiky

- Není nakonfigurováno

Použití oprávnění

- Audit Použití necitlivých oprávnění

- Není nakonfigurováno

- Audit Ostatní události použití oprávnění

- Není nakonfigurováno

- Audit Citlivé použití oprávnění

- Úspěch a Selhání

Systém

- Audit IPsec Driver

- Úspěch a selhání

- Audit Ostatní systémové události

- Úspěch a selhání

- Audit Změna stavu zabezpečení

- Úspěch

- Audit Rozšíření bezpečnostního systému

- Úspěch a selhání

- Audit Integrita systému

- Úspěch a selhání Selhání

Globální audit přístupu k objektům

- Systém souborů

- Není nakonfigurován

- Registry

- Není nakonfigurován

Doporučuji stáhnout sadu nástrojů Microsoft Security compliance. Obsahuje dokument ve formátu Excel s doporučenými nastaveními zabezpečení a auditu pro systém Windows 10, členské servery a řadiče domény. Kromě toho sada nástrojů obsahuje další dokumenty a soubory, které vám pomohou aplikovat nastavení zabezpečení a auditu.

Centralizace protokolů událostí systému Windows

Pokud povolíte zásady zabezpečení a auditu ve všech systémech, budou tyto protokoly událostí uloženy lokálně v každém systému. Když budete potřebovat vyšetřit incident nebo spustit auditní zprávy, budete muset projít každý protokol jednotlivě v každém počítači. Další obavou je, co když se systém zhroutí a vy nebudete mít přístup k protokolům?

a… nezapomeňte, že tyto místní protokoly jsou určeny ke krátkodobému uložení. Ve velkých prostředích budou tyto místní protokoly v krátké době přepsány novými událostmi.

Centralizace protokolů vám ušetří čas, zajistí dostupnost protokolů a usnadní hlášení a řešení bezpečnostních incidentů. Existuje mnoho nástrojů, které dokáží centralizovat protokoly událostí systému Windows.

Níže je uveden seznam bezplatných a prémiových nástrojů, které centralizují protokoly událostí systému Windows. Některé z bezplatných nástrojů vyžadují trochu práce a mohou vyžadovat další software pro vizualizaci a hlášení protokolů. Pokud máte rozpočet, doporučuji prémiový nástroj, jejich nastavení je mnohem jednodušší a ušetří vám spoustu času.

- SolarWinds Log Analyzer (prémiový nástroj, 30denní zkušební verze ZDARMA)

- Windows Event Collector (zdarma, vyžaduje další nástroje pro vizualizaci a reportování dat)

- ManageEngine Audit Plus – (prémiový nástroj)

- Splunk – (prémiový nástroj, populární nástroj pro analýzu různých souborů protokolu)

- Elastic Stack – (ke stažení zdarma)

- SolarWinds Event Log Consolidator (ke stažení zdarma)

Monitorujte tyto události pro kompromitaci

Tady je seznam událostí, které byste měli monitorovat a vykazovat.

- Neúspěšné přihlášení – ID události 4624, 4771

- Úspěšná přihlášení – ID události 4624

- Neúspěchy z důvodu špatných hesel – ID události 4625

- Uživatelský účet zablokován – ID události 4740

- Uživatelský účet odblokován – ID události 4767

- Uživatel změnil heslo – ID události 4723

- Uživatel přidán do privilegované skupiny – ID události 4728, 4732, 4756

- Člen přidán do skupiny – ID události 4728, 4732, 4756 , 4761, 4746, 4751

- Člen odebrán ze skupiny – ID události 4729, 4733, 4757, 4762, 4747, 4752

- Vymazání bezpečnostního protokolu – ID události 1102

- Smazáno – ID události 4743

Jak s jistotou víte, zda se zásady auditu uplatňují na vaše systémy? Jak je vaše politika auditu srovnatelná s nejlepšími postupy v oboru? V této části vám ukážu několik způsobů, jak můžete auditovat své vlastní systémy.

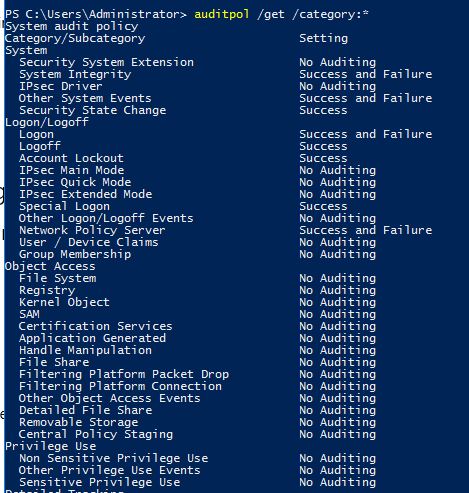

Použití auditpol

auditpol je vestavěný příkaz, který dokáže nastavit a získat zásady auditu v systému. Chcete-li zobrazit aktuální audit, spusťte v místním počítači tento příkaz

auditpol /get /category:*

Můžete zkontrolovat tato nastavení s nastavením ve vašich zásadách skupiny a ověřit, zda vše funguje.

Microsoft Security Toolkit

O této sadě nástrojů jsem se zmínil v části o doporučených nastaveních, ale stojí za to ji zmínit znovu. Obsahuje tabulku s doporučenými nastaveními zásad auditu a zabezpečení společnosti Microsoft. Obsahuje také nastavení GPO, skript pro instalaci a sestavy GPO. Je to skvělá reference pro porovnání toho, jak vaše zásady auditu odpovídají doporučením společnosti Microsoft.

CIS Benchmarks

CIS benchmarks obsahují pokyny pro konfiguraci více než 140 systémů, včetně prohlížeče, operačních systémů a aplikací.

CIS Benchmarks

CIS CAT Pro

CIS poskytuje nástroj, který dokáže automaticky zkontrolovat nastavení vašich systémů a jejich porovnání s benchmarky. Jedná se o zdaleka nejlepší metodu pro testování zásad auditu v porovnání s referenčními hodnotami v oboru. Verze pro vyžaduje členství, k dispozici je bezplatná verze s omezenými funkcemi.

CIS-CAT Pro

Plánování zásad auditu

Níže uvádíme několik tipů pro efektivní nasazení zásad auditu:

Identifikujte cíle auditu systému Windows

Nepokoušejte se jen povolit všechna nastavení auditu, pochopte celkové cíle zabezpečení vaší organizace. Povolení všech pravidel auditu může generovat spoustu šumu a může ztížit vaše úsilí o zabezpečení, než by mělo být.

Znát své síťové prostředí

Znalost vaší sítě, architektury služby Active Directory, návrhu organizačních jednotek a skupin zabezpečení je základem dobré politiky auditu. Nasazení zásad auditu na konkrétní uživatele nebo prostředky bude náročné, pokud nerozumíte svému prostředí nebo máte špatné logické seskupení prostředků.

Zásady skupin

Nejlepší je nasadit zásady auditu pomocí zásad skupin. Zásady skupiny poskytují centralizované místo pro správu a nasazení nastavení auditu pro uživatele a prostředky v rámci domény.

Jak budete získávat data o událostech

Budete se muset rozhodnout, jak budou data o událostech přezkoumávána.

- Budou data uchovávána na místních počítačích

- Budou protokoly shromažďovány v každém systému a vkládány do centralizovaného systému protokolování?

Zdroje:

Plánování a nasazení pokročilých zásad auditu zabezpečení

Doporučený nástroj: SolarWinds Server & Application Monitor

![]()

Tento nástroj byl navržen pro monitorování služby Active Directory a dalších kritických služeb, jako je DNS & DHCP. Rychle odhalí problémy řadiče domény, zabrání selhání replikace, sleduje neúspěšné pokusy o přihlášení a mnoho dalšího.

Nejvíce se mi na SAM líbí snadno použitelný ovládací panel a funkce upozornění. Má také možnost monitorovat virtuální počítače a úložiště.

Stáhněte si zkušební verzi zdarma zde

.