Dies ist der ultimative Leitfaden für Windows Audit- und Sicherheitsrichtlinieneinstellungen.

In diesem Leitfaden gebe ich meine Tipps für Audit-Richtlinieneinstellungen, Passwort- und Kontorichtlinieneinstellungen, Überwachungsereignisse, Benchmarks und vieles mehr.

Inhaltsverzeichnis:

- Was ist Windowing Auditing

- Verwenden Sie die erweiterte Audit-Richtlinienkonfiguration

- Konfigurieren Sie die Audit-Richtlinie für Active Directory

- Konfigurieren Sie die Audit-Richtlinie für Workstations und Server

- Konfigurieren Sie die Größe und Aufbewahrungseinstellungen für das Ereignisprotokoll

- Empfohlene Kennwort-& Kontosperrungsrichtlinie

- Empfohlene Überwachungsrichtlinieneinstellungen

- Überwachen Sie diese Ereignisse auf Kompromittierung

- Zentralisieren Sie Ereignisprotokolle

- Benchmarks für Überwachungsrichtlinien

- Planen Sie Ihre Überwachungsrichtlinie

- Was ist Windows-Überwachung?

- Verwenden Sie die erweiterte Audit-Richtlinienkonfiguration

- Überwachungsrichtlinie für Active Directory konfigurieren (für alle Domänencontroller)

- Schritt 1: Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole

- Schritt 2: Bearbeiten Sie die Standard-Domänencontroller-Richtlinie

- Schritt 3: Durchsuchen Sie die Konfiguration der erweiterten Überprüfungsrichtlinie

- Schritt 4: Definieren Sie die Überprüfungseinstellungen

- Konfigurieren Sie die Überprüfungsrichtlinie auf Workstations und Servern

- Konfigurieren Sie die Einstellungen für Größe und Aufbewahrung des Ereignisprotokolls

- Empfohlene Kennwort- und Kontosperrungsrichtlinie

- Passwortrichtlinie

- Richtlinie zur Kontosperrung

- Empfohlene Einstellungen für Audit-Richtlinien

- Kontoanmeldung

- Konto-Management

- Detailverfolgung

- DS-Zugriff

- Anmeldung/Abmeldung

- Objektzugriff

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

- Windows-Ereignisprotokolle zentralisieren

- Überwachen Sie diese Ereignisse auf Kompromittierung

- Benchmarks für Audit-Richtlinien

- Verwendung von auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planen Sie Ihre Audit-Richtlinie

- Ermitteln Sie Ihre Windows-Audit-Ziele

- Kennen Sie Ihre Netzwerkumgebung

- Gruppenrichtlinien

- Wie erhalten Sie Ereignisdaten

Was ist Windows-Überwachung?

Eine Windows-Überwachungsrichtlinie definiert, welche Art von Ereignissen Sie in einer Windows-Umgebung verfolgen möchten. Wenn z. B. ein Benutzerkonto gesperrt wird oder ein Benutzer ein falsches Kennwort eingibt, erzeugen diese Ereignisse einen Protokolleintrag, wenn die Überwachung aktiviert ist. Eine Überprüfungsrichtlinie ist wichtig für die Aufrechterhaltung der Sicherheit, die Erkennung von Sicherheitsvorfällen und die Erfüllung von Compliance-Anforderungen.

Verwenden Sie die erweiterte Audit-Richtlinienkonfiguration

Wenn Sie sich die Audit-Richtlinien ansehen, werden Sie zwei Abschnitte bemerken: die grundlegende Audit-Richtlinie und die erweiterte Audit-Richtlinie. Wenn möglich, sollten Sie nur die Einstellungen für die erweiterte Prüfrichtlinie verwenden, die Sie unter Sicherheitseinstellungen\Erweiterte Prüfrichtlinienkonfiguration finden.

Die erweiterten Überprüfungsrichtlinieneinstellungen wurden in Windows Server 2008 eingeführt, es wurden die Überprüfungsrichtlinieneinstellungen von 9 auf 53 erweitert. Mit den erweiterten Richtlinieneinstellungen können Sie eine detailliertere Überprüfungsrichtlinie definieren und nur die Ereignisse protokollieren, die Sie benötigen. Dies ist hilfreich, da einige Überprüfungseinstellungen eine große Menge an Protokollen erzeugen.

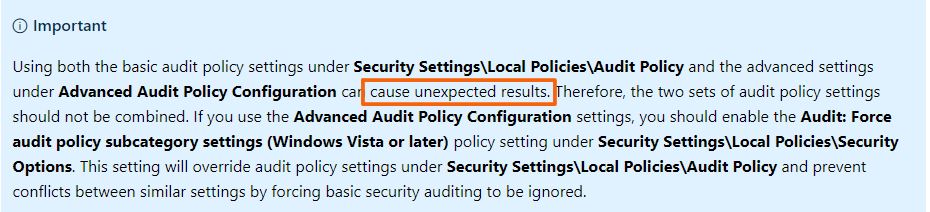

Wichtig: Verwenden Sie nicht sowohl die grundlegenden als auch die erweiterten Einstellungen, die sich unter Sicherheitseinstellungen\Erweiterte Konfiguration der Überprüfungsrichtlinie befinden. Die Verwendung beider kann zu Problemen führen und wird nicht empfohlen.

Microsoft stellt die folgenden Informationen zur Verfügung.

Die erweiterte Überprüfungsrichtlinie hat die folgenden Kategorien. Jede Kategorie enthält eine Reihe von Richtlinien.

- Kontoanmeldung

- Kontoverwaltung

- Detailverfolgung

- DS-Zugriff

- Anmeldung/Abmeldung

- Objekt Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Handbuch zu Bedrohungen und Gegenmaßnahmen: Erweiterte Sicherheitsüberwachungsrichtlinie

Überwachungsrichtlinie für Active Directory konfigurieren (für alle Domänencontroller)

Standardmäßig ist für Active Directory eine minimale Überwachungsrichtlinie konfiguriert. Sie müssen die Standardrichtlinie für Domänencontroller ändern oder eine neue Richtlinie erstellen.

Befolgen Sie diese Schritte, um eine Überprüfungsrichtlinie für Active Directory zu aktivieren.

Schritt 1: Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole

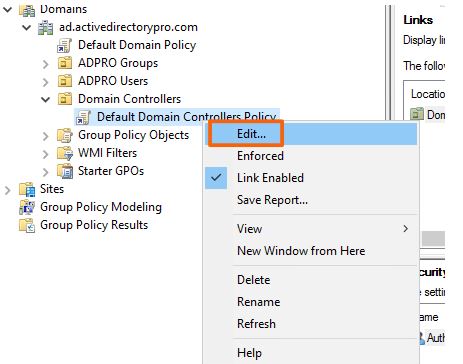

Schritt 2: Bearbeiten Sie die Standard-Domänencontroller-Richtlinie

Klicken Sie mit der rechten Maustaste auf die Richtlinie und wählen Sie Bearbeiten

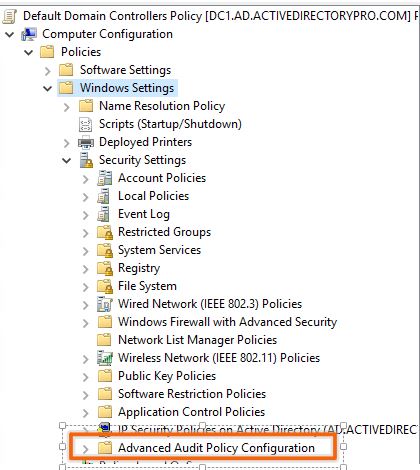

Schritt 3: Durchsuchen Sie die Konfiguration der erweiterten Überprüfungsrichtlinie

Suchen Sie nun die Konfiguration der erweiterten Überprüfungsrichtlinie

Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Konfiguration der erweiterten Überprüfungsrichtlinie

Schritt 4: Definieren Sie die Überprüfungseinstellungen

Nun müssen Sie nur noch jede Überprüfungsrichtlinienkategorie durchgehen und die Ereignisse definieren, die Sie überprüfen möchten. Die empfohlenen Einstellungen finden Sie im Abschnitt „Empfohlene Prüfungsrichtlinien“.

Konfigurieren Sie die Überprüfungsrichtlinie auf Workstations und Servern

Es wird dringend empfohlen, eine Überprüfungsrichtlinie auf allen Workstations und Servern zu aktivieren. Die meisten Vorfälle beginnen auf dem Client-Gerät. Wenn Sie diese Systeme nicht überwachen, könnten Ihnen wichtige Informationen entgehen.

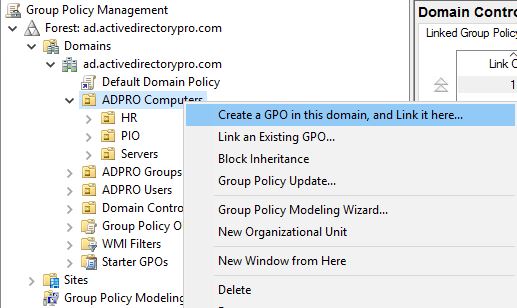

Um eine Überwachungsrichtlinie für Arbeitsstationen und Server zu konfigurieren, müssen Sie eine neue Überwachungsrichtlinie erstellen. Dabei handelt es sich um eine von Ihren Domänencontrollern getrennte Überwachungsrichtlinie. Ich würde diese Richtlinie nicht auf das Stammverzeichnis der Domäne anwenden, es ist am besten, alle Ihre Workstations und Server in einer separaten Organisationseinheit zu haben und die Audit-Richtlinie auf diese OU anzuwenden.

Wie Sie unten sehen können, habe ich eine Organisationseinheit namens ADPRO-Computer. Diese Organisationseinheit enthält Unter-OEs für Abteilungs-Workstations und eine Server-OE für alle Server. Ich werde eine neue Prüfrichtlinie für die OU ADPRO-Computer erstellen, diese Richtlinie wird auf alle Geräte in diesem Ordner abzielen.

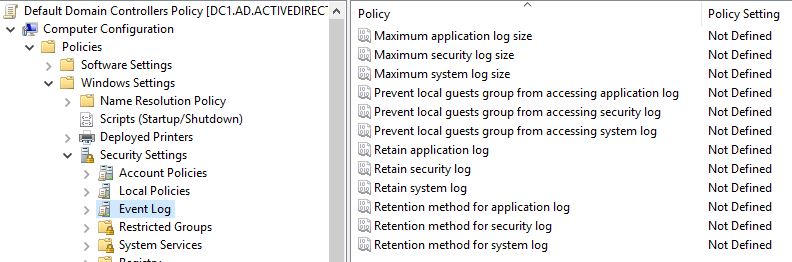

Konfigurieren Sie die Einstellungen für Größe und Aufbewahrung des Ereignisprotokolls

Es ist wichtig, die Einstellungen für Größe und Aufbewahrung des Sicherheitsereignisprotokolls zu definieren. Wenn diese Einstellungen nicht definiert sind, können Sie wichtige Prüfdaten überschreiben und verlieren.

Wichtig: Die auf Servern und Workstations durch die Audit-Richtlinie erzeugten Protokolle sind für eine kurzfristige Aufbewahrung vorgesehen. Um historische Audit-Protokolle für Wochen, Monate oder Jahre aufzubewahren, müssen Sie ein zentrales Protokollierungssystem einrichten. Im folgenden Abschnitt finden Sie Empfehlungen dazu.

In Ihrer Audit-Richtlinie können Sie die Einstellungen für das Ereignisprotokoll unter Computerkonfiguration -> Richtlinien -> Sicherheitseinstellungen -> Ereignisprotokoll

Hier sind die empfohlenen Einstellungen

- Maximale Größe des Anwendungsprotokolls

- 4.194,240 (Kilobyte)

- Maximale Größe des Sicherheitsprotokolls

- 4.194.240 (Kilobyte)

- Maximale Größe des Systemprotokolls

- 4.194.240 (Kilobyte)

Auch mit den konfigurierten Protokolleinstellungen können Sie Ereignisse in kurzer Zeit überschreiben. Das hängt von Ihrer Audit-Richtlinie ab und davon, wie viele Benutzer Sie haben. Wenn Sie ungültige Kennwortversuche für 2000 Benutzer verfolgen, werden weit mehr Ereignisse erzeugt als für 20 Benutzer.

Ressource:

Empfohlene Einstellungen für die Größe von Ereignisprotokollen in Windows

Empfohlene Kennwort- und Kontosperrungsrichtlinie

Um Benutzerkonten erfolgreich zu überprüfen, müssen Sie sicherstellen, dass die Kennwort- und Kontosperrungsrichtlinie konfiguriert ist. Wenn Sie nach Kontosperrungen prüfen, aber keinen Sperrschwellenwert festgelegt haben, werden Sie diese Ereignisse nie sehen.

Diese Einstellungen stammen aus dem Dokument MS Security baseline Windows 10 and Server 2016.

Passwortrichtlinie

GPO-Speicherort: Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien.> Kennwortrichtlinie

- Kennwortverlauf erzwingen

- 24

- Maximales Kennwortalter

- 60

- Minimales Kennwortalter

- 1

- Minimale Kennwortlänge

- 14

- Kennwort muss Komplexitätsanforderungen erfüllen

- Aktiviert

- Kennwörter mit umkehrbarer Verschlüsselung speichern

- Deaktiviert

Richtlinie zur Kontosperrung

GPO-Standort: Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Kontorichtlinien -> Kontosperrungsrichtlinie

- Kontosperrungsdauer

- 15

- Kontosperrungsschwelle

- 10

- Rücksetzen des Sperrzählers nach

- 15

Ressource:

Microsoft Security compliance toolkit

Empfohlene Einstellungen für Audit-Richtlinien

Diese Einstellungen stammen aus dem Dokument MS Security baseline Windows 10 and Server 2016.

Empfohlene Einstellungen für Sicherheits- und Überprüfungsrichtlinien für Domänencontroller.

GPO-Richtlinienstandort: Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen.> Erweiterte Überprüfungsrichtlinienkonfiguration

Kontoanmeldung

- Überprüfung der Anmeldeinformationen

- Erfolg und Misserfolg

- Überprüfung der Kerberos-Authentifizierungsdienste

- Nicht konfiguriert

- Kerberos-Dienst-Ticket-Vorgänge prüfen

- Nicht konfiguriert

- Andere Kontoanmeldungsereignisse prüfen

- Nicht konfiguriert

Konto-Management

- Anwendungsgruppen Management

- Nicht konfiguriert

- Audit Computer Account Management

- Erfolg

- Audit Distribution Group Management

- Nicht konfiguriert

- Audit Other Account Management Ereignisse

- Erfolg und Misserfolg

- Audit-Sicherheitsgruppenverwaltung

- Erfolg und Misserfolg

- Audit-Benutzerkontenverwaltung

- Erfolg und Misserfolg

Detailverfolgung

- Audit DPAPI-Aktivität

- Nicht konfiguriert

- Audit Plug-and-Play-Ereignisse

- Erfolg

- Audit-Prozess-Erstellung

- Erfolg

- Audit-Prozess Beendigung

- Nicht konfiguriert

- Audit-RPC-Ereignisse

- Nicht konfiguriert

- Audit-Token-Recht zugewiesen

- Nicht konfiguriert

DS-Zugriff

- Audit-Detailverzeichnis Dienst Replikation

- Nicht konfiguriert

- Audit Verzeichnisdienst Zugriff

- Erfolg und Misserfolg

- Audit Verzeichnisdienst Änderungen

- Erfolg und Misserfolg

- Audit Verzeichnis Dienstreplikation

- Nicht konfiguriert

Anmeldung/Abmeldung

- Audit-Kontosperrung

- Erfolg und Misserfolg

- Audit-Benutzer-/Geräteansprüche

- Nicht konfiguriert

- Audit Gruppenmitgliedschaft

- Erfolg

- Audit IPsec Erweiterter Modus

- Nicht konfiguriert

- Audit IPsec Hauptmodus

- Nicht konfiguriert

- Audit Abmeldung

- Erfolg

- Audit Anmeldung

- Erfolg und Misserfolg

- Audit Netzwerkrichtlinienserver

- Nicht konfiguriert

- Audit Andere An-/Abmeldeereignisse

- Nicht konfiguriert

- Audit Sonderanmeldung

- Erfolg

Objektzugriff

- Audit Anwendung generiert

- Nicht konfiguriert

- Audit Zertifizierungsdienste

- Nicht konfiguriert

- Audit Detaillierte Dateifreigabe

- Nicht konfiguriert

- Audit Dateifreigabe

- Nicht konfiguriert

- Audit Dateisystem

- Nicht konfiguriert

- Audit Filtering Platform Connection

- Nicht konfiguriert

- Audit Filtering Platform Packet Drop

- Nicht konfiguriert

- Audit Handle Manipulation

- Nicht konfiguriert

- Audit Kernal Object

- Nicht konfiguriert

- Audit Other Object Access Events

- Nicht konfiguriert

- Audit Registry

- Nicht konfiguriert

- Audit Removable Storage

- Erfolg und Misserfolg

- Audit SAM

- Nicht konfiguriert

- Audit Central Access Policy Staging

- Nicht konfiguriert

Policy Change

- Audit Audit Policy Change

- Erfolg und Misserfolg

- Audit Authentifizierungsrichtlinie ändern

- Erfolg

- Audit-Autorisierungsrichtlinie ändern

- Erfolg

- Audit-Filterplattformrichtlinie ändern

- Nicht konfiguriert

- Audit-MPSSVC-Regel-Level Policy Change

- Nicht konfiguriert

- Audit Andere Policy Change Events

- Nicht konfiguriert

Privilege Use

- Audit Non Sensitive Privilege Use

- Nicht konfiguriert

- Audit Andere Privilegverwendungsereignisse

- Nicht konfiguriert

- Prüfung der sensiblen Privilegverwendung

- Erfolg und Misserfolg

System

- Audit IPsec-Treiber

- Erfolg und Misserfolg

- Audit Andere Systemereignisse

- Erfolg und Misserfolg

- Audit Security State Change

- Erfolg

- Audit Security System Extension

- Erfolg und Misserfolg

- Audit System Integrity

- Erfolg und Misserfolg

Global Object Access Auditing

- File System

- Nicht konfiguriert

- Registry

- Nicht konfiguriert

Ich empfehle Ihnen, das Microsoft Security Compliance Toolkit herunterzuladen. Es enthält ein Excel-Dokument mit empfohlenen Sicherheits- und Audit-Einstellungen für Windows 10, Mitgliedsserver und Domänencontroller. Darüber hinaus enthält das Toolkit zusätzliche Dokumente und Dateien, die Ihnen bei der Anwendung von Sicherheits- und Audit-Einstellungen helfen.

Windows-Ereignisprotokolle zentralisieren

Wenn Sie eine Sicherheits- und Audit-Richtlinie auf allen Systemen aktivieren, werden diese Ereignisprotokolle lokal auf jedem System gespeichert. Wenn Sie einen Vorfall untersuchen oder Prüfberichte erstellen wollen, müssen Sie jedes Protokoll auf jedem Computer einzeln durchgehen. Ein weiteres Problem ist, was passiert, wenn ein System abstürzt und Sie nicht auf die Protokolle zugreifen können?

und… vergessen Sie nicht, dass diese lokalen Protokolle für die kurzfristige Speicherung gedacht sind. In großen Umgebungen werden diese lokalen Protokolle in kurzer Zeit durch neue Ereignisse überschrieben.

Durch die Zentralisierung Ihrer Protokolle sparen Sie Zeit, stellen sicher, dass die Protokolle verfügbar sind, und erleichtern die Meldung und Behebung von Sicherheitsvorfällen. Es gibt viele Tools, die Windows-Ereignisprotokolle zentralisieren können.

Nachfolgend finden Sie eine Liste von kostenlosen und Premium-Tools, die Windows-Ereignisprotokolle zentralisieren können. Einige der kostenlosen Tools erfordern ein wenig Arbeit und können zusätzliche Software zur Visualisierung und Auswertung der Protokolle erfordern. Wenn Sie das Budget haben, empfehle ich ein Premium-Tool, sie sind viel einfacher einzurichten und sparen Ihnen eine Menge Zeit.

- SolarWinds Log Analyzer (Premium-Tool, 30-tägige KOSTENLOSE Testversion)

- Windows Event Collector (Kostenlos, erfordert zusätzliche Tools zur Visualisierung und Berichterstellung von Daten)

- ManageEngine Audit Plus – (Premium-Tool)

- Splunk – (Premuim-Tool, ein beliebtes Tool zur Analyse verschiedener Protokolldateien)

- Elastic Stack – (kostenloser Download)

- SolarWinds Event Log Consolidator (kostenloser Download)

Überwachen Sie diese Ereignisse auf Kompromittierung

Hier ist eine Liste von Ereignissen, die Sie überwachen und melden sollten.

- Anmeldefehler – Ereignis-ID 4624, 4771

- Erfolgreiche Anmeldungen – Ereignis-ID 4624

- Ausfälle aufgrund falscher Passwörter – Ereignis-ID 4625

- Benutzerkonto gesperrt – Ereignis-ID 4740

- Benutzerkonto entsperrt – Ereignis-ID 4767

- Benutzer hat Passwort geändert – Ereignis-ID 4723

- Benutzer zu privilegierter Gruppe hinzugefügt – Ereignis-ID 4728, 4732, 4756

- Mitglied zu einer Gruppe hinzugefügt – Ereignis-ID 4728, 4732, 4756 , 4761, 4746, 4751

- Mitglied aus Gruppe entfernt – Ereignis-ID 4729, 4733, 4757, 4762, 4747, 4752

- Sicherheitsprotokoll gelöscht – Ereignis-ID 1102

- Gemeinsam gelöscht – Ereignis-ID 4743

Benchmarks für Audit-Richtlinien

Wie können Sie sicher sein, dass Ihre Audit-Richtlinien auf Ihre Systeme angewendet werden? Wie steht Ihre Audit-Richtlinie im Vergleich zu den Best Practices der Branche da? In diesem Abschnitt zeige ich Ihnen einige Möglichkeiten, wie Sie Ihre eigenen Systeme überprüfen können.

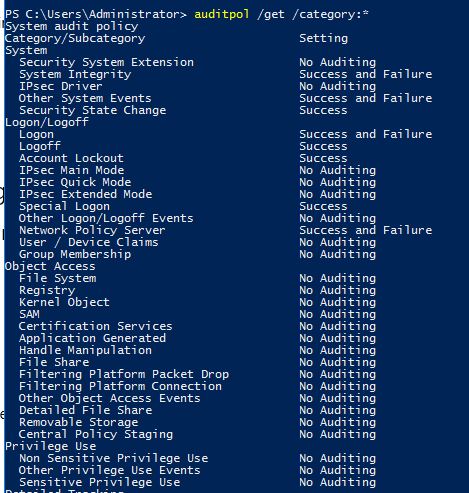

Verwendung von auditpol

auditpol ist ein eingebauter Befehl, mit dem die Audit-Richtlinie für ein System festgelegt und abgerufen werden kann. Um die aktuelle Prüfung anzuzeigen, führen Sie diesen Befehl auf Ihrem lokalen Computer aus

auditpol /get /category:*

Sie können diese Einstellungen mit den Einstellungen in Ihrer Gruppenrichtlinie vergleichen, um zu überprüfen, ob alles funktioniert.

Microsoft Security Toolkit

Ich habe dieses Toolkit im Abschnitt über die empfohlenen Einstellungen erwähnt, aber es ist es wert, noch einmal erwähnt zu werden. Es enthält eine Tabelle mit den von Microsoft empfohlenen Einstellungen für Prüfungen und Sicherheitsrichtlinien. Außerdem enthält es GPO-Einstellungen, ein Skript zur Installation und GPO-Berichte. Es ist eine großartige Referenz, um zu vergleichen, wie Ihre Überprüfungsrichtlinie im Vergleich zu den Empfehlungen von Microsoft abschneidet.

CIS Benchmarks

CIS Benchmarks enthält Konfigurationsrichtlinien für mehr als 140 Systeme, einschließlich Browser, Betriebssysteme und Anwendungen.

CIS Benchmarks

CIS CAT Pro

CIS stellt ein Tool zur Verfügung, das automatisch die Einstellungen Ihres Systems und dessen Vergleich mit den Benchmarks überprüfen kann. Dies ist bei weitem die beste Methode, um Ihre Prüfungsrichtlinien mit den Benchmarks der Branche zu vergleichen. Für die Pro-Version ist eine Mitgliedschaft erforderlich, es gibt auch eine kostenlose Version mit eingeschränkten Funktionen.

CIS-CAT Pro

Planen Sie Ihre Audit-Richtlinie

Hier sind einige Tipps für einen effektiven Einsatz der Audit-Richtlinie.

Ermitteln Sie Ihre Windows-Audit-Ziele

Stellen Sie nicht einfach alle Audit-Einstellungen ein, sondern verstehen Sie die allgemeinen Sicherheitsziele Ihres Unternehmens. Die Aktivierung aller Überprüfungsregeln kann eine Menge Lärm erzeugen und Ihre Sicherheitsbemühungen schwieriger machen, als sie sein sollten.

Kennen Sie Ihre Netzwerkumgebung

Die Kenntnis Ihres Netzwerks, der Active Directory-Architektur, des OU-Designs und der Sicherheitsgruppen ist für eine gute Überprüfungsrichtlinie grundlegend. Die Bereitstellung einer Überprüfungsrichtlinie für bestimmte Benutzer oder Anlagen ist schwierig, wenn Sie Ihre Umgebung nicht verstehen oder Ihre Ressourcen nicht logisch gruppiert haben.

Gruppenrichtlinien

Es ist am besten, wenn Sie Ihre Audit-Richtlinien mit Gruppenrichtlinien einrichten. Die Gruppenrichtlinie bietet Ihnen einen zentralen Ort für die Verwaltung und Bereitstellung Ihrer Überwachungseinstellungen für Benutzer und Ressourcen innerhalb der Domäne.

Wie erhalten Sie Ereignisdaten

Sie müssen entscheiden, wie die Ereignisdaten überprüft werden sollen.

- Werden die Daten auf lokalen Computern aufbewahrt

- Werden die Protokolle auf jedem System gesammelt und in ein zentrales Protokollierungssystem eingegeben?

Ressourcen:

Planung und Bereitstellung erweiterter Sicherheits-Audit-Richtlinien

Empfohlenes Tool: SolarWinds Server & Application Monitor

![]()

Dieses Dienstprogramm wurde entwickelt, um Active Directory und andere kritische Dienste wie DNS & DHCP zu überwachen. Es erkennt schnell Probleme mit Domänencontrollern, verhindert Replikationsfehler, verfolgt fehlgeschlagene Anmeldeversuche und vieles mehr.

Was mir an SAM am besten gefällt, ist das einfach zu bedienende Dashboard und die Alarmierungsfunktionen. Es hat auch die Fähigkeit, virtuelle Maschinen und Speicher zu überwachen.

Laden Sie hier Ihre kostenlose Testversion herunter