C’est le guide ultime des paramètres de la politique d’audit et de sécurité de Windows.

Dans ce guide, je vais partager mes conseils pour les paramètres de la politique d’audit, les paramètres de la politique de mot de passe et de compte, les événements de surveillance, les repères et bien plus encore.

Table des matières :

- Qu’est-ce que l’audit de fenêtrage

- Utiliser la configuration avancée de la politique d’audit

- Configurer la politique d’audit pour Active Directory

- Configurer la politique d’audit pour les stations de travail et les serveurs

- Configurer la taille du journal des événements et les paramètres de conservation

- Mot de passe recommandé &Politique de verrouillage des comptes

- Paramètres recommandés de la politique d’audit

- Surveiller ces événements pour détecter toute compromission

- Centraliser les journaux d’événements

- Benchmarks de la politique d’audit

- Planification de votre politique d’audit

.

- Qu’est-ce que l’audit Windows ?

- Utiliser la configuration de la politique d’audit avancée

- Configurer la politique d’audit pour Active Directory (pour tous les contrôleurs de domaine)

- Étape 1 : Ouvrez la console de gestion des stratégies de groupe

- Étape 2 : Modifiez la stratégie des contrôleurs de domaine par défaut

- Étape 3 : Naviguez jusqu’à la configuration de la politique d’audit avancée

- Étape 4 : Définir les paramètres d’audit

- Configurer la politique d’audit sur les postes de travail et les serveurs

- Configurer les paramètres de taille et de rétention du journal des événements

- Politique recommandée de verrouillage des mots de passe et des comptes

- Politique des mots de passe

- Politique de verrouillage des comptes

- Recommended Audit Policy Settings

- Connexion du compte

- Gestion des comptes

- Traçage détaillé

- DS Access

- Logon/Logoff

- Accès aux objets

- Changement de politique

- Privilege Use

- Système

- Audit global d’accès aux objets

- Centraliser les journaux d’événements de Windows

- Surveiller ces événements pour la compromission

- Benchmarks de la politique d’audit

- Utilisation de auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planification de votre politique d’audit

- Identifiez vos objectifs d’audit Windows

- Connaître votre environnement réseau

- Politique de groupe

- Comment obtiendrez-vous les données d’événements

Qu’est-ce que l’audit Windows ?

Une politique d’audit Windows définit le type d’événements dont vous voulez garder la trace dans un environnement Windows. Par exemple, lorsqu’un compte utilisateur est verrouillé ou qu’un utilisateur saisit un mauvais mot de passe, ces événements génèrent une entrée de journal lorsque l’audit est activé. Une politique d’audit est importante pour maintenir la sécurité, détecter les incidents de sécurité et répondre aux exigences de conformité.

Utiliser la configuration de la politique d’audit avancée

Lorsque vous regardez les politiques d’audit, vous remarquerez deux sections, la politique d’audit de base et la politique d’audit avancée. Lorsque cela est possible, vous devriez uniquement utiliser les paramètres de la politique d’audit avancée situés sous Paramètres de sécurité\NConfiguration de la politique d’audit avancée.

Les paramètres de la politique d’audit avancée ont été introduits dans Windows Server 2008, il a étendu les paramètres de la politique d’audit de 9 à 53. Les paramètres de la politique avancée vous permettent de définir une politique d’audit plus granulaire et de ne consigner que les événements dont vous avez besoin. Ceci est utile car certains paramètres d’audit génèrent une quantité massive de journaux.

Important : N’utilisez pas à la fois les paramètres de base de la politique d’audit et les paramètres avancés situés sous Paramètres de sécurité\Configuration avancée de la politique d’audit. L’utilisation des deux peut causer des problèmes et n’est pas recommandée.

Microsoft fournit les informations suivantes .

La politique d’audit avancée comporte les catégories suivantes. Chaque catégorie contient un ensemble de politiques.

- Connexion au compte

- Gestion du compte

- Suivi détaillé

- Accès au SD

- Connexion/Déconnexion

- Objet. Access

- Changement de politique

- Utilisation des privilèges

- Système

- Audit global d’accès aux objets

Ressources :

Guide des menaces et contre-mesures : Politique d’audit de sécurité avancée

Configurer la politique d’audit pour Active Directory (pour tous les contrôleurs de domaine)

Par défaut, il y a un minimum vital de politique d’audit configuré pour Active Directory. Vous devrez modifier la politique par défaut du contrôleur de domaine ou en créer une nouvelle.

Suivez ces étapes pour activer une politique d’audit pour Active Directory.

Étape 1 : Ouvrez la console de gestion des stratégies de groupe

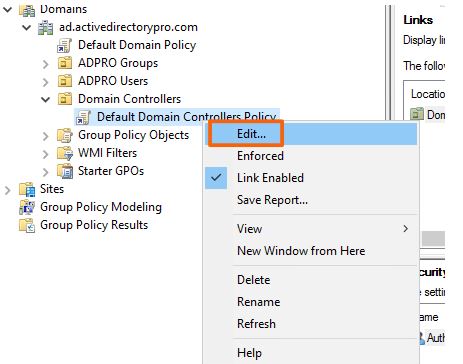

Étape 2 : Modifiez la stratégie des contrôleurs de domaine par défaut

Cliquez avec le bouton droit sur la stratégie et sélectionnez modifier

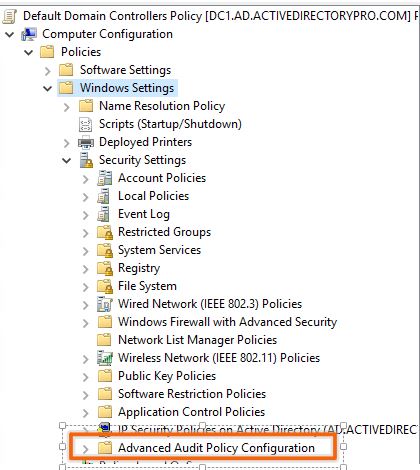

Maintenant, naviguez jusqu’à la configuration de la politique d’audit avancée

Configuration de l’ordinateur -> Politiques -> Paramètres Windows -> Paramètres de sécurité -> Configuration de la politique d’audit avancée

Étape 4 : Définir les paramètres d’audit

Maintenant, il vous suffit de parcourir chaque catégorie de politique d’audit et de définir les événements que vous souhaitez auditer. Consultez la section sur la politique d’audit recommandée pour connaître les paramètres recommandés.

Configurer la politique d’audit sur les postes de travail et les serveurs

Il est fortement recommandé d’activer une politique d’audit sur tous les postes de travail et les serveurs. La plupart des incidents commencent au niveau du périphérique client, si vous ne surveillez pas ces systèmes, vous pourriez passer à côté d’informations importantes.

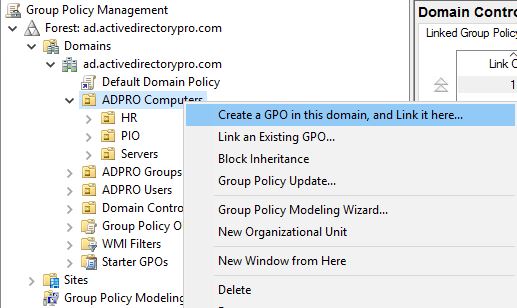

Pour configurer une politique d’audit pour les postes de travail et les serveurs, vous devrez créer une nouvelle politique d’audit. Ce sera une politique d’audit distincte de celle de vos contrôleurs de domaine. Je n’appliquerais pas cette politique à la racine du domaine, il est préférable d’avoir tous vos postes de travail et serveurs dans une unité d’organisation séparée et d’appliquer la politique d’audit à cette OU.

Vous pouvez voir ci-dessous que j’ai une unité d’organisation appelée ordinateurs ADPRO. Cette unité d’organisation contient des sous OU pour les postes de travail du département et une OU de serveur pour tous les serveurs. Je vais créer une nouvelle politique d’audit sur l’OU ADPRO computers, cette politique ciblera tous les périphériques de ce dossier.

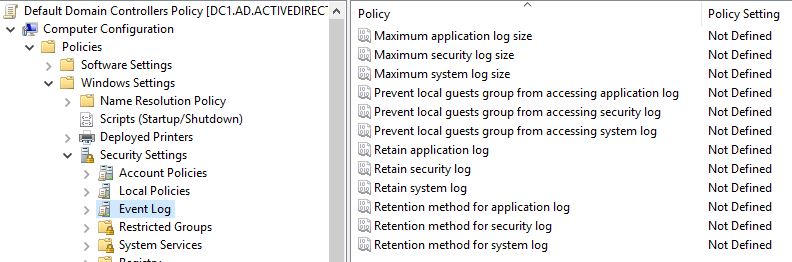

Configurer les paramètres de taille et de rétention du journal des événements

Il est important de définir les paramètres de taille et de rétention du journal des événements de sécurité. Si ces paramètres ne sont pas définis, vous risquez d’écraser et de perdre des données d’audit importantes.

Important : les journaux générés sur les serveurs et les postes de travail à partir de la politique d’audit sont destinés à être conservés à court terme. Pour conserver les journaux d’audit historiques pendant des semaines, des mois ou des années, vous devrez mettre en place un système de journalisation centralisé. Voir la section ci-dessous pour des recommandations.

Dans votre politique d’audit, vous pouvez définir les paramètres du journal des événements à Configuration de l’ordinateur -> Politiques -> Paramètres de sécurité -> Journal des événements

Voici les paramètres recommandés

- Taille maximale du journal des applications

- 4 194,240 (kilo-octets)

- Taille maximale du journal de sécurité

- 4,194,240 (kilo-octets)

- Taille maximale du journal système

- 4,194,240 (kilo-octets)

Même avec les paramètres de journal configurés, vous pourriez toujours écraser des événements dans une courte période de temps. Tout dépend de votre politique d’audit et du nombre d’utilisateurs que vous avez. Si vous suivez les tentatives de mauvais mot de passe pour 2000 utilisateurs, cela générera beaucoup plus d’événements que 20 utilisateurs.

Ressource :

Paramètres recommandés pour les tailles des journaux d’événements dans Windows

Politique recommandée de verrouillage des mots de passe et des comptes

Pour réussir l’audit des comptes utilisateurs, vous devez vous assurer que vous avez configuré la politique de verrouillage des mots de passe et des comptes. Si vous auditer les verrouillages de comptes mais que vous n’avez pas de seuil de verrouillage défini, vous ne verrez jamais ces événements.

Ces paramètres sont issus du document MS Security baseline Windows 10 and Server 2016.

Politique des mots de passe

Emplacement de la GPO : Configuration des ordinateurs -> Politiques -> Paramètres Windows -> Paramètres de sécurité -> Politiques de compte -.> Politique des mots de passe

- Forcer l’historique des mots de passe

- 24

- Age maximal du mot de passe

- 60

- Age minimal du mot de passe

- 1

- Longueur minimale du mot de passe

- 14

.

- Le mot de passe doit répondre à des exigences de complexité

- Activé

- Mémoriser les mots de passe à l’aide d’un chiffrement réversible

- désactivé

Politique de verrouillage des comptes

Lieu de la GPO : Configuration des ordinateurs -> Politiques -> Paramètres Windows -> Paramètres de sécurité -> Politiques de compte -…> Politique de verrouillage des comptes

- Durée de verrouillage des comptes

- 15

- Seuil de verrouillage des comptes

- 10

- Réinitialisation du compteur de verrouillage après

- 15

Ressource :

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

Ces paramètres sont issus du document MS Security baseline Windows 10 and Server 2016.

Paramètres recommandés de la politique de sécurité et d’audit du contrôleur de domaine.

Emplacement de la politique GPO : Configuration des ordinateurs -> Politiques -> Paramètres Windows -> Paramètres de sécurité ->.> Configuration avancée de la politique d’audit

Connexion du compte

- Validation des justificatifs d’audit

- Succès et échec

- Audit des services d’authentification Kerberos

- Non configuré

- Audit des opérations de tickets de service Kerberos

- Non configuré

- Audit des événements de connexion d’autres comptes

- Non configuré

.

Gestion des comptes

- Audit de la gestion des groupes d’applications. Gestion des groupes d’applications

- Non configuré

- Audit de la gestion des comptes informatiques

- Succès

- Audit de la gestion des groupes de distribution

- Non configuré

- Audit de la gestion des autres comptes. Événements

- Succès et échec

- Gestion des groupes de sécurité de l’audit

- Succès et échec

- Gestion des comptes utilisateurs de l’audit

- Succès et échec

Traçage détaillé

- .

- Audit de l’activité DPAPI

- Non configuré

- Audit des événements Plug and Play

- Succès

- Création du processus d’audit

- Succès

- Audit du processus. Terminaison

- Non configuré

- Événements RPC d’audit

- Non configuré

- Audit Token Right Adjected

- Non configuré

DS Access

- Audit Detailed Directory. Réplication du service

- Non configuré

- Accès au service d’annuaire d’audit

- Succès et échec

- Modifications du service d’annuaire d’audit

- Succès et échec

- Annuaire d’audit. Service Replication

- Not Configured

Logon/Logoff

- Audit Account Lockout

- Success and Failure

- Audit User / Device Claims

- Not configured

- Auditer l’appartenance à un groupe

- Succès

- Auditer le mode étendu IPsec

- Non configuré

- Auditer le mode principal IPsec

- Non configuré

- Auditer la déconnexion

- Succès

.

- Audit de la connexion

- Succès et échec

- Audit du serveur de politique réseau

- Non configuré

- Audit des autres événements de connexion/déconnexion

- Non configuré

- Audit. Connexion spéciale

- Succès

.

Accès aux objets

- Audit Application générée

- Non configurée

- Audit Services de certification

- Non configurée

- Audit. Partage de fichiers détaillés

- Non configuré

- Partage de fichiers d’audit

- Non configuré

- Système de fichiers d’audit

- Non configuré

- Connexion à la plate-forme de filtrage d’audit

- Non configurée

- Audit Filtering Platform Packet Drop

- Non configurée

- Audit Handle Manipulation

- Non configurée

- Audit Kernal Object

- Non configurée

- Auditer les événements d’accès à d’autres objets

- Non configurés

- Auditer le registre

- Non configuré

- Auditer le stockage amovible

- Succès et échec

- Auditer SAM

- Non configuré

. configuré

.

- Non configuré

Changement de politique

- Audit Audit Policy Change

- Succès et échec

- Audit Changement de politique d’authentification

- Succès

- Audit Changement de politique d’autorisation

- Succès

- Audit Changement de politique de plate-forme de filtrage

- Non configuré

- Audit Règle MPSSVC-.Level Policy Change

- Not configured

- Audit Other Policy Change Events

- Not configured

Privilege Use

- Audit Non Sensitive Privilege Use

- Not configured

- Audit. Autres événements d’utilisation de privilèges

- Non configurés

- Audit de l’utilisation de privilèges sensibles

- Succès et Échec

Système

- Audit Pilote IPsec

- Succès et échec

- Audit Autres événements système

- Succès et échec

- Audit Changement d’état de la sécurité

- Succès

- Audit Extension du système de sécurité

- Succès et échec

- Audit Intégrité du système

- Succès et échec

- . Échec

Audit global d’accès aux objets

- Système de fichiers

- Non configuré

- Registre

- Non configuré

Je vous recommande de télécharger la boîte à outils de conformité à la sécurité de Microsoft. Il dispose d’un document excel avec les paramètres de sécurité et d’audit recommandés pour windows 10, les serveurs membres et les contrôleurs de domaine. En outre, la boîte à outils dispose de documents et de fichiers supplémentaires pour vous aider à appliquer les paramètres de sécurité et d’audit.

Centraliser les journaux d’événements de Windows

Lorsque vous activez une politique de sécurité et d’audit sur tous les systèmes, ces journaux d’événements sont stockés localement sur chaque système. Lorsque vous devez enquêter sur un incident ou exécuter des rapports d’audit, vous devrez parcourir chaque journal individuellement sur chaque ordinateur. Une autre préoccupation est de savoir ce qui se passe si un système tombe en panne et que vous ne pouvez pas accéder aux journaux ?

et… n’oubliez pas que ces journaux locaux sont destinés à un stockage à court terme. Dans les grands environnements, ces journaux locaux seront écrasés par de nouveaux événements dans un court laps de temps.

La centralisation de vos journaux vous fera gagner du temps, garantira la disponibilité des journaux et facilitera le signalement et le dépannage des incidents de sécurité. Il existe de nombreux outils qui peuvent centraliser les journaux d’événements de Windows.

Vous trouverez ci-dessous une liste d’outils gratuits et premium qui centraliseront les journaux d’événements de windows. Certains des outils gratuits demandent un peu de travail et peuvent nécessiter un logiciel supplémentaire pour visualiser et faire des rapports sur les journaux. Si vous avez le budget, je recommande un outil premium, ils sont beaucoup plus faciles à configurer et vous font gagner une tonne de temps.

- SolarWinds Log Analyzer (outil Premium, essai GRATUIT de 30 jours)

- Windows Event Collector (Gratuit, nécessite des outils supplémentaires pour visualiser et faire des rapports sur les données)

- ManageEngine Audit Plus – (outil Premium)

- Splunk – (outil Premuim, un outil populaire pour l’analyse de divers fichiers journaux)

- Elastic Stack – (Téléchargement gratuit)

- SolarWinds Event Log Consolidator (Téléchargement gratuit)

Surveiller ces événements pour la compromission

Voici une liste d’événements que vous devriez surveiller et signaler.

- Échecs de connexion – ID d’événement 4624, 4771

- Connexions réussies – ID d’événement 4624

- Échecs dus à de mauvais mots de passe – ID d’événement 4625

- Compte d’utilisateur verrouillé – ID d’événement 4740

- Compte d’utilisateur déverrouillé – ID d’événement 4767

- L’utilisateur a changé de mot de passe – ID d’événement 4723

- Utilisateur ajouté au groupe privilégié – ID d’événement 4728, 4732, 4756

- Membre ajouté à un groupe – Événement ID 4728, 4732, 4756 , 4761, 4746, 4751

- Membre retiré du groupe – Événement ID 4729, 4733, 4757, 4762, 4747, 4752

- Journal de sécurité effacé – ID d’événement 1102

- Supprimé calculé – ID d’événement 4743

Benchmarks de la politique d’audit

Comment savez-vous avec certitude si votre politique d’audit est appliquée à vos systèmes ? Comment votre politique d’audit se compare-t-elle aux meilleures pratiques du secteur ? Dans cette section, je vais vous montrer quelques façons d’auditer vos propres systèmes.

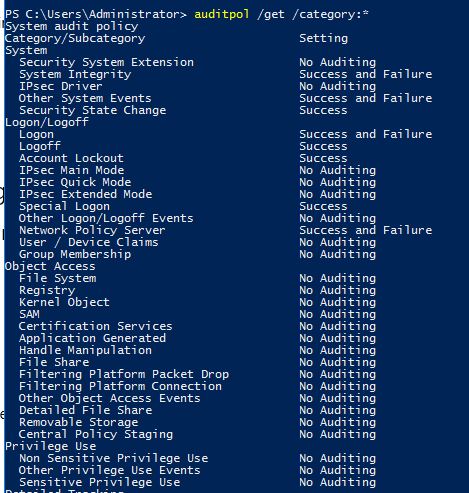

Utilisation de auditpol

auditpol est une commande intégrée qui peut définir et obtenir la politique d’audit sur un système. Pour voir l’audit actuel, exécutez cette commande sur votre ordinateur local

auditpol /get /category:*

Vous pouvez vérifier ces paramètres par rapport à ce qui est défini dans votre stratégie de groupe pour vérifier que tout fonctionne.

Microsoft Security Toolkit

Je mentionne cette boîte à outils dans la section des paramètres recommandés mais elle mérite d’être mentionnée à nouveau. Elle contient une feuille de calcul avec les paramètres d’audit et de politique de sécurité recommandés par Microsoft. Il comprend également des paramètres GPO, un script à installer et des rapports GPO. C’est une excellente référence pour comparer comment votre politique d’audit se situe par rapport aux recommandations de Microsoft.

CIS Benchmarks

Les benchmarks de CIS ont des directives de configuration pour 140+ systèmes, y compris le navigateur, les systèmes d’exploitation et les applications.

CIS Benchmarks

CIS CAT Pro

CIS fournit un outil qui peut vérifier automatiquement les paramètres de vos systèmes et comment il se compare à ses repères. C’est de loin la meilleure méthode pour tester votre politique d’audit par rapport aux repères de l’industrie. La version pro nécessite effectivement une adhésion, il existe une version gratuite avec des fonctionnalités limitées.

CIS-CAT Pro

Planification de votre politique d’audit

Voici quelques conseils pour un déploiement efficace de la politique d’audit.

Identifiez vos objectifs d’audit Windows

Ne vous contentez pas d’aller activer tous les paramètres d’audit, comprenez les objectifs de sécurité globaux de votre organisation. Activer toutes les règles d’audit peut générer beaucoup de bruit et pourrait rendre vos efforts de sécurité plus difficiles qu’ils ne devraient l’être.

Connaître votre environnement réseau

La connaissance de votre réseau, de l’architecture Active Directory, de la conception des OU et des groupes de sécurité est fondamentale pour une bonne politique d’audit. Le déploiement d’une politique d’audit pour des utilisateurs ou des actifs spécifiques sera difficile si vous ne comprenez pas votre environnement ou si vous avez un mauvais regroupement logique de vos ressources.

Politique de groupe

Il est préférable de déployer votre politique d’audit avec une politique de groupe. La politique de groupe vous donne un emplacement centralisé pour gérer et déployer vos paramètres d’audit aux utilisateurs et aux ressources du domaine.

Comment obtiendrez-vous les données d’événements

Vous devrez décider comment les données d’événements seront examinées.

- Les données seront-elles conservées sur les ordinateurs locaux

- Les journaux seront-ils collectés sur chaque système et mis dans un système de journalisation centralisé ?

Ressources :

Planification et déploiement de politiques d’audit de sécurité avancées

Outil recommandé : SolarWinds Server & Application Monitor

![]()

Cet utilitaire a été conçu pour surveiller Active Directory et d’autres services critiques comme DNS & DHCP. Il repérera rapidement les problèmes de contrôleur de domaine, empêchera les échecs de réplication, suivra les tentatives de connexion échouées et bien plus encore.

Ce que j’aime le plus de SAM, c’est son tableau de bord facile à utiliser et ses fonctions d’alerte. Il a également la capacité de surveiller les machines virtuelles et le stockage.

Téléchargez votre essai gratuit ici

.