Esta es la guía definitiva para la configuración de la política de auditoría y seguridad de Windows.

En esta guía, compartiré mis consejos para la configuración de la política de auditoría, la configuración de la política de contraseñas y cuentas, la supervisión de eventos, los puntos de referencia y mucho más.

Tabla de contenidos:

- Qué es la auditoría de ventanas

- Utilizar la configuración de la política de auditoría avanzada

- Configurar la política de auditoría para Active Directory

- Configurar la política de auditoría para estaciones de trabajo y servidores

- Configurar el tamaño del registro de eventos y la configuración de retención

- Política de bloqueo de cuentas con contraseña recomendada

- Configuración de la política de auditoría recomendada

- Supervisar estos eventos en busca de riesgos

- Centralizar los registros de eventos

- Puntos de referencia de la política de auditoría

- Planificar su política de auditoría

.

- ¿Qué es la auditoría de Windows?

- Utilice la configuración de la política de auditoría avanzada

- Configurar la política de auditoría para Active Directory (Para todos los controladores de dominio)

- Paso 1: Abra la consola de administración de directivas de grupo

- Paso 2: Edite la directiva de controladores de dominio predeterminada

- Paso 3: Vaya a la configuración de la política de auditoría avanzada

- Paso 4: Definir la configuración de la auditoría

- Configurar la política de auditoría en estaciones de trabajo y servidores

- Configurar el tamaño del registro de eventos y la configuración de retención

- Política recomendada de bloqueo de cuentas y contraseñas

- Política de contraseñas

- Política de bloqueo de cuentas

- Configuración de la política de auditoría recomendada

- Inicio de sesión de la cuenta

- Gestión de cuentas

- Seguimiento detallado

- Acceso al SD

- Inicio de sesión/cierre de sesión

- Acceso a objetos

- Cambio de política

- Uso de privilegios

- Sistema

- Auditoría de Acceso a Objetos Globales

- Centralizar los registros de eventos de Windows

- Monitorice estos eventos para detectar un compromiso

- Política de auditoría de referencia

- Usando auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planificación de su política de auditoría

- Identifique sus objetivos de auditoría de Windows

- Conozca su entorno de red

- Política de grupo

- ¿Cómo obtendrá los datos de los eventos

¿Qué es la auditoría de Windows?

Una política de auditoría de Windows define qué tipo de eventos se quiere seguir en un entorno Windows. Por ejemplo, cuando una cuenta de usuario se bloquea o un usuario introduce una contraseña incorrecta, estos eventos generarán una entrada de registro cuando la auditoría esté activada. Una política de auditoría es importante para mantener la seguridad, detectar incidentes de seguridad y cumplir con los requisitos de cumplimiento.

Utilice la configuración de la política de auditoría avanzada

Cuando vea las políticas de auditoría notará dos secciones, la política de auditoría básica, y la política de auditoría avanzada. Cuando sea posible, sólo debe utilizar la configuración de la política de auditoría avanzada que se encuentra en Configuración de seguridad\NConfiguración de la política de auditoría avanzada.

La configuración de la política de auditoría avanzada se introdujo en Windows Server 2008, amplió la configuración de la política de auditoría de 9 a 53. La configuración de la política avanzada le permite definir una política de auditoría más granular y registrar sólo los eventos que necesita. Esto es útil porque algunas configuraciones de auditoría generarán una cantidad masiva de registros.

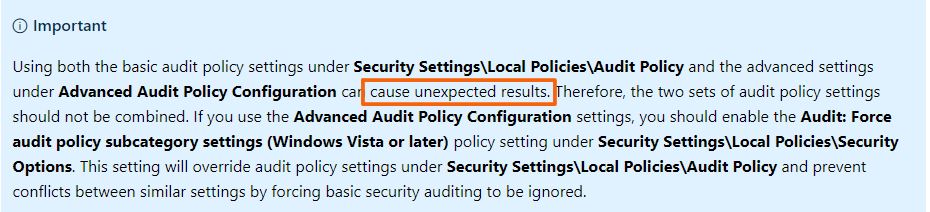

Importante: No utilice tanto la configuración de la política de auditoría básica como la configuración avanzada que se encuentra en Security Settings\Advanced Audit Policy Configuration. El uso de ambos puede causar problemas y no se recomienda.

Microsoft proporciona la siguiente información.

La política de auditoría avanzada tiene las siguientes categorías. Cada categoría contiene un conjunto de políticas.

- Inicio de sesión de la cuenta

- Gestión de la cuenta

- Seguimiento detallado

- Acceso al SD

- Inicio de sesión/cierre de sesión

- Objeto Acceso

- Cambio de política

- Uso de privilegios

- Sistema

- Auditoría global de acceso a objetos

Recursos:

Guía de amenazas y contramedidas: Política de auditoría de seguridad avanzada

Configurar la política de auditoría para Active Directory (Para todos los controladores de dominio)

Por defecto, hay una política de auditoría mínima configurada para Active Directory. Deberá modificar la política predeterminada del controlador de dominio o crear una nueva.

Siga estos pasos para habilitar una política de auditoría para Active Directory.

Paso 1: Abra la consola de administración de directivas de grupo

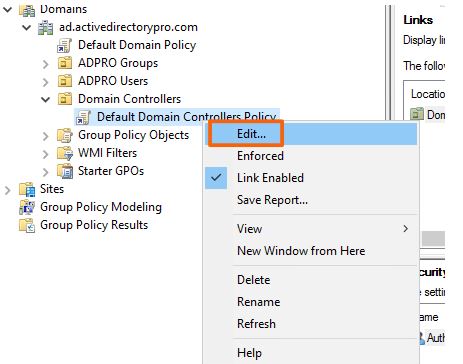

Paso 2: Edite la directiva de controladores de dominio predeterminada

Haga clic con el botón derecho en la directiva y seleccione editar

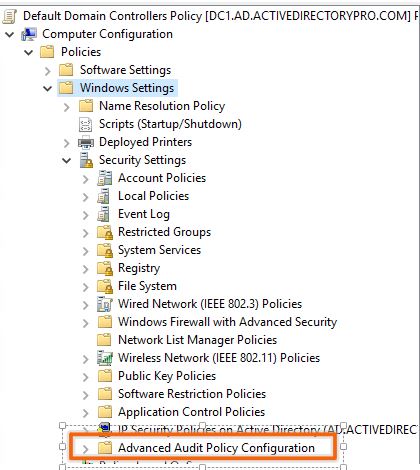

Paso 3: Vaya a la configuración de la política de auditoría avanzada

Ahora vaya a la configuración de la política de auditoría avanzada

Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Configuración de la política de auditoría avanzada

Paso 4: Definir la configuración de la auditoría

Ahora sólo tiene que ir a través de cada categoría de política de auditoría y definir los eventos que desea auditar. Consulte la sección de políticas de auditoría recomendadas para conocer la configuración recomendada.

Configurar la política de auditoría en estaciones de trabajo y servidores

Es muy recomendable habilitar una política de auditoría en todas las estaciones de trabajo y servidores. La mayoría de los incidentes comienzan en el dispositivo del cliente, si no está monitoreando estos sistemas podría estar perdiendo información importante.

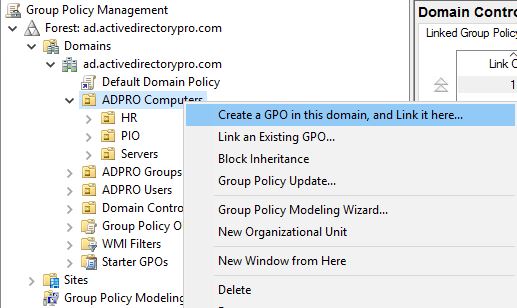

Para configurar una política de auditoría para las estaciones de trabajo y los servidores tendrá que crear una nueva política de auditoría. Esta será una política de auditoría separada de sus controladores de dominio. Yo no aplicaría esta política a la raíz del dominio, es mejor tener todas sus estaciones de trabajo y servidores en una unidad de organización separada y aplicar la política de auditoría a esta OU.

Puedes ver a continuación que tengo una unidad organizativa llamada ordenadores ADPRO. Esta unidad organizativa contiene sub OUs para las estaciones de trabajo del departamento y una OU de servidor para todos los servidores. Voy a crear una nueva política de auditoría en la OU de ordenadores ADPRO, esta política se dirigirá a todos los dispositivos de esta carpeta.

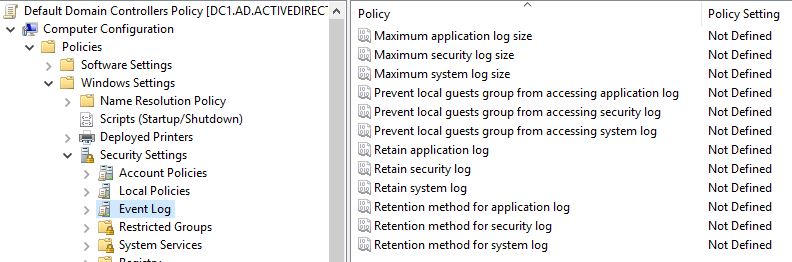

Configurar el tamaño del registro de eventos y la configuración de retención

Es importante definir el tamaño del registro de eventos de seguridad y la configuración de retención. Si no se definen estos ajustes, puede sobrescribir y perder datos de auditoría importantes.

Importante: Los registros generados en los servidores y estaciones de trabajo a partir de la política de auditoría están destinados a la retención a corto plazo. Para conservar los registros de auditoría históricos durante semanas, meses o años, deberá configurar un sistema de registro centralizado. Consulte la sección siguiente para obtener recomendaciones.

En su política de auditoría, puede definir la configuración del registro de eventos en Configuración del equipo -> Políticas -> Configuración de seguridad -> Registro de eventos

Aquí tiene la configuración recomendada

- Tamaño máximo del registro de aplicaciones

- 4.194,240 (kilobytes)

- Tamaño máximo del registro de seguridad

- 4,194,240 (kilobytes)

- Tamaño máximo del registro del sistema

- 4,194,240 (kilobytes)

Incluso con los ajustes de registro configurados podría sobrescribir eventos en un corto período de tiempo. Todo depende de tu política de auditoría y de cuántos usuarios tengas. Si usted está rastreando los intentos de contraseñas falsas para 2000 usuarios que va a generar mucho más eventos que 20 usuarios.

Recurso:

Configuración recomendada para el tamaño de los registros de eventos en Windows

Política recomendada de bloqueo de cuentas y contraseñas

Para auditar con éxito las cuentas de los usuarios debe asegurarse de tener configurada la política de bloqueo de cuentas y contraseñas. Si está auditando los bloqueos de cuentas pero no tiene un umbral de bloqueo configurado, nunca verá esos eventos.

Estas configuraciones provienen del documento MS Security baseline Windows 10 and Server 2016.

Política de contraseñas

Localización de la GPO: Configuración del equipo ->Políticas ->Configuración de Windows ->Configuración de seguridad ->Políticas de cuentas.> Política de contraseñas

- Forzar el historial de contraseñas

- 24

- Edad máxima de las contraseñas

- 60

- Edad mínima de las contraseñas

- 1

- Longitud mínima de las contraseñas

- 14

.

- La contraseña debe cumplir los requisitos de complejidad

- Habilitada

- Almacenar contraseñas mediante cifrado reversible

- deshabilitada

Política de bloqueo de cuentas

Localización de GPO: Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas de cuentas -> Política de bloqueo de cuentas

- Duración del bloqueo de la cuenta

- 15

- Umbral de bloqueo de la cuenta

- 10

- Ajuste del contador de bloqueo después de

- 15

Recurso:

Herramienta de cumplimiento de Microsoft Security

Configuración de la política de auditoría recomendada

Esta configuración procede del documento MS Security baseline Windows 10 and Server 2016.

Configuración recomendada de la política de seguridad y auditoría del controlador de dominio.

Localización de la política GPO: Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Configuración de la política de auditoría avanzada

Inicio de sesión de la cuenta

- Validación de credenciales de auditoría

- Aprobar y fallar

- Auditar los servicios de autenticación Kerberos

- No está configurado

- Auditar operaciones de tickets de servicio Kerberos

- Sin configurar

- Audir otros eventos de inicio de sesión de cuentas

- Sin configurar

.

Gestión de cuentas

- Auditar grupo de aplicaciones Gestión de grupos de aplicaciones

- No configurada

- Gestión de cuentas de ordenador de auditoría

- Success

- Gestión de grupos de distribución de auditoría

- No configurada

- Gestión de otras cuentas de auditoría Eventos

- Éxito y fracaso

- Gestión de grupos de seguridad de auditoría

- Éxito y fracaso

- Gestión de cuentas de usuario de auditoría

- Éxito y fracaso

Seguimiento detallado

- Actividad DPAPI de auditoría

- No configurada

- Eventos Plug and Play de auditoría

- Success

- Creación de procesos de auditoría

- Success

- Audit Process Terminación

- Sin configurar

- Eventos RPC de auditoría

- Sin configurar

- Derecho de token de auditoría

- Sin configurar

Acceso al SD

- Directorio detallado de auditoría Replicación del servicio

- No configurado

- Acceso al servicio de directorio de auditoría

- Acierto y fallo

- Cambios del servicio de directorio de auditoría

- Acierto y fallo

- Directorio de auditoría Replicación del servicio

- No configurado

Inicio de sesión/cierre de sesión

- Bloqueo de cuentas de auditoría

- Aprobado y fallado

- Reclamaciones de usuarios/dispositivos de auditoría

- No configurado

- Auditar la pertenencia a un grupo

- Sin éxito

- Auditar el modo extendido de IPsec

- Sin configurar

- Auditar el modo principal de IPsec

- Sin configurar

- Auditar el cierre de sesión

- Sin éxito

.

- Auditar el inicio de sesión

- Success and Failure

- Auditar el servidor de políticas de red

- No configurado

- Auditar otros eventos de inicio y cierre de sesión

- No configurado

- Auditar Inicio de sesión especial

- Sucedido

.

Acceso a objetos

- Auditoría Aplicación generada

- No configurada

- Auditoría Servicios de certificación

- No configurada

- Auditoría Compartir archivos detallados

- No configurado

- Compartir archivos de auditoría

- No configurado

- Sistema de archivos de auditoría

- No configurado

- Conexión de la plataforma de filtrado de auditoría

- No configurada

- Plataforma de filtrado de auditoría de paquetes

- No configurada

- Manipulación de manijas de auditoría

- No configurada

- Objeto Kernal de auditoría

- No configurada

- Auditar otros eventos de acceso a objetos

- No configurado

- Audir el registro

- No configurado

- Audir el almacenamiento extraíble

- Aprobar y fallar

- Audir SAM

- No configurado

- Auditar la política de acceso centralizado

- No configurado

Cambio de política

- Auditar el cambio de política de auditoría

- Aprobar y fallar

- Auditar Cambio de política de autenticación

- Aprobado

- Cambio de política de autorización de auditoría

- Aprobado

- Cambio de política de plataforma de filtrado de auditoría

- No configurado

- Regla de auditoría MPSSVC-Cambio de política de nivel

- No configurado

- Auditar Otros eventos de cambio de política

- No configurado

Uso de privilegios

- Auditar Uso de privilegios no sensibles

- No configurado

- Auditar Otros eventos de uso de privilegios

- No configurado

- Auditar el uso de privilegios sensibles

- Aprobado y Fallo

Sistema

- Auditar Controlador IPsec

- Success and Failure

- Audit Otros eventos del sistema

- Éxito y fallo

- Cambio de estado de seguridad de auditoría

- Éxito

- Extensión del sistema de seguridad de auditoría

- Éxito y fallo

- Integridad del sistema de auditoría

- Éxito y Fallo

Auditoría de Acceso a Objetos Globales

- Sistema de Archivos

- No configurado

- Registro

- No configurado

Recomiendo descargar el kit de herramientas de cumplimiento de seguridad de Microsoft. Tiene un documento excel con las configuraciones de seguridad y auditoría recomendadas para windows 10, servidores miembros y controladores de dominio. Además, el kit de herramientas tiene documentos y archivos adicionales para ayudarte a aplicar la configuración de seguridad y auditoría.

Centralizar los registros de eventos de Windows

Cuando se activa una política de seguridad y auditoría en todos los sistemas esos registros de eventos se almacenan localmente en cada sistema. Cuando necesite investigar un incidente o ejecutar informes de auditoría, tendrá que revisar cada registro individualmente en cada equipo. Otra preocupación es ¿qué pasa si un sistema se bloquea y no se puede acceder a los registros?

y… no olvides que esos registros locales están pensados para el almacenamiento a corto plazo. En entornos grandes, esos logs locales serán sobrescritos por nuevos eventos en un corto periodo de tiempo.

Centralizar sus registros le ahorrará tiempo, asegurará que los registros estén disponibles y hará más fácil informar y solucionar los incidentes de seguridad. Hay muchas herramientas por ahí que pueden centralizar los registros de eventos de Windows.

Abajo hay una lista de herramientas gratuitas y premium que centralizan los registros de eventos de Windows. Algunas de las herramientas gratuitas requieren un poco de trabajo y pueden requerir software adicional para visualizar e informar sobre los registros. Si usted tiene el presupuesto que recomiendo una herramienta premium, que son mucho más fáciles de configurar y le ahorra un montón de tiempo.

- SolarWinds Log Analyzer (herramienta Premium, 30 días de prueba GRATUITA)

- Windows Event Collector (Gratuito, requiere herramientas adicionales para visualizar e informar sobre los datos)

- ManageEngine Audit Plus – (herramienta Premium)

- Splunk – (herramienta Premuim, una herramienta popular para analizar varios archivos de registro)

- Elastic Stack – (Descarga gratuita)

- SolarWinds Event Log Consolidator (Descarga gratuita)

Monitorice estos eventos para detectar un compromiso

Aquí tiene una lista de eventos que debería monitorizar y reportar.

- Fallos de inicio de sesión – ID de evento 4624, 4771

- Inicios de sesión exitosos – Evento ID 4624

- Fallos por contraseñas erróneas – Evento ID 4625

- Cuenta de usuario bloqueada – Evento ID 4740

- Cuenta de usuario desbloqueada – Evento ID 4767

- El usuario ha cambiado de contraseña – Evento ID 4723

- El usuario se ha añadido al grupo de privilegiados – Evento ID 4728, 4732, 4756

- Miembro añadido a un grupo – Evento ID 4728, 4732, 4756 , 4761, 4746, 4751

- Miembro eliminado del grupo – Evento ID 4729, 4733, 4757, 4762, 4747, 4752

- Registro de seguridad borrado – Evento ID 1102

- Computado borrado – Evento ID 4743

Política de auditoría de referencia

¿Cómo sabe con seguridad si su política de auditoría se está aplicando a sus sistemas? Cómo se compara su política de auditoría con las mejores prácticas de la industria? En esta sección, le mostraré algunas formas de auditar sus propios sistemas.

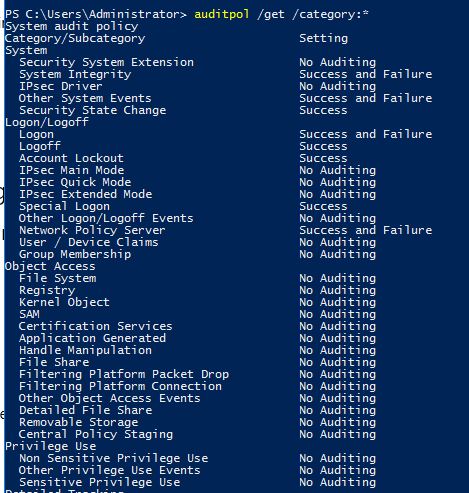

Usando auditpol

auditpol es un comando incorporado que puede establecer y obtener la política de auditoría en un sistema. Para ver la auditoría actual, ejecute este comando en su equipo local

auditpol /get /category:*

Puede comprobar esta configuración con lo establecido en su política de grupo para verificar que todo funciona.

Microsoft Security Toolkit

Menciono este kit de herramientas en la sección de configuraciones recomendadas pero vale la pena mencionarlo de nuevo. Contiene una hoja de cálculo con las configuraciones de políticas de seguridad y auditoría recomendadas por Microsoft. También incluye configuraciones de GPO, un script para instalar e informes de GPO. Es una gran referencia para comparar cómo su política de auditoría se apila contra las recomendaciones de Microsoft.

CIS Benchmarks

Los benchmarks de CIS tienen pautas de configuración para más de 140 sistemas, incluyendo el navegador, los sistemas operativos y las aplicaciones.

CIS Benchmarks

CIS CAT Pro

CIS proporciona una herramienta que puede comprobar automáticamente la configuración de sus sistemas y cómo se compara con sus puntos de referencia. Este es, con mucho, el mejor método para probar su política de auditoría contra los puntos de referencia de la industria. La versión pro requiere una membresía, hay una versión gratuita con características limitadas.

CIS-CAT Pro

Planificación de su política de auditoría

Aquí hay algunos consejos para un despliegue eficaz de la política de auditoría.

Identifique sus objetivos de auditoría de Windows

No se limite a habilitar todas las configuraciones de auditoría, comprenda los objetivos generales de seguridad de su organización. Activar todas las reglas de auditoría puede generar mucho ruido y podría dificultar sus esfuerzos de seguridad más de lo que debería.

Conozca su entorno de red

Conocer su red, la arquitectura de Active Directory, el diseño de las OU y los grupos de seguridad es fundamental para una buena política de auditoría. Desplegar una política de auditoría para usuarios o activos específicos será un reto si no entiende su entorno o tiene una mala agrupación lógica de sus recursos.

Política de grupo

Es mejor desplegar su política de auditoría con la política de grupo. La política de grupo le da una ubicación centralizada para administrar y desplegar su configuración de auditoría a los usuarios y los activos dentro del dominio.

¿Cómo obtendrá los datos de los eventos

Deberá decidir cómo se revisarán los datos de los eventos.

- ¿Se guardarán los datos en los equipos locales

- Se recogerán los registros en cada sistema y se pondrán en un sistema de registro centralizado?

Recursos:

Planificación y despliegue de políticas avanzadas de auditoría de seguridad

Herramienta recomendada: SolarWinds Server & Application Monitor

![]()

Esta utilidad ha sido diseñada para monitorizar Active Directory y otros servicios críticos como DNS & DHCP. Rápidamente detectará los problemas de los controladores de dominio, evitará los fallos de replicación, hará un seguimiento de los intentos de inicio de sesión fallidos y mucho más.

Lo que más me gusta de SAM es su panel de control fácil de usar y sus funciones de alerta. También tiene la capacidad de supervisar las máquinas virtuales y el almacenamiento.

Descargue su prueba gratuita aquí