Dette er den ultimative guide til indstillinger for Windows-audit- og sikkerhedspolitik.

I denne guide vil jeg dele mine tips til indstillinger for revisionspolitik, indstillinger for adgangskode- og kontopolitik, overvågningsbegivenheder, benchmarks og meget mere.

Indholdsfortegnelse:

- Hvad er Windowing Auditing

- Brug den avancerede konfiguration af revisionspolitik

- Konfigurer revisionspolitik for Active Directory

- Konfigurer revisionspolitik for arbejdsstationer og servere

- Konfigurer indstillinger for hændelseslogstørrelse og opbevaring af hændelser

- Anbefalet politik for adgangskode & for kontolåsning

- Anbefalede indstillinger for revisionspolitik

- Overvågning af disse hændelser for kompromittering

- Centraliser hændelseslogfiler

- Benchmarks for revisionspolitik

- Planlægning af din revisionspolitik

- Hvad er Windows-auditering?

- Brug den avancerede konfiguration af revisionspolitik

- Konfigurer kontrolpolitik for Active Directory (for alle domænecontrollere)

- Stræk 1: Åbn konsollen Group Policy Management Console

- Stræk 2: Rediger standardpolitikken for domænecontrollere

- Stræk 3: Gennemse til konfigurationen af den avancerede overvågningspolitik

- Stræk 4: Definer overvågningsindstillinger

- Konfigurer overvågningspolitik på arbejdsstationer og servere

- Konfigurer indstillinger for størrelse og opbevaring af hændelsesloggen

- Anbefalet politik for adgangskode- og kontolåsning

- Password Policy

- Account Lockout Policy

- Anbefalede indstillinger for revisionspolitik

- Konto-logon

- Kontostyring

- Detaljeret sporing

- DS Access

- Logon/Logoff

- Objektadgang

- Policy Change

- Privilegiebrug

- System

- Global Object Access Auditing

- Centraliser Windows-hændelseslogfiler

- Monitor These Events for Compromise

- Benchmarks for revisionspolitik

- Anvendelse af auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planlægning af din auditpolitik

- Identificer dine Windows auditmål

- Kend dit netværksmiljø

- Gruppepolitik

- Hvordan vil du indhente hændelsesdata

Hvad er Windows-auditering?

En Windows-auditeringspolitik definerer, hvilken type hændelser du ønsker at holde styr på i et Windows-miljø. Når en brugerkonto f.eks. bliver låst, eller en bruger indtaster en forkert adgangskode, vil disse hændelser generere en logpost, når auditering er slået til. En overvågningspolitik er vigtig for at opretholde sikkerheden, opdage sikkerhedshændelser og for at opfylde overensstemmelseskravene.

Brug den avancerede konfiguration af revisionspolitik

Når du ser på revisionspolitikkerne, vil du bemærke to sektioner, den grundlæggende revisionspolitik og den avancerede revisionspolitik. Når det er muligt, bør du kun bruge indstillingerne for den avancerede revisionspolitik, der findes under Sikkerhedsindstillinger\Advanced Audit Policy Configuration (Konfiguration af avanceret revisionspolitik).

De avancerede auditpolitikindstillinger blev indført i Windows Server 2008, det udvidede auditpolitikindstillingerne fra 9 til 53. De avancerede politikindstillinger giver dig mulighed for at definere en mere granulær overvågningspolitik og kun logge de hændelser, du har brug for. Dette er nyttigt, fordi nogle overvågningsindstillinger genererer en enorm mængde logfiler.

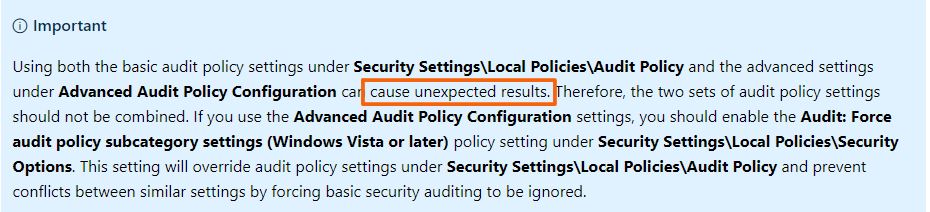

Vigtigt: Du må ikke bruge både de grundlæggende indstillinger for overvågningspolitik og de avancerede indstillinger, der findes under Sikkerhedsindstillinger\Advanced Audit Policy Configuration. Hvis du bruger begge dele, kan det give problemer, og det anbefales ikke.

Microsoft giver følgende oplysninger.

Den avancerede revisionspolitik har følgende kategorier. Hver kategori indeholder et sæt politikker.

- Konto-logon

- Konto-forvaltning

- Detaileret sporing

- DS-adgang

- Logon/Logoff

- Objekt Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Ressourcer:

Guide til trusler og modforanstaltninger: Avanceret sikkerhedskontrolpolitik

Konfigurer kontrolpolitik for Active Directory (for alle domænecontrollere)

Der er som standard konfigureret et absolut minimum af en kontrolpolitik for Active Directory. Du skal ændre standardpolitikken for domænecontroller eller oprette en ny.

Følg disse trin for at aktivere en revisionspolitik for Active Directory.

Stræk 1: Åbn konsollen Group Policy Management Console

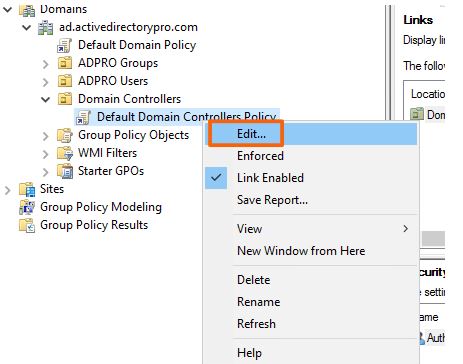

Stræk 2: Rediger standardpolitikken for domænecontrollere

Højreklik på politikken, og vælg Rediger

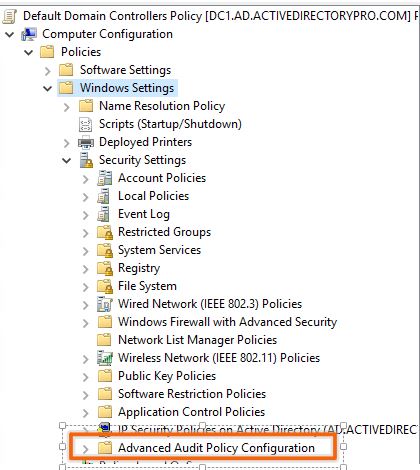

Stræk 3: Gennemse til konfigurationen af den avancerede overvågningspolitik

Gennemse nu konfigurationen af den avancerede overvågningspolitik

Computerkonfiguration -> Politikker -> Windows-indstillinger -> Windows-indstillinger -> Sikkerhedsindstillinger -> Konfigurationen af den avancerede overvågningspolitik

Stræk 4: Definer overvågningsindstillinger

Nu skal du blot gennemgå hver enkelt overvågningspolitikkategori og definere de hændelser, du vil overvåge. Se afsnittet om anbefalet revisionspolitik for de anbefalede indstillinger.

Konfigurer overvågningspolitik på arbejdsstationer og servere

Det anbefales kraftigt, at du aktiverer en overvågningspolitik på alle arbejdsstationer og servere. De fleste hændelser starter på klientenheden, og hvis du ikke overvåger disse systemer, kan du gå glip af vigtige oplysninger.

For at konfigurere en overvågningspolitik for arbejdsstationer og servere skal du oprette en ny overvågningspolitik. Dette vil være en separat overvågningspolitik i forhold til dine domænecontrollere. Jeg ville ikke anvende denne politik på roden af domænet, det er bedst at have alle dine arbejdsstationer og servere i en separat organisationsenhed og anvende revisionspolitikken på denne OU.

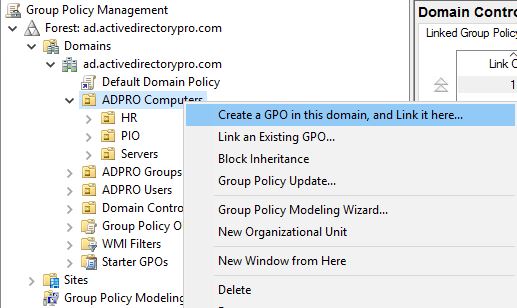

Du kan se nedenfor, at jeg har en organisatorisk enhed, der hedder ADPRO-computere. Denne organisationsenhed indeholder under-OU’er for afdelingens arbejdsstationer og en server-OU for alle serverne. Jeg opretter en ny overvågningspolitik på OU’en ADPRO-computere, og denne politik vil være rettet mod alle enheder i denne mappe.

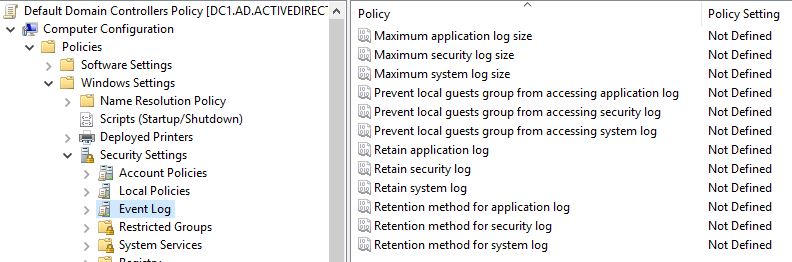

Konfigurer indstillinger for størrelse og opbevaring af hændelsesloggen

Det er vigtigt at definere indstillingerne for størrelse og opbevaring af sikkerhedshændelsesloggen. Hvis disse indstillinger ikke er defineret, kan du overskrive og miste vigtige revisionsdata.

Vigtigt: De logfiler, der genereres på servere og arbejdsstationer fra overvågningspolitikken, er beregnet til opbevaring på kort sigt. Hvis du vil opbevare historiske auditlogs i uger, måneder eller år, skal du oprette et centraliseret logføringssystem. Se afsnittet nedenfor for anbefalinger.

I din revisionspolitik kan du definere indstillingerne for hændelsesloggen på Computerkonfiguration -> Politikker -> Sikkerhedsindstillinger -> Hændelseslog

Her er de anbefalede indstillinger

- Maksimal størrelse på programloggen

- 4.194,240 (kilobyte)

- Maksimal størrelse af sikkerhedslogfil

- 4.194.240 (kilobyte)

- Maksimal størrelse af systemlogfil

- 4.194.240 (kilobyte)

Selv med de konfigurerede logindstillinger kan du stadig overskrive hændelser i løbet af kort tid. Det hele afhænger af din revisionspolitik, og hvor mange brugere du har. Hvis du sporer dårlige adgangskodeforsøg for 2000 brugere, vil det generere langt flere hændelser end 20 brugere.

Ressource:

Anbefalede indstillinger for størrelser af hændelseslogfiler i Windows

Anbefalet politik for adgangskode- og kontolåsning

For at få succes med at overvåge brugerkonti skal du sikre dig, at du har konfigureret politikken for adgangskode- og kontolåsning. Hvis du overvåger for kontolåsninger, men ikke har indstillet en lockout-tærskel, vil du aldrig se disse hændelser.

Disse indstillinger er fra MS Security baseline Windows 10 and Server 2016-dokumentet.

Password Policy

GPO-placering: Computerkonfiguration -> Politikker -> Windows-indstillinger -> Sikkerhedsindstillinger -> Kontoindstillinger -> Kontopolitikker -> Adgangskodepolitik

- Forsæt adgangskodehistorik

- 24

- Maksimal adgangskodealder

- 60

- Minimal adgangskodealder

- 1

- Minimal adgangskode længde

- 14

- Password must meet complexity requirements

- Enabled

- Store passwords using reversible encryption

- disabled

Account Lockout Policy

GPO location: Computerkonfiguration -> Politikker -> Windows-indstillinger -> Sikkerhedsindstillinger -> Kontoindstillinger -> Kontopolitikker -> Politik for kontolåsning

- Kontolåsningsvarighed

- 15

- Tærskel for kontolåsning

- 10

- Nulstil tæller for låsning efter

- 15

Ressource:

Microsoft Security compliance toolkit

Anbefalede indstillinger for revisionspolitik

Disse indstillinger er fra MS Security baseline Windows 10 and Server 2016-dokumentet.

Anbefalede indstillinger for sikkerhed og revisionspolitik for domænecontroller.

GPO-politikplacering: Computerkonfiguration -> Politikker -> Windows-indstillinger -> Sikkerhedsindstillinger -> Sikkerhedsindstillinger -> Konfiguration af avanceret overvågningspolitik

Konto-logon

- Validering af legitimationsoplysninger til revision

- Succes og fiasko

- Revision af Kerberos-godkendelsestjenester

- Ikke konfigureret

- Revision af Kerberos-tjenestens billetoperationer

- Ikke konfigureret

- Revision af andre kontotilmeldingshændelser

- Ikke konfigureret

Kontostyring

- Revision af programgruppe Forvaltning

- Ikke konfigureret

- Revision af computerkontoforvaltning

- Succes

- Revision af distributionsgruppeforvaltning

- Ikke konfigureret

- Revision af anden kontoforvaltning

- Hændelser

- Succes og fiasko

- Administration af sikkerhedsgruppe for revision

- Succes og fiasko

- Administration af brugerkonto for revision

- Succes og fiasko

- Hændelser

Detaljeret sporing

- Gennemgang af DPAPI-aktivitet

- Ikke konfigureret

- Gennemgang af plug and play-hændelser

- Succes

- Gennemgang af oprettelse af revisionsproces

- Succes

- Gennemgang af revisionsproces Afslutning

- ikke konfigureret

- RPC-hændelser i forbindelse med revision

- ikke konfigureret

- Rettighedstildeling til revisionstoken

- ikke konfigureret

DS Access

- Detaljeret bibliotek i forbindelse med revision Replikationstjeneste

- Ikke konfigureret

- Adgang til revisionskatalogtjeneste

- Succes og fiasko

- Audit Directory Service Changes

- Succes og fiasko

- Audit Directory Service Changes

- Succes og fiasko

- Audit Directory Tjeneste replikation

- ikke konfigureret

Logon/Logoff

- Audit konto lockout

- Succes og fiasko

- Audit bruger/enheds krav

- ikke konfigureret

- Audit Group Membership

- Succes

- Audit IPsec Extended Mode

- Ikke konfigureret

- Audit IPsec Main Mode

- Ikke konfigureret

- Audit Logoff

- Succes

- Succes og fiasko

- Ingen konfigureret

- Ingen konfigureret

- Succes

Objektadgang

- Audit Program genereret

- Ikke konfigureret

- Audit Certificeringstjenester

- Ikke konfigureret

- Audit Detaljeret filudveksling

- Ikke konfigureret

- Auditfiludveksling

- Ikke konfigureret

- Auditfilsystem

- Ikke konfigureret

- Auditfiltreringsplatformforbindelse

- Ikke konfigureret

- Auditfiltreringsplatformforbindelse

- Ikke konfigureret konfigureret

- Audit Filtering Platform Packet Drop

- Ikke konfigureret

- Audit Handle Manipulation

- Ikke konfigureret

- Audit Kernal Object

- Ikke konfigureret

- Audit Other Object Access Events

- Ikke konfigureret

- Audit Registry

- Ikke konfigureret

- Audit Removable Storage

- Success and Failure

- Audit SAM

- Ikke konfigureret

- Audit SAM

- Ikke konfigureret

- Audit Central Access Policy Staging

- Not configured

Policy Change

- Audit Audit Policy Change

- Succes and Failure

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Level Policy Change

- Ikke konfigureret

- Audit Other Policy Change Events

- Ikke konfigureret

Privilegiebrug

- Audit Non Sensitive Privilegiebrug

- Ikke konfigureret

- Audit Andre hændelser i forbindelse med brug af privilegier

- Ikke konfigureret

- Revision af følsom brug af privilegier

- Succes og Mislykket

System

- Guide IPsec-driver

- Succes og mislykket

- Guide Andre systemhændelser

- Succes og fiasko

- Audit af ændring af sikkerhedstilstand

- Succes

- Audit af sikkerhedssystemudvidelse

- Succes og fiasko

- Audit af systemintegritet

- Succes og Failure

Global Object Access Auditing

- Filsystem

- Ikke konfigureret

- Registry

- Ikke konfigureret

Jeg anbefaler, at du downloader Microsoft Security Compliance Toolkit. Det har et excel-dokument med anbefalede sikkerheds- og revisionsindstillinger for windows 10, medlemsservere og domænecontrollere. Derudover har værktøjssættet yderligere dokumenter og filer, der kan hjælpe dig med at anvende sikkerheds- og revisionsindstillinger.

Centraliser Windows-hændelseslogfiler

Når du aktiverer en sikkerheds- og revisionspolitik på alle systemer, gemmes disse hændelseslogfiler lokalt på hvert system. Når du skal undersøge en hændelse eller køre revisionsrapporter, skal du gennemgå hver log individuelt på hver computer. Et andet problem er, hvad hvis et system går ned, og du ikke kan få adgang til logfilerne?

og… glem ikke, at de lokale logfiler er beregnet til korttidsopbevaring. I store miljøer vil disse lokale logs blive overskrevet af nye hændelser i løbet af kort tid.

Centralisering af dine logfiler vil spare dig tid, sikre, at logfilerne er tilgængelige, og gøre det lettere at rapportere og fejlfinde sikkerhedshændelser. Der findes mange værktøjer derude, der kan centralisere Windows-hændelseslogfiler.

Nedenfor er der en liste over gratis og premium-værktøjer, der centraliserer windows-hændelseslogfiler. Nogle af de gratis værktøjer kræver en smule arbejde og kan kræve yderligere software til at visualisere og rapportere om logfilerne. Hvis du har budgettet anbefaler jeg et premium værktøj, de er meget nemmere at opsætte og sparer dig et ton af tid.

- SolarWinds Log Analyzer (Premium-værktøj, 30 dages GRATIS prøveperiode)

- Windows Event Collector (Gratis, kræver yderligere værktøjer til at visualisere og rapportere om data)

- ManageEngine Audit Plus – (Premium-værktøj)

- Splunk – (Premuim-værktøj, et populært værktøj til analyse af forskellige logfiler)

- Elastic Stack – (Gratis download)

- SolarWinds Event Log Consolidator (Gratis download)

Monitor These Events for Compromise

Her er en liste over hændelser, som du bør overvåge og rapportere om.

- Logon Failures (fejl ved logon) – Hændelses-ID 4624, 4771

- Succesfulde logons – Hændelses-ID 4624

- Fejl på grund af dårlige adgangskoder – Hændelses-ID 4625

- Brugerkonto låst ude – Hændelses-ID 4740

- Brugerkonto låst op – Hændelses-ID 4767

- Bruger har ændret adgangskode – Hændelses-ID 4723

- Bruger tilføjet til privilegeret gruppe – Hændelses-ID 4728, 4732, 4756

- Medlem er tilføjet til en gruppe – Hændelses-ID 4728, 4732, 4756 , 4761, 4746, 4751

- Medlem er fjernet fra en gruppe – Hændelses-ID 4729, 4733, 4757, 4762, 4747, 4752

- Sikkerhedslogfil ryddet – Hændelses-ID 1102

- Komputeret slettet – Hændelses-ID 4743

Benchmarks for revisionspolitik

Hvordan kan du vide med sikkerhed, om din revisionspolitik bliver anvendt på dine systemer? Hvordan er din revisionspolitik sammenlignet med branchens bedste praksis? I dette afsnit vil jeg vise dig et par måder, hvorpå du kan auditere dine egne systemer.

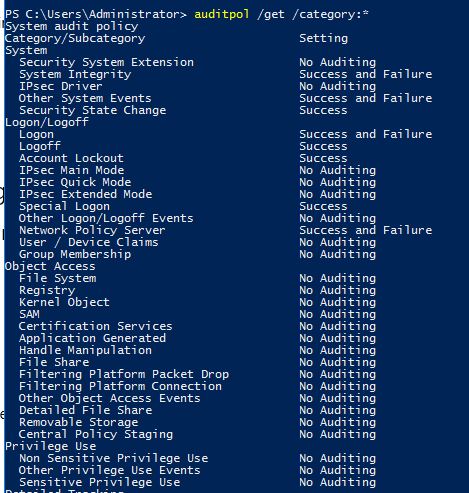

Anvendelse af auditpol

auditpol er en indbygget kommando, der kan indstille og hente auditpolitikken på et system. Hvis du vil se den aktuelle revision, skal du køre denne kommando på din lokale computer

auditpol /get /category:*

Du kan kontrollere disse indstillinger i forhold til det, der er angivet i din gruppepolitik, for at verificere, at alt fungerer.

Microsoft Security Toolkit

Jeg nævner dette værktøjssæt i afsnittet om anbefalede indstillinger, men det er værd at nævne igen. Det indeholder et regneark med de af Microsoft anbefalede indstillinger for revision og sikkerhedspolitik. Den indeholder også GPO-indstillinger, et script til installation og GPO-rapporter. Det er en god reference til at sammenligne, hvordan din revisionspolitik står i forhold til Microsofts anbefalinger.

CIS Benchmarks

CIS benchmarks har konfigurationsretningslinjer for 140+ systemer, herunder browser, operativsystemer og programmer.

CIS Benchmarks

CIS CAT Pro

CIS tilbyder et værktøj, der automatisk kan kontrollere dine systemindstillinger, og hvordan det sammenlignes med sine benchmarks. Dette er langt den bedste metode til at teste din revisionspolitik i forhold til branchens benchmarks. Pro-versionen kræver dog et medlemskab, der findes en gratis version med begrænsede funktioner.

CIS-CAT Pro

Planlægning af din auditpolitik

Her er nogle tips til en effektiv implementering af auditpolitikken.

Identificer dine Windows auditmål

Du skal ikke bare gå ud og aktivere alle auditindstillingerne, men forstå din organisations overordnede sikkerhedsmål. Hvis du aktiverer alle overvågningsreglerne, kan det generere en masse støj og kan gøre din sikkerhedsindsats vanskeligere, end den burde være.

Kend dit netværksmiljø

Kendskab til dit netværk, Active Directory-arkitektur, OU-design og sikkerhedsgrupper er grundlæggende for en god overvågningspolitik. Det vil være en udfordring at implementere en overvågningspolitik til specifikke brugere eller aktiver, hvis du ikke forstår dit miljø eller har en dårlig logisk gruppering af dine ressourcer.

Gruppepolitik

Det er bedst at implementere din overvågningspolitik med en gruppepolitik. Gruppepolitik giver dig et centraliseret sted til at administrere og distribuere dine revisionsindstillinger til brugere og aktiver i domænet.

Hvordan vil du indhente hændelsesdata

Du skal beslutte, hvordan hændelsesdata skal gennemgås.

- Skal dataene opbevares på lokale computere

- Skal logfilerne indsamles på hvert system og lægges i et centraliseret logføringssystem?

Ressourcer:

Planlægning og implementering af avancerede sikkerhedsauditpolitikker

Anbefalet værktøj:

Anbefalet værktøj: SolarWinds Server & Application Monitor

![]()

Dette værktøj er designet til at overvåge Active Directory og andre kritiske tjenester som DNS & DHCP. Det vil hurtigt opdage problemer med domænecontrollere, forhindre replikeringsfejl, spore mislykkede logonforsøg og meget mere.

Det, jeg bedst kan lide ved SAM, er dets brugervenlige dashboard og advarselsfunktioner. Den har også mulighed for at overvåge virtuelle maskiner og storage.

Download din gratis prøveversion her