Tämä on lopullinen opas Windowsin valvonta- ja turvallisuuskäytännön asetuksiin.

Tässä oppaassa jaan vinkkejäni tarkastuskäytännön asetuksista, salasana- ja tilikäytännön asetuksista, tapahtumien seurannasta, vertailuarvoista ja paljon muuta.

Sisällysluettelo:

- Mitä on ikkunavalvonta

- Käytä laajennetun valvontakäytännön määritys

- Aktiivihakemiston valvontakäytännön määrittäminen

- Työasemien ja palvelimien valvontakäytännön määrittäminen

- Tapahtumalokin koon ja säilyttämisasetusten määrittäminen

- Suositeltava salasana & Tilin lukituskäytäntö

- Suositeltavat tarkastuskäytännön asetukset

- Valvo näitä tapahtumia tietoturvan vaarantumisen varalta

- Tapahtumalokien keskittäminen

- Valvontakäytäntöjen esikuva-analyysit

- Valvontakäytäntöjen suunnitteleminen

.

- Mitkä on Windows-tarkastus?

- Edistyneen tarkastuskäytännön määrityksen käyttäminen

- Configure Audit Policy for Active Directory (For all Domain Controllers)

- Vaihe 1: Avaa ryhmäkäytäntöjen hallintakonsoli

- Vaihe 2: Muokkaa toimialueen oletusohjainten käytäntöä

- Vaihe 3. Muokkaa käytäntöä: Selaa Advanced Audit Policy Configuration

- Vaihe 4: Määrittele valvonta-asetukset

- Tarkistuskäytännön määrittäminen työasemiin ja palvelimiin

- Tapahtumalokin koon ja säilytysasetusten määrittäminen

- Suositeltu salasanojen ja tilien lukitsemiskäytäntö

- Password Policy

- Tilien lukitsemiskäytäntö

- Suositellut tarkastuskäytännön asetukset

- Tilin kirjautuminen

- Account Management

- Kohtainen seuranta

- DS Access

- DS Access

- Kirjautuminen/poistuminen

- Object Access

- Policy Change

- Privilege Use

- Järjestelmä

- Global Object Access Auditing

- Windowsin tapahtumalokien keskittäminen

- Valvokaa näitä tapahtumia tietoturvaloukkausten varalta

- Auditointikäytäntöjen vertailuarvot

- Auditpolin käyttäminen

- Microsoft Security Toolkit

- CIS-vertailuarvot

- CIS CAT Pro

- Auditointikäytännön suunnittelu

- Tunnista Windowsin auditointitavoitteet

- Tiedä verkkoympäristösi

- Ryhmäkäytäntö

- Miten hankit tapahtumatiedot

Mitkä on Windows-tarkastus?

Windowsin auditointikäytännössä määritellään, millaisia tapahtumia Windows-ympäristössä halutaan seurata. Esimerkiksi kun käyttäjätili lukitaan tai käyttäjä syöttää väärän salasanan, nämä tapahtumat luovat lokimerkinnän, kun valvonta on otettu käyttöön. Valvontakäytäntö on tärkeä turvallisuuden ylläpitämiseksi, tietoturvaloukkausten havaitsemiseksi ja vaatimustenmukaisuusvaatimusten täyttämiseksi.

Edistyneen tarkastuskäytännön määrityksen käyttäminen

Kun tarkastelet tarkastuskäytäntöjä, huomaat kaksi osiota, perustarkastuskäytännön ja kehittyneen tarkastuskäytännön. Mahdollisuuksien mukaan kannattaa käyttää vain Advanced Audit Policy -asetuksia, jotka sijaitsevat kohdassa Security Settings\Advanced Audit Policy Configuration.

Edistyneen tarkastuskäytännön asetukset otettiin käyttöön Windows Server 2008:ssa, se laajensi tarkastuskäytännön asetuksia 9:stä 53:een. Edistyneiden käytäntöasetusten avulla voit määrittää tarkemman tarkastuskäytännön ja kirjata vain tarvittavat tapahtumat. Tämä on hyödyllistä, koska jotkin valvonta-asetukset tuottavat valtavan määrän lokeja.

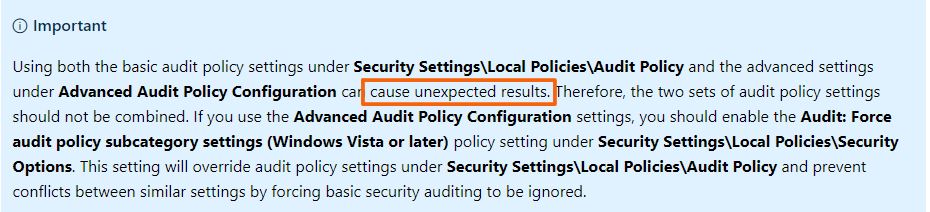

Tärkeää: Älä käytä sekä tarkastuskäytännön perusasetuksia että lisäasetuksia, jotka sijaitsevat kohdassa Security Settings\Advanced Audit Policy Configuration. Molempien käyttö voi aiheuttaa ongelmia, eikä sitä suositella.

Microsoft antaa seuraavat tiedot.

Edistyneessä tarkastuskäytännössä on seuraavat luokat. Kukin luokka sisältää joukon käytäntöjä.

- Tilin kirjautuminen

- Tilin hallinta

- Tilien yksityiskohtainen seuranta

- DS-käyttöoikeus

- Kirjautuminen/uloskirjautuminen

- Kohde. Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Threats and Countermeasures Guide: Advanced Security Audit Policy

Configure Audit Policy for Active Directory (For all Domain Controllers)

Default-asetuksena Active Directoryyn on määritetty pelkkä minimitarkkailukäytäntö. Sinun on muutettava toimialueohjaimen oletuskäytäntöä tai luotava uusi.

Seuraa näitä ohjeita ottaaksesi valvontakäytännön käyttöön Active Directoryyn.

Vaihe 1: Avaa ryhmäkäytäntöjen hallintakonsoli

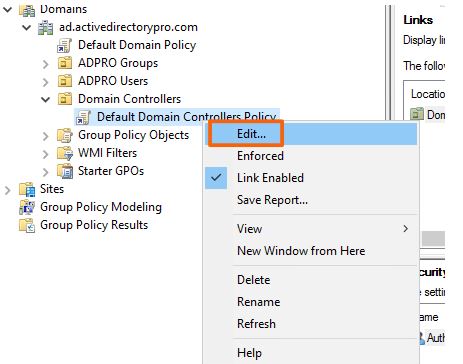

Vaihe 2: Muokkaa toimialueen oletusohjainten käytäntöä

Klikkaa käytäntöä hiiren kakkospainikkeella hiiren oikealla painikkeella ja valitse Muokkaa

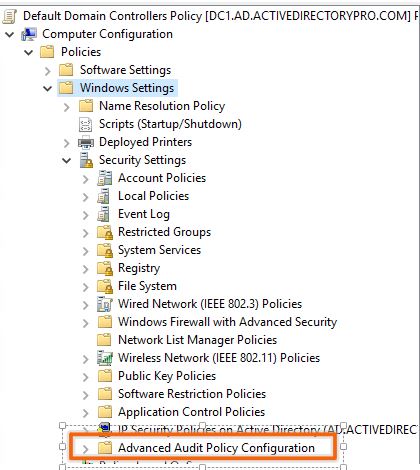

Vaihe 3. Muokkaa käytäntöä: Selaa Advanced Audit Policy Configuration

Siirry nyt Advanced Audit Policy Configuration

Tietokoneen kokoonpano -> Käytännöt -> Windows-asetukset -> Tietoturva-asetukset -> Tietoturva-asetukset ->.> Advanced Audit Policy Configuration

Vaihe 4: Määrittele valvonta-asetukset

Tässä vaiheessa sinun tarvitsee vain käydä läpi kukin valvontakäytäntöjen kategoria ja määritellä tapahtumat, jotka haluat tarkistaa. Katso suositellut asetukset kohdasta Suositellut tarkastuskäytännöt.

Tarkistuskäytännön määrittäminen työasemiin ja palvelimiin

On erittäin suositeltavaa ottaa tarkistuskäytäntö käyttöön kaikissa työasemissa ja palvelimissa. Useimmat vaaratilanteet alkavat asiakaslaitteesta, ja jos et valvo näitä järjestelmiä, saatat jäädä paitsi tärkeistä tiedoista.

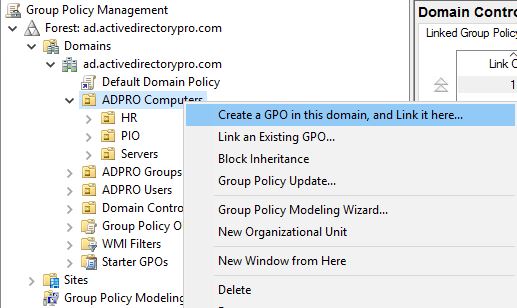

Valvontakäytännön määrittäminen työasemille ja palvelimille edellyttää uuden valvontakäytännön luomista. Tämä on toimialueen ohjaimista erillinen valvontakäytäntö. En soveltaisi tätä käytäntöä toimialueen juureen, vaan on parasta, että kaikki työasemat ja palvelimet ovat erillisessä organisaatioyksikössä ja soveltaa tarkastuskäytäntöä tähän OU:hun.

Alhaalla näet, että minulla on organisaatioyksikkö nimeltä ADPRO-tietokoneet. Tämä organisaatioyksikkö sisältää ala-OU:t osaston työasemille ja palvelin-OU:n kaikille palvelimille. Luon uuden tarkastuskäytännön ADPRO-tietokoneet OU:hun, tämä käytäntö kohdistuu kaikkiin tässä kansiossa oleviin laitteisiin.

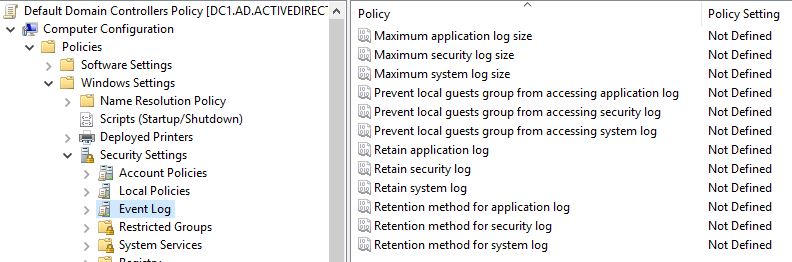

Tapahtumalokin koon ja säilytysasetusten määrittäminen

Turvatapahtumalokin koon ja säilytysasetusten määrittäminen on tärkeää. Jos näitä asetuksia ei määritetä, saatat ylikirjoittaa ja menettää tärkeitä valvontatietoja.

Tärkeää: Valvontakäytännöstä palvelimissa ja työasemissa syntyvät lokit on tarkoitettu lyhytaikaiseen säilytykseen. Jos haluat säilyttää historialliset tarkastuslokit viikkojen, kuukausien tai vuosien ajan, sinun on perustettava keskitetty lokijärjestelmä. Katso suosituksia alla olevasta osiosta.

Tarkistuskäytännössä voit määrittää tapahtumalokin asetukset kohdassa Tietokoneen kokoonpano -> Käytännöt -> Suojausasetukset -> Tapahtumaloki

Tässä ovat suositellut asetukset

- Sovelluslokin enimmäiskoko

- 4,194,240 (kilotavua)

- Maximum Security log size

- 4,194,240 (kilotavua)

- Maximum system log size

- 4,194,240 (kilotavua)

Kaikkakin lokiasetukset on määritetty, tapahtumia voi silti tulla ylikirjoitetuksi lyhyessä ajassa. Kaikki riippuu tarkastuskäytännöstäsi ja siitä, kuinka monta käyttäjää sinulla on. Jos seuraat 2000 käyttäjän huonoja salasanayrityksiä, se tuottaa paljon enemmän tapahtumia kuin 20 käyttäjää.

Resource:

Suositellut asetukset tapahtumalokin kokoa varten Windowsissa

Suositeltu salasanojen ja tilien lukitsemiskäytäntö

Käyttäjätilien menestyksekkääseen tarkastukseen on varmistettava, että salasanojen ja tilien lukitsemiskäytäntö on määritetty. Jos tarkastat tilien lukitukset, mutta et ole asettanut lukituskynnystä, et koskaan näe näitä tapahtumia.

Nämä asetukset ovat MS Security baseline Windows 10 and Server 2016 -asiakirjasta.

Password Policy

GPO-sijainti: Tietokoneen kokoonpano -> Käytännöt -> Windows-asetukset -> Tietoturva-asetukset -> Tilikäytännöt -> Tilien käytännöt ->.> Salasanakäytäntö

- Salasanahistorian pakottaminen

- 24

- Salasanan enimmäisikä

- 60

- Salasanan vähimmäisikä

- 1

- Salasanojen vähimmäispituus

- 14

.

- Ohjattu

- poistettu käytöstä

Tilien lukitsemiskäytäntö

GPO-paik: Tietokoneen kokoonpano -> Käytännöt -> Windows-asetukset -> Suojausasetukset -> Tilikäytännöt -> Tilin suojauskäytännöt -> Tilin suojauskäytännöt.> Tilin lukituskäytäntö

- Tilin lukituksen kesto

- 15

- Tilin lukituksen kynnysarvo

- 10

- Lukituslaskurin nollaus

- 15

jälkeen

Lähteenä:

Microsoft Security compliance toolkit

Suositellut tarkastuskäytännön asetukset

Nämä asetukset ovat MS Security baseline Windows 10 and Server 2016 -asiakirjasta.

Suositellut toimialueen ohjaimen suojaus- ja tarkastuskäytäntöasetukset.

GPO-käytännön sijainti: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Tarkkailukäytännön lisäasetukset

Tilin kirjautuminen

- Tarkkailun tunnistetietojen validointi

- Onnistuminen ja epäonnistuminen

- Tarkkailun Kerberos-todennuspalvelut

- Ei määritetty

- Audit Kerberos Service Ticket Operations

- Ei määritetty

- Audit Other Account Logon Events

- Ei määritetty

.

Account Management

- Audit Application Group Management

- Ei määritetty

- Audit Computer Account Management

- Success

- Audit Distribution Group Management

- Ei määritetty

- Audit Other Account Management Tapahtumat

- Onnistuminen ja epäonnistuminen

- Auditointi Suojaryhmien hallinta

- Onnistuminen ja epäonnistuminen

- Auditointi Käyttäjätilien hallinta

- Onnistuminen ja epäonnistuminen

Kohtainen seuranta

- Auditointi DPAPI-aktiviteetti

- Ei määritetty

- Auditointi Plug and Play -tapahtumat

- Ermenestys

- Auditointiprosessin luominen

- Ermenestys

- Prosessin luominen. Termination

- Not Configured

- Audit RPC Events

- Not Configured

- Audit Token Right Adjected

- Not Configured

DS Access

- Audit Detailed Directory Palvelun replikointi

- Ei konfiguroitu

- Audit Hakemistopalvelun käyttö

- Onnistuminen ja epäonnistuminen

- Audit Hakemistopalvelun muutokset

- Onnistuminen ja epäonnistuminen

- Audit Hakemisto Palvelun replikointi

- Ei määritetty

- Audit-tilin lukitus

- Onnistuminen ja Epäonnistuminen

- Audit-käyttäjän/laitteen vaateet

- Ei määritetty

- .

- Auditointi Ryhmän jäsenyys

- Onnistuminen

- Auditointi IPsec Laajennettu tila

- Ei määritetty

- Auditointi IPsec Pääkäyttötila

- Ei määritetty

- Auditointi Uloskirjautuminen

- > Onnistuminen

- Auditointi Kirjautuminen

- Onnistuminen ja epäonnistuminen

- Auditointi Verkkokäytäntöpalvelin

- Ei määritetty

- Auditointi Muut kirjautumis- ja uloskirjautumistapahtumat

- Ei määritetty

- Tarkist. Special Logon

- Success

DS Access

Kirjautuminen/poistuminen

>

Object Access

- Audit Application Generated

- Ei konfiguroitu

- Audit Certification Services

- Ei konfiguroitu

- Ei määritetty

- Ei määritetty

- Ei määritetty

- Audit Filtering Platform Connection

- Ei määritetty

Audit konfiguroitu

- Ei konfiguroitu

- Ei konfiguroitu

- Ei konfiguroitu

- Ei konfiguroitu.

- Audit Muiden objektien käyttötapahtumat

- Ei määritetty

- Audit Rekisteri

- Ei määritetty

- Audit Irrotettava tallennus

- Ermennyt ja epäonnistunut

- Audit SAM

- Ei määritetty. konfiguroitu

- Audit Central Access Policy Staging

- Ei konfiguroitu

Policy Change

- Audit Audit Policy Change

- Success and Failure

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Level Policy Change

- Ei konfiguroitu

- Audit Other Policy Change Events

- Ei konfiguroitu

Privilege Use

- Audit Non Sensitive Privilege Use

- Ei konfiguroitu

- Not configured

Audit Other Privilege Use Events

- Success and Epäonnistuminen

Järjestelmä

- Tarkastus IPsec-ajuri

- Esmenestys ja epäonnistuminen

- Tarkastus Muut järjestelmätapahtumat

- menestys ja epäonnistuminen

- Audit Security State Change

- menestys

- Audit Security System Extension

- menestys ja epäonnistuminen

- menestys ja epäonnistuminen

- Menestys ja epäonnistuminen Failure

Global Object Access Auditing

- File System

- Not configured

- Registry

- Not configured

Windowsin tapahtumalokien keskittäminen

Kun otat suojaus- ja tarkastuskäytännön käyttöön kaikissa järjestelmissä, nämä tapahtumalokit tallennetaan paikallisesti jokaiseen järjestelmään. Kun sinun on tutkittava tapahtumaa tai ajettava tarkastusraportteja, sinun on käytävä läpi jokainen loki erikseen jokaisessa tietokoneessa. Toinen huolenaihe on, mitä tapahtuu, jos järjestelmä kaatuu etkä pääse käsiksi lokitietoihin?

ja… älä unohda, että nämä paikalliset lokit on tarkoitettu lyhytaikaiseen säilytykseen. Suurissa ympäristöissä nämä paikalliset lokit korvataan uusilla tapahtumilla lyhyessä ajassa.

Lokien keskittäminen säästää aikaa, varmistaa lokien saatavuuden ja helpottaa tietoturvatapahtumien raportointia ja vianmääritystä. On olemassa monia työkaluja, joilla voi keskittää Windowsin tapahtumalokit.

Alhaalla on luettelo ilmaisista ja premium-työkaluista, jotka keskittävät windowsin tapahtumalokit. Jotkin ilmaisista työkaluista vaativat hieman työtä ja saattavat vaatia lisäohjelmia lokien visualisointiin ja raportointiin. Jos sinulla on budjetti, suosittelen premium-työkalua, ne ovat paljon helpompia asentaa ja säästävät paljon aikaa.

- SolarWinds Log Analyzer (Premium-työkalu, 30 päivän ilmainen kokeilujakso)

- Windows Event Collector (ilmainen, vaatii lisätyökaluja tietojen visualisointiin ja raportointiin)

- ManageEngine Audit Plus – (Premium-työkalu)

- Splunk – (Premuim-työkalu, suosittu työkalu erilaisten lokitiedostojen analysointiin)

- Elastic Stack – (Ilmainen lataus)

- SolarWinds Event Log Consolidator (Ilmainen lataus)

Valvokaa näitä tapahtumia tietoturvaloukkausten varalta

Tässä on luettelo tapahtumista, joita kannattaa valvoa ja joista kannattaa raportoida.

- Logon Failures – Event ID 4624, 4771

- Epäonnistuneet kirjautumiset – Tapahtumatunnus 4624

- Vääristä salasanoista johtuvat epäonnistumiset – Tapahtumatunnus 4625

- Käyttäjätili lukittu – Tapahtumatunnus 4740

- Käyttäjätili vapautettu – Tapahtumatunnus 4767

- Käyttäjä vaihtoi salasanaa – Tapahtumatunnus 4723

- Käyttäjä lisätty etuoikeutettuun ryhmään – Tapahtumatunnukset 4728, 4732, 4756

- Jäsen lisätty ryhmään – Tapahtuma ID 4728, 4732, 4756 , 4761, 4746, 4751

- Jäsen poistettu ryhmästä – Tapahtuma ID 4729, 4733, 4757, 4762, 4747, 4752

- Turvaloki tyhjennetty – Tapahtumatunnus 1102

- Laskettu poistettu – Tapahtumatunnus 4743

Auditointikäytäntöjen vertailuarvot

Miten tiedät varmasti, sovelletaanko auditointikäytäntöäsi järjestelmiisi? Miten tarkastuskäytäntösi vertautuu alan parhaisiin käytäntöihin? Tässä osiossa esittelen muutamia tapoja, joilla voit auditoida omia järjestelmiäsi.

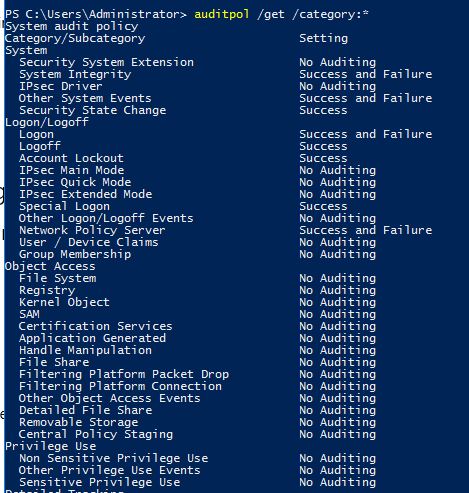

Auditpolin käyttäminen

auditpol on sisäänrakennettu komento, jolla voidaan asettaa ja saada järjestelmän tarkastuskäytäntö. Voit tarkastella nykyistä tarkastusta suorittamalla tämän komennon paikallisessa tietokoneessa

auditpol /get /category:*

Voit verrata näitä asetuksia siihen, mitä ryhmäkäytännössäsi on määritetty, ja tarkistaa, että kaikki toimii.

Microsoft Security Toolkit

Mainitsin tämän työkalupaketin suositeltuja asetuksia käsittelevässä osassa, mutta se kannattaa mainita uudelleen. Se sisältää laskentataulukon, jossa on Microsoftin suosittelemat tarkastus- ja tietoturvakäytäntöasetukset. Se sisältää myös GPO-asetukset, asennusskriptin ja GPO-raportit. Se on loistava referenssi, kun verrataan, miten oma tarkastuskäytäntösi vastaa Microsoftin suosituksia.

CIS-vertailuarvot

CIS-vertailuarvoissa on määritysohjeet yli 140 järjestelmälle, mukaan lukien selain, käyttöjärjestelmät ja sovellukset.

CIS Benchmarks

CIS CAT Pro

CIS tarjoaa työkalun, joka voi automaattisesti tarkistaa järjestelmäsi asetukset ja sen, miten se vertautuu sen vertailuarvoihin. Tämä on ylivoimaisesti paras tapa testata tarkastuskäytäntöäsi alan vertailuarvoihin nähden. Pro-versio vaatii jäsenyyden, on olemassa ilmainen versio, jossa on rajoitetut ominaisuudet.

CIS-CAT Pro

Auditointikäytännön suunnittelu

Tässä on muutamia vinkkejä tehokkaaseen auditointikäytännön käyttöönottoon.

Tunnista Windowsin auditointitavoitteet

Älä mene vain ottamaan käyttöön kaikki auditointiasetukset, vaan ymmärrä organisaatiosi yleiset turvallisuustavoitteet. Kaikkien auditointisääntöjen ottaminen käyttöön voi aiheuttaa paljon melua ja saattaa vaikeuttaa tietoturvapyrkimyksiäsi enemmän kuin pitäisi.

Tiedä verkkoympäristösi

Verkkosi, Active Directory -arkkitehtuurin, OU-suunnittelun ja suojausryhmien tunteminen ovat hyvän auditointikäytännön perustavanlaatuisia tekijöitä. Tarkastuskäytännön käyttöönotto tietyille käyttäjille tai resursseille on haastavaa, jos et ymmärrä ympäristöäsi tai jos resurssit on ryhmitelty huonosti loogisesti.

Ryhmäkäytäntö

Tarkistuskäytäntö kannattaa ottaa käyttöön ryhmäkäytännön avulla. Ryhmäkäytäntö antaa sinulle keskitetyn paikan hallita ja ottaa käyttöön tarkastusasetukset käyttäjille ja resursseille toimialueella.

Miten hankit tapahtumatiedot

Tulee päättää, miten tapahtumatiedot tarkastetaan.

- Säilytetäänkö tiedot paikallisissa tietokoneissa

- Kerätäänkö lokit jokaisesta järjestelmästä ja laitetaanko ne keskitettyyn lokijärjestelmään?

Resurssit:

Edistyneiden tietoturvatarkkailukäytäntöjen suunnittelu ja käyttöönotto

Suositeltu työkalu: SolarWinds Server & Application Monitor

![]()

Tämä apuohjelma on suunniteltu valvomaan Active Directorya ja muita kriittisiä palveluita, kuten DNS & DHCP. Se havaitsee nopeasti toimialueen ohjaimen ongelmat, estää replikaatiohäiriöt, seuraa epäonnistuneita kirjautumisyrityksiä ja paljon muuta.

Pidän SAM:ssa eniten sen helppokäyttöisestä kojelaudasta ja hälytysominaisuuksista. Se pystyy myös valvomaan virtuaalikoneita ja tallennustilaa.

Lataa ilmainen kokeiluversio tästä