Ez a legjobb útmutató a Windows ellenőrzési és biztonsági házirend beállításaihoz.

Ezzel az útmutatóval megosztom tippjeimet az ellenőrzési házirend beállításaihoz, a jelszó- és fiókpolitikai beállításokhoz, az események megfigyeléséhez, a teljesítményértékelésekhez és még sok máshoz.

Tartalomjegyzék:

- Mi az ablakos ellenőrzés

- A bővített ellenőrzési házirend konfigurációjának használata

- Az Active Directory ellenőrzési házirendjének beállítása

- A munkaállomások és kiszolgálók ellenőrzési házirendjének beállítása

- Az eseménynapló méretének és megőrzési beállításainak beállítása

- Előre javasolt jelszó &fióklezárási házirend

- Előre javasolt ellenőrzési házirend-beállítások

- Események figyelése kompromittálódás esetén

- Eseménynaplók központosítása

- Ellenőrzési házirendek összehasonlító értékei

- Az ellenőrzési házirend megtervezése

.

- Mi a Windows ellenőrzése?

- A speciális ellenőrzési házirend konfigurációjának használata

- Configure Audit Policy for Active Directory (For all Domain Controllers)

- 1. lépés: Nyissa meg a Csoportházirend kezelése konzolt

- 2. lépés: Szerkessze az alapértelmezett tartományvezérlők házirendjét

- 3. lépés: Tallózás a Speciális ellenőrzési házirend konfigurációjához

- 4. lépés: Ellenőrzési beállítások meghatározása

- Ellenőrzési házirend beállítása a munkaállomásokon és a kiszolgálókon

- Eseménynapló méretének és megőrzési beállításainak konfigurálása

- A jelszó- és fióklezárási politika ajánlott beállításai

- Password Policy

- Account Lockout Policy

- Recommended Audit Policy Settings

- Fiók bejelentkezése

- Account Management

- Részletes nyomon követés

- DS Access

- Logon/Logoff

- Objekt hozzáférés

- Policy Change

- Privilege Use

- Rendszer

- Global Object Access Auditing

- A Windows eseménynaplók központosítása

- Monitor These Events for Compromise

- Audit Policy Benchmarks

- Az auditpol használata

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Az ellenőrzési házirend megtervezése

- A Windows ellenőrzési céljainak meghatározása

- Tudja a hálózati környezetét

- Group Policy

- Hogyan fogja megszerezni az eseményadatokat

Mi a Windows ellenőrzése?

A Windows ellenőrzési házirend meghatározza, hogy milyen típusú eseményeket szeretne nyomon követni egy Windows környezetben. Ha például egy felhasználói fiókot kizárnak, vagy egy felhasználó rossz jelszót ad meg, ezek az események naplóbejegyzést generálnak, ha a naplózás be van kapcsolva. Az ellenőrzési házirend fontos a biztonság fenntartása, a biztonsági incidensek észlelése és a megfelelőségi követelmények teljesítése szempontjából.

A speciális ellenőrzési házirend konfigurációjának használata

Az ellenőrzési házirendek megtekintésekor két részre lesz figyelmes, az alap ellenőrzési házirendre és a speciális ellenőrzési házirendre. Lehetőség szerint csak a Speciális ellenőrzési házirend beállításait használja, amelyek a Biztonsági beállítások\Speciális ellenőrzési házirend konfigurációja menüpontban találhatók.

A fejlett ellenőrzési házirend beállításai a Windows Server 2008-ban kerültek bevezetésre, ez 9-ről 53-ra bővítette az ellenőrzési házirend beállításait. A speciális házirend-beállítások lehetővé teszik, hogy pontosabb ellenőrzési házirendet határozzon meg, és csak a szükséges eseményeket naplózza. Ez azért hasznos, mert egyes ellenőrzési beállítások hatalmas mennyiségű naplót generálnak.

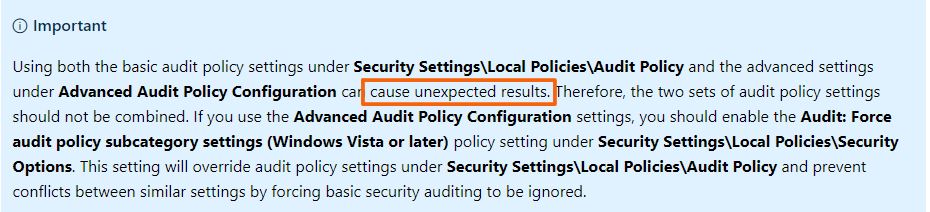

Fontos: Ne használja egyszerre az alap ellenőrzési házirend-beállításokat és a Biztonsági beállítások\Hosszabb ellenőrzési házirend konfigurációja alatt található speciális beállításokat. Mindkettő használata problémákat okozhat, és nem ajánlott.

A Microsoft a következő információkat adja meg.

A fejlett ellenőrzési házirend a következő kategóriákkal rendelkezik. Minden kategória egy-egy házirendkészletet tartalmaz.

- Fiókbejelentkezés

- Fiókkezelés

- Detektívkövetés

- DS hozzáférés

- Logon/Logoff

- Objekt. Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Fenyegetések és ellenintézkedések útmutatója: Advanced Security Audit Policy

Configure Audit Policy for Active Directory (For all Domain Controllers)

Az Active Directoryhoz alapértelmezés szerint egy minimális ellenőrzési házirend van beállítva. Módosítania kell az alapértelmezett tartományvezérlő házirendjét, vagy új házirendet kell létrehoznia.

Az Active Directory ellenőrzési házirendjének engedélyezéséhez kövesse az alábbi lépéseket.

1. lépés: Nyissa meg a Csoportházirend kezelése konzolt

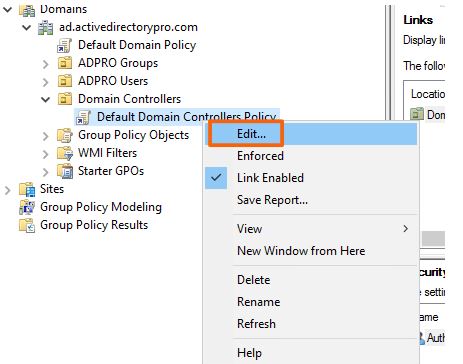

2. lépés: Szerkessze az alapértelmezett tartományvezérlők házirendjét

Jobb klikk a házirendre, és válassza a szerkesztés lehetőséget

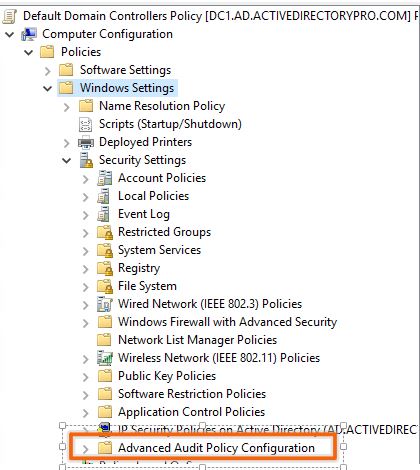

3. lépés: Tallózás a Speciális ellenőrzési házirend konfigurációjához

Most tallózzon a Speciális ellenőrzési házirend konfigurációjához

Computer konfiguráció -> Házirendek -> Windows beállítások -> Biztonsági beállítások -> Speciális ellenőrzési házirend konfiguráció

4. lépés: Ellenőrzési beállítások meghatározása

Most már csak végig kell mennie az egyes ellenőrzési házirend-kategóriákon és meg kell határoznia az ellenőrizni kívánt eseményeket. Az ajánlott beállításokat lásd az ajánlott ellenőrzési házirend szakaszban.

Ellenőrzési házirend beállítása a munkaállomásokon és a kiszolgálókon

Nagyon ajánlott, hogy minden munkaállomáson és kiszolgálón engedélyezze az ellenőrzési házirendet. A legtöbb incidens az ügyféleszközön kezdődik, ha nem felügyeli ezeket a rendszereket, fontos információkról maradhat le.

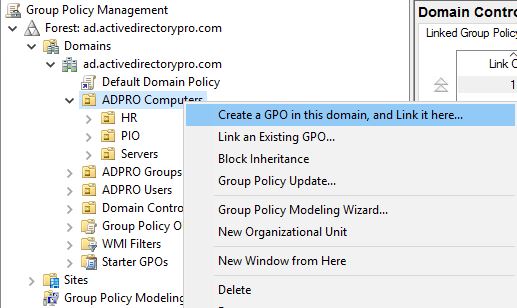

A munkaállomások és kiszolgálók ellenőrzési házirendjének beállításához új ellenőrzési házirendet kell létrehoznia. Ez a tartományvezérlőktől különálló ellenőrzési házirend lesz. Én nem alkalmaznám ezt a házirendet a tartomány gyökerére, a legjobb, ha az összes munkaállomás és kiszolgáló egy külön szervezeti egységben van, és erre az OU-ra alkalmazza a felügyeleti házirendet.

Az alábbiakban látható, hogy van egy ADPRO számítógépek nevű szervezeti egységem. Ez a szervezeti egység a részleg munkaállomásaihoz tartozó OU-kat és egy kiszolgáló OU-t tartalmaz az összes kiszolgálóhoz. Létrehozok egy új ellenőrzési házirendet az ADPRO computers OU-n, ez a házirend az ebben a mappában lévő összes eszközre fog vonatkozni.

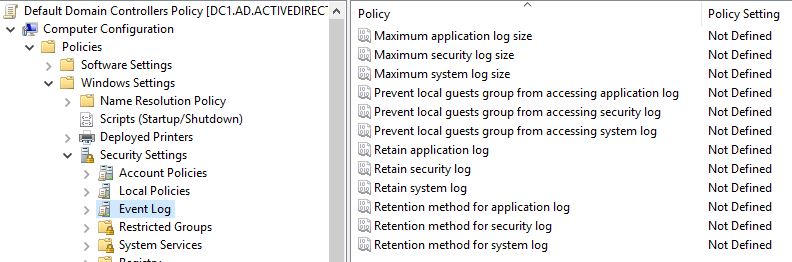

Eseménynapló méretének és megőrzési beállításainak konfigurálása

Nagyon fontos a biztonsági eseménynapló méretének és megőrzési beállításainak meghatározása. Ha nem határozza meg ezeket a beállításokat, akkor fontos ellenőrzési adatokat írhat felül és veszíthet el.

Fontos: Az ellenőrzési házirendből a kiszolgálókon és munkaállomásokon generált naplók rövid távú megőrzésre szolgálnak. Ha hetekig, hónapokig vagy évekig szeretné megőrizni a historikus ellenőrzési naplókat, akkor központi naplózási rendszert kell létrehoznia. Az ajánlásokat lásd az alábbi szakaszban.

Az eseménynapló beállításait az ellenőrzési házirendben a Számítógép konfigurációja -> Házirendek -> Biztonsági beállítások -> Eseménynapló

Itt vannak az ajánlott beállítások

- Az alkalmazásnapló maximális mérete

- 4.194,240 (kilobájt)

- Maximális biztonsági napló mérete

- 4,194,240 (kilobájt)

- Maximális rendszernapló mérete

- 4,194,240 (kilobájt)

A konfigurált naplóbeállítások mellett is előfordulhat, hogy rövid időn belül felülírja az eseményeket. Minden az ellenőrzési házirendtől és a felhasználók számától függ. Ha 2000 felhasználó rossz jelszókísérleteit követi, az sokkal több eseményt generál, mint 20 felhasználó.

Resource:

A Windows eseménynapló méretének ajánlott beállításai

A jelszó- és fióklezárási politika ajánlott beállításai

A felhasználói fiókok sikeres ellenőrzéséhez biztosítania kell a jelszó- és fióklezárási politika beállítását. Ha a fiókok zárolását ellenőrzi, de nincs beállítva a zárolási küszöbérték, akkor soha nem fogja látni ezeket az eseményeket.

Ezek a beállítások az MS Security baseline Windows 10 and Server 2016 dokumentumból származnak.

Password Policy

GPO helye: Számítógép konfigurációja -> Házirendek -> Windows beállítások -> Biztonsági beállítások -> Fiók házirendek ->.> Jelszó házirend

- Jelszó előzmények kikényszerítése

- 24

- Maximális jelszó életkor

- 60

- Minimális jelszó életkor

- 1

- Minimális jelszó hossza

- 14

.

- A jelszónak meg kell felelnie a bonyolultsági követelményeknek

- Enabled

- A jelszavak tárolása reverzibilis titkosítással

- disabled

Account Lockout Policy

GPO helye: Számítógép konfigurációja -> Házirendek -> Windows beállítások -> Biztonsági beállítások -> Fiók házirendek ->.> Fióklezárási házirend

- Fióklezárás időtartama

- 15

- Fióklezárási küszöb

- 10

- Fióklezárási számláló visszaállítása után

- 15

Forrás:

Fióklezárás-számláló:

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

A beállítások az MS Security baseline Windows 10 and Server 2016 dokumentumból származnak.

A tartományvezérlő ajánlott biztonsági és ellenőrzési házirend beállításai.

GPO házirend helye: Számítógép konfigurációja -> Házirendek -> Windows beállítások -> Biztonsági beállítások.> Speciális ellenőrzési házirend konfigurálása

Fiók bejelentkezése

- Audit hitelesítő adatok hitelesítése

- Sikeres és sikertelen

- Audit Kerberos hitelesítési szolgáltatások

- Nem konfigurálva

- Audit Kerberos Service Ticket Operations

- Nincs konfigurálva

- Audit Other Account Logon Events

- Nincs konfigurálva

.

Account Management

- Audit Application Group. Management

- Nem konfigurált

- Audit Computer Account Management

- Sikeres

- Audit Distribution Group Management

- Nem konfigurált

- Audit Other Account Management (Egyéb fiókok kezelése) Események

- Siker és kudarc

- Audit biztonsági csoportok kezelése

- Siker és kudarc

- Audit felhasználói fiókok kezelése

- Siker és kudarc

Részletes nyomon követés

- Audit DPAPI tevékenység

- Nincs konfigurálva

- Audit Plug and Play események

- Siker

- Audit folyamat létrehozása

- Siker

- Audit folyamat létrehozása

- Siker

- Audit folyamat. Befejezés

- Nem konfigurált

- Audit RPC események

- Nem konfigurált

- Audit Token Right Adjected

- Nem konfigurált

- Audit részletes könyvtár. Service Replication

- Nem konfigurált

- Audit Directory Service Access

- Siker és hiba

- Audit Directory Service Changes

- Success and Failure

- Audit Directory Service Changes

- Success and Failure

- Audit Directory Szolgáltatás replikáció

- Nem konfigurált

- Audit fiók zárolása

- Siker és hiba

- Audit felhasználói / eszközigénylések

- Nem konfigurált

- Audit csoporttagság

- Siker

- Audit IPsec kiterjesztett mód

- Nem konfigurálva

- Audit IPsec fő mód

- Nem konfigurálva

- Audit kijelentkezés

- Siker

- Audit Logon

- Sikeres és sikertelen

- Audit Network Policy Server

- Nem konfigurálva

- Audit Other Logon/Logoff Events

- Nem konfigurálva

- Audit Other Logon/Logoff Events

- Nem konfigurálva

- Audit Speciális bejelentkezés

- Sikeres

- Audit Alkalmazás generált

- Nem konfigurált

- Audit hitelesítési szolgáltatások

- Nem konfigurált

- Audit Részletes fájlmegosztás

- Nem konfigurálva

- Audit fájlmegosztás

- Nem konfigurálva

- Audit fájlrendszer

- Nem konfigurálva

- Audit szűrési platform kapcsolat

- Nem configured

- Audit Filtering Platform Packet Drop

- Nem configured

- Audit Handle Manipulation

- Nem configured

- Audit Kernal Object

- Nem configured

- Audit Kernal Object

- Nem configured

- Audit Egyéb objektum hozzáférési események

- Nem konfigurált

- Audit Registry

- Nem konfigurált

- Audit Removable Storage

- Siker és sikertelenség

- Audit SAM

- Nem. configured

- Audit Central Access Policy Staging

- Not configured

- Audit Audit Policy Change

- Siker és sikertelenség

- Audit Hitelesítési házirend módosítása

- Siker

- Audit Engedélyezési házirend módosítása

- Siker

- Audit Szűrési platform házirend módosítása

- Nem konfigurálva

- Audit MPSSVC szabály-Level Policy Change

- Nem konfigurált

- Audit Other Policy Change Events

- Nem konfigurált

- Audit Non Sensitive Privilege Use

- Nem konfigurált

- Audit Egyéb jogosultsághasználati események

- Nem konfigurált

- Audit Érzékeny jogosultsághasználat

- Sikeres és Sikertelenség

- Audit IPsec vezérlő

- Siker és sikertelenség

- Audit Egyéb rendszeresemények

- Siker és hiba

- Audit Security State Change

- Siker

- Audit Security System Extension

- Siker és hiba

- Audit System Integrity

- Siker és hiba

- Audit System Integrity

- Siker és hiba Sikertelenség

- Fájlrendszer

- Nem konfigurálva

- Regiszter

- Nem konfigurálva

DS Access

Logon/Logoff

Objekt hozzáférés

Policy Change

Privilege Use

Rendszer

Global Object Access Auditing

A Microsoft Security megfelelőségi eszköztár letöltését ajánlom. Van benne egy excel dokumentum a windows 10, a tagkiszolgálók és a tartományvezérlők ajánlott biztonsági és ellenőrzési beállításaival. Ezenkívül az eszközkészlet további dokumentumokat és fájlokat tartalmaz, amelyek segítenek a biztonsági és ellenőrzési beállítások alkalmazásában.

A Windows eseménynaplók központosítása

Ha minden rendszeren engedélyez egy biztonsági és ellenőrzési házirendet, akkor ezek az eseménynaplók minden rendszeren helyileg kerülnek tárolásra. Ha ki kell vizsgálnia egy eseményt, vagy ellenőrzési jelentéseket kell futtatnia, akkor minden egyes naplót külön-külön kell átnéznie minden egyes számítógépen. Egy másik probléma az, hogy mi van akkor, ha egy rendszer összeomlik, és nem tud hozzáférni a naplókhoz?

és… ne felejtsük el, hogy a helyi naplók rövid távú tárolásra szolgálnak. Nagy környezetekben ezeket a helyi naplókat rövid időn belül felülírják az új események.

A naplók központosítása időt takarít meg, biztosítja a naplók elérhetőségét, és megkönnyíti a biztonsági események jelentését és hibaelhárítását. Számos eszköz létezik, amely képes központosítani a windows eseménynaplókat.

Az alábbiakban felsoroljuk azokat az ingyenes és prémium eszközöket, amelyek központosítják a windows eseménynaplókat. Az ingyenes eszközök némelyike némi munkát igényel, és a naplók megjelenítéséhez és jelentéskészítéséhez további szoftverekre lehet szükség. Ha van költségvetése, prémium eszközt ajánlok, ezek sokkal könnyebben beállíthatók, és rengeteg időt takarítanak meg.

- SolarWinds Log Analyzer (Prémium eszköz, 30 napos ingyenes próbaverzió)

- Windows Event Collector (Ingyenes, további eszközök szükségesek az adatok megjelenítéséhez és jelentéskészítéséhez)

- ManageEngine Audit Plus – (Prémium eszköz)

- Splunk – (Premuim eszköz, népszerű eszköz a különböző naplófájlok elemzéséhez)

- Elastic Stack – (Ingyenes letöltés)

- SolarWinds Event Log Consolidator (Ingyenes letöltés)

Monitor These Events for Compromise

Itt van egy lista azokról az eseményekről, amelyeket érdemes figyelni és jelenteni.

- Logon Failures – Event ID 4624, 4771

- Sikeres bejelentkezések – Eseményazonosító 4624

- Hibás jelszavak miatti hibák – Eseményazonosító 4625

- Felhasználói fiók zárolva – Eseményazonosító 4740

- Felszabadított felhasználói fiók – Eseményazonosító 4767

- Felhasználó jelszót váltott – Eseményazonosító 4723

- Felhasználó hozzáadása privilegizált csoporthoz – Eseményazonosító 4728, 4732, 4756

- Csoporthoz hozzáadott tag – Esemény ID 4728, 4732, 4756 , 4761, 4746, 4751

- Csoportból eltávolított tag – Esemény ID 4729, 4733, 4757, 4762, 4747, 4752

- Biztonsági napló törlése – Eseményazonosító 1102

- Computed Deleted – Eseményazonosító 4743

Audit Policy Benchmarks

Hogyan tudja biztosan, hogy az audit házirendjét alkalmazzák-e a rendszereire? Hogyan viszonyul az Ön ellenőrzési házirendje az iparági legjobb gyakorlatokhoz? Ebben a részben bemutatok néhány módszert, amellyel auditálhatja saját rendszereit.

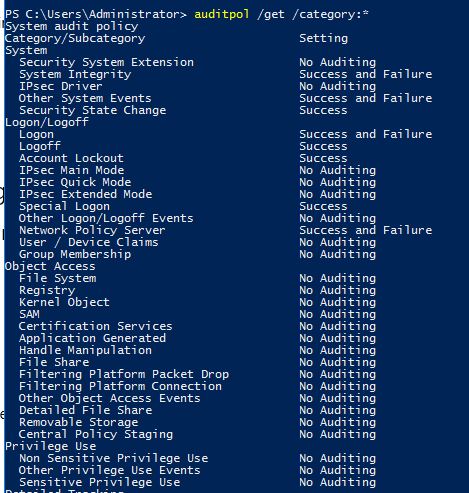

Az auditpol használata

Aauditpol egy beépített parancs, amellyel beállíthatja és lekérheti a rendszer ellenőrzési házirendjét. Az aktuális audit megtekintéséhez futtassa ezt a parancsot a helyi számítógépen

auditpol /get /category:*

Ezeket a beállításokat összevetheti a csoportházirendben beállítottakkal, hogy ellenőrizze, minden működik.

Microsoft Security Toolkit

Ezt az eszközkészletet már említettem az ajánlott beállítások részben, de érdemes újra megemlíteni. Tartalmaz egy táblázatot a Microsoft ajánlott ellenőrzési és biztonsági házirend-beállításaival. Tartalmazza továbbá a GPO beállításokat, a telepítéshez szükséges szkriptet és a GPO jelentéseket. Ez egy nagyszerű referencia ahhoz, hogy összehasonlítsuk, hogy a saját ellenőrzési házirendünk hogyan viszonyul a Microsoft ajánlásaihoz.

CIS Benchmarks

A CIS benchmarkok több mint 140 rendszerhez tartalmaznak konfigurációs irányelveket, beleértve a böngészőket, operációs rendszereket és alkalmazásokat.

CIS Benchmarks

CIS CAT Pro

A CIS olyan eszközt kínál, amely automatikusan ellenőrizni tudja a rendszer beállításait és azt, hogy az hogyan viszonyul a benchmarkokhoz. Ez messze a legjobb módszer az ellenőrzési szabályzatának az iparági referenciaértékekhez viszonyított tesztelésére. A pro verzióhoz tagságra van szükség, van egy ingyenes verzió is, korlátozott funkciókkal.

CIS-CAT Pro

Az ellenőrzési házirend megtervezése

Itt van néhány tipp a hatékony ellenőrzési házirend telepítéséhez.

A Windows ellenőrzési céljainak meghatározása

Ne csak úgy menjen és engedélyezze az összes ellenőrzési beállítást, értse meg a szervezet általános biztonsági céljait. Az összes ellenőrzési szabály engedélyezése rengeteg zajt generálhat, és a kelleténél nehezebbé teheti a biztonsági erőfeszítéseket.

Tudja a hálózati környezetét

A hálózat, az Active Directory architektúra, az OU-k kialakítása és a biztonsági csoportok ismerete alapvető fontosságú a jó ellenőrzési házirend kialakításához. Egy ellenőrzési házirend konkrét felhasználókra vagy eszközökre történő telepítése kihívást jelent, ha nem ismeri a környezetét, vagy ha az erőforrások logikai csoportosítása nem megfelelő.

Group Policy

A legjobb, ha az ellenőrzési házirendet a csoportházirenddel együtt telepíti. A csoportházirend egy központi helyet biztosít a tartományon belüli felhasználók és eszközök számára a felügyeleti beállítások kezelésére és telepítésére.

Hogyan fogja megszerezni az eseményadatokat

El kell döntenie, hogy az eseményadatokat hogyan fogja felülvizsgálni.

- Az adatokat helyi számítógépeken fogja tárolni

- A naplókat minden egyes rendszeren összegyűjti, és egy központosított naplózási rendszerbe helyezi?

Források:

Kifejlett biztonsági ellenőrzési házirendek tervezése és telepítése

Javasolt eszköz: A SolarWinds Server & Application Monitor

![]()

Ezt a segédprogramot az Active Directory és más kritikus szolgáltatások, például a DNS & DHCP felügyeletére tervezték. Gyorsan kiszúrja a tartományvezérlő problémáit, megakadályozza a replikációs hibákat, nyomon követi a sikertelen bejelentkezési kísérleteket és még sok minden mást.

A SAM-ben a legjobban a könnyen használható műszerfal és a riasztási funkciók tetszenek. Képes a virtuális gépek és a tárolás felügyeletére is.

Töltse le az ingyenes próbaverziót innen