これは、Windows監査およびセキュリティポリシー設定に関する究極のガイドです。

このガイドでは、監査ポリシーの設定、パスワードとアカウントのポリシーの設定、イベントの監視、ベンチマークなどに関する私のヒントを紹介します。

目次をご覧ください。

- ウィンドウズ監査とは

- 監査ポリシーの詳細設定を使用する

- Active Directory の監査ポリシーを設定する

- ワークステーションとサーバーの監査ポリシーを設定する

- イベント ログ サイズと保持設定を設定する 推奨パスワード & アカウント ロックアウト ポリシー

- 推奨監査ポリシー設定

- Monitor these events for Compromise

- Centralize Event Log

- Audit Policy Benchmarks

- Planning Your Audit Policy

- Windows監査とは何か?

- 高度な監査ポリシー構成を使用する

- Configure Audit Policy for Active Directory (For all Domain Controllers)

- ステップ1:グループポリシー管理コンソール

- ステップ2:デフォルトのドメインコントローラ・ポリシーを編集する

- ステップ3:監査ポリシーを編集する。 監査ポリシーの詳細設定

- ステップ4:監査設定を定義

- ワークステーションとサーバーに監査ポリシーを設定する

- イベントログのサイズと保持設定を構成する

- Recommended Password and Account Lockout Policy

- Password Policy

- アカウントのロックアウトポリシー

- Recommended Audit Policy Settings

- Account Logon

- アカウント管理

- 詳細追跡

- DS Access

- ログオン/ログオフ

- オブジェクトアクセス

- ポリシー変更

- 特権使用

- System

- Global Object Access Auditing

- Centralize Windows Event Logs

- Monitor These Events for Compromise

- Audit Policy Benchmarks

- 監査ポリシーの使用

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planning Your Audit Policy

- Don’t do not just go and enable all the auditing settings. すべての監査ルールを有効にすると、多くのノイズが発生し、セキュリティ対策が必要以上に難しくなります。 ネットワーク環境を知る

- グループ ポリシー

- イベントデータをどのように取得するか

Windows監査とは何か?

Windows 監査ポリシーは、Windows 環境でどのような種類のイベントを追跡したいかを定義します。 たとえば、ユーザー アカウントがロックアウトされたとき、またはユーザーが不正なパスワードを入力したとき、これらのイベントは、監査がオンになっている場合、ログ エントリを生成します。 監査ポリシーは、セキュリティの維持、セキュリティインシデントの検出、およびコンプライアンス要件に対応するために重要です。

高度な監査ポリシー構成を使用する

監査ポリシーを見ると、2つのセクション、基本監査ポリシー、および高度な監査ポリシーがあることに気づかれるでしょう。 可能な場合は、Security SettingsAdvanced Audit Policy ConfigurationにあるAdvanced Audit Policyの設定のみを使用する必要があります。

高度な監査ポリシー設定は、Windows Server 2008で導入され、監査ポリシー設定が9から53に拡張されました。 高度なポリシー設定では、より詳細な監査ポリシーを定義し、必要なイベントのみをログに記録することができます。 一部の監査設定では大量のログが生成されるため、これは有用です。

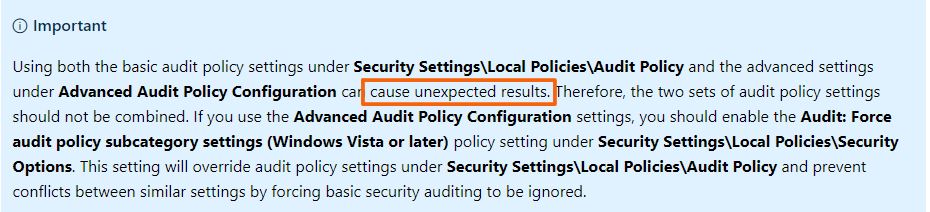

重要。 Security SettingsAdvanced Audit Policy Configuration]にある基本監査ポリシー設定と詳細設定の両方を使用しないでください。 両方を使用すると、問題が発生する可能性があるため、推奨されません。

マイクロソフトでは、以下の情報を提供しています。

高度な監査ポリシーには、次のカテゴリがあります。 各カテゴリには、一連のポリシーが含まれています。

- アカウントログオン

- アカウント管理

- 詳細追跡

- DS アクセス

- ログオン/ログオフ

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Threats and Countermeasures Guide (脅威と対策ガイド)。 Advanced Security Audit Policy

Configure Audit Policy for Active Directory (For all Domain Controllers)

デフォルトでは、Active Directoryに必要最低限の監査ポリシーが設定されています。 デフォルトのドメインコントローラポリシーを変更するか、新しいポリシーを作成する必要があります。

以下の手順に従って、Active Directoryの監査ポリシーを有効にしてください。

ステップ1:グループポリシー管理コンソール

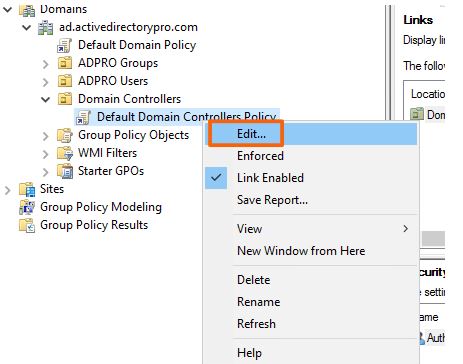

ステップ2:デフォルトのドメインコントローラ・ポリシーを編集する

ポリシーを右クリックして編集

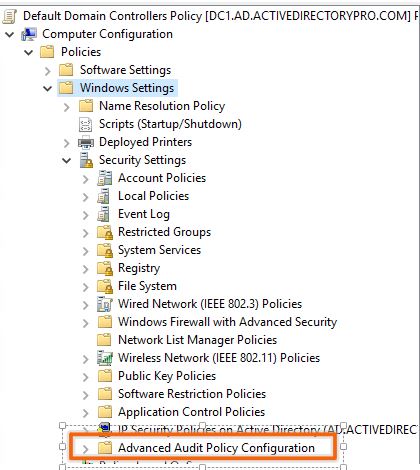

ステップ3:監査ポリシーを編集する。 監査ポリシーの詳細設定

ここで、監査ポリシーの詳細設定

コンピュータの構成 -> ポリシー -> Windowsの設定 -> セキュリティの設定 -。> Advanced Audit Policy Configuration

ステップ4:監査設定を定義

ここで、それぞれの監査ポリシーカテゴリに進み、監査したいイベントを定義するだけでいいのですが、そのためには、監査設定を定義します。 推奨される設定については、監査ポリシーのセクションを参照してください。

ワークステーションとサーバーに監査ポリシーを設定する

すべてのワークステーションとサーバーで監査ポリシーを有効にすることを強く推奨します。 ほとんどのインシデントはクライアントデバイスから始まり、これらのシステムを監視していない場合、重要な情報を見逃してしまう可能性があります。

ワークステーションとサーバーの監査ポリシーを設定するには、新しい監査ポリシーを作成する必要があります。 これは、ドメインコントローラーとは別の監査ポリシーになります。 このポリシーをドメインのルートに適用するのではなく、すべてのワークステーションとサーバーを別の組織単位で持ち、このOUに監査ポリシーを適用するのが最適です。

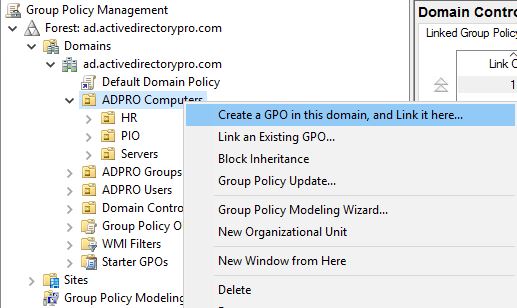

以下に、ADPROコンピュータという組織単位があることがわかります。 この組織単位には、部門のワークステーションのためのサブOUと、すべてのサーバーのためのサーバーOUが含まれています。 ADPRO computers OUに新しい監査ポリシーを作成し、このポリシーはこのフォルダー内のすべてのデバイスをターゲットにします。

イベントログのサイズと保持設定を構成する

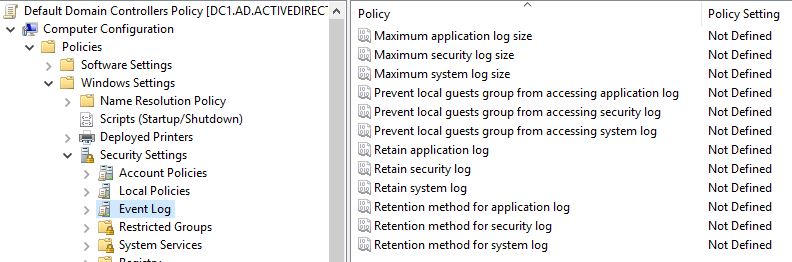

セキュリティイベントログのサイズと保持設定を定義することが重要です。 これらの設定が定義されていない場合、重要な監査データが上書きされ、失われる可能性があります。

重要: 監査ポリシーからサーバおよびワークステーションに生成されるログは、短期間の保存を目的としています。 履歴監査ログを数週間、数ヶ月、または数年間保存するには、集中型ログシステムをセットアップする必要があります。 推奨事項については、以下のセクションを参照してください。

監査ポリシーでは、コンピュータ構成 -> ポリシー -> セキュリティ設定 -> イベントログ

以下は推奨設定です

- 最大アプリケーションログサイズ

- 4,194.0.0.0.0.0.0.0.0.0.0.0.1.0.0.0,240(キロバイト)

- Max Security log size

- 4,194,240 (kilobytes)

- Max system log size

- 4,194,240 (kilobytes)

ログ設定を構成しても短期間のうちにイベントを上書きできる場合があります。 これはすべて、監査ポリシーとユーザーの数に依存します。 2000 人のユーザーの不正なパスワードの試行を追跡している場合、20 人のユーザーよりもはるかに多くのイベントが生成されることになります。

Resource:

Recommended settings for event log sizes in Windows

Recommended Password and Account Lockout Policy

ユーザー アカウントを正常に監査するには、パスワードおよびアカウントのロックアウト ポリシーが構成されていることを確認する必要があります。 アカウントのロックアウトを監査していても、ロックアウトのしきい値が設定されていない場合、それらのイベントを見ることはできません。

これらの設定は、MS Security baseline Windows 10 and Server 2016の文書から引用しています。

Password Policy

GPO の場所です。 コンピュータの構成 -> ポリシー -> Windowsの設定 -> セキュリティの設定 -> アカウントポリシー> パスワードポリシー

- パスワード履歴の強制

- 24

- 最大パスワード年齢

- 60

- 最小パスワード年齢

- 1

- 最大パスワード長

- 14

- パスワードは複雑さの要件を満たす必要があります

- 有効

- 可逆暗号化を使用してパスワードを保存

- 無効

アカウントのロックアウトポリシー

GPO場所です。 コンピュータの構成 -> ポリシー -> Windows の設定 -> セキュリティの設定 -> アカウントのポリシー -。> アカウント ロックアウト ポリシー

- アカウント ロックアウト期間

- 15

- アカウント ロックアウト閾値

- 10

- ロックアウト カウンターをリセット後

- 15

リソースを表示することができます。

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

これらの設定は、MS Security baseline Windows 10 and Server 2016ドキュメントに記載されているものです。

推奨されるドメインコントローラーのセキュリティと監査ポリシーの設定です。

GPOポリシーの場所。 Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration

Account Logon

- Audit Credential Validation

- Success and Failure

- Audit Kerberos Authentication Services

- Not configured

- Audit Kerberos Service Ticket Operations

- Not configured

- Audit Other Account Logon Events

- Not configured

監査用ケベロス認証サービス

アカウント管理

- アプリケーショングループ監査 7595>

- 未設定

- 監査 コンピュータアカウント管理

- 成功

- 監査 配信グループ管理

- 未設定

- 監査 その他アカウント管理 イベント

- 成功と失敗

- 監査セキュリティグループ管理

- 成功と失敗

- 監査ユーザーアカウント管理

- 成功と失敗

詳細追跡

- …

- 監査 DPAPI 活動

- Not configured

- 監査 プラグ アンド プレイ イベント

- Success

- 監査 プロセス作成

- Success

- Audit process 終了

- 未設定

- Audit RPC Events

- 未設定

- Audit Token Right Adjected

- 未設定

DS Access

- Audit Detailed Directory サービスレプリケーション

- 未設定

- Audit Directoryサービスアクセス

- 成功と失敗

- Audit Directoryサービス変更

- 成功と失敗

- Audit Directoryサービス サービスレプリケーション

- 未設定

ログオン/ログオフ

- 監査アカウントのロックアウト

- 成功と失敗

- Audit User / Device Claims

- 未設定

- Audit Group Membership

- Success

- Audit IPsec Extended Mode

- Not configured

- Audit IPsec Main Mode

- Not configured

- Audit Logoff

- Success

- Audit Logon

- Success and Failure

- Audit Network Policy Server

- 未設定

- Audit Other Logon/Logoff Events

- 未設定

- Audit。 特別ログオン

- 成功

オブジェクトアクセス

- 監査アプリケーション生成

- 設定なし

- 監査認証サービス

- 設定なし

- 監査 詳細ファイル共有

- 未設定

- 監査ファイル共有

- 未設定

- Audit File System

- 未設定

- Audit Filtering Platform Connection

- Not Found Founding Networks

- 監査フィルタリングプラットフォーム接続Not Founding Networks>

- Audit File Share

- Nutドメイン Nut Founding Networks

- Audit Filtering Platform Packet Drop

- Not configured

- Audit Handle Manipulation

- Not configured

- 監査カーネルオブジェクト

- Not configured

- Audit Other Object Access Events

- Not configured

- Audit Registry

- Not configured

- Audit Removable Storage

- Success and Failure

- 未設定。

SAM

- Audit Central Access Policy Staging

- Not configured

ポリシー変更

- 監査ポリシー変更

- 成功と失敗

- 監査 認証ポリシーの変更

- Success

- 監査認可ポリシーの変更

- Success

- 監査フィルタリングプラットフォームポリシーの変更

- Not configured

- Audit MPSSVC Rule- – (監査)レベルポリシーの変更

- 未設定

- 監査 その他のポリシー変更イベント

- 未設定

特権使用

- 監査 非機密特権の使用

- 未設定

- 監査 その他の特権使用イベント

- 未設定

- 監査 機密特権使用

- 成功および

System

- Audit IPsec Driver

- Success and Failure

- Audit(監査 その他のシステムイベント

- 成功と失敗

- 監査セキュリティ状態変更

- 成功

- 監査セキュリティシステム拡張

- 成功と失敗

- 監査システム完全性

- 成功および失敗

Global Object Access Auditing

- File System

- Not configured

- Registry

- Not configured

Microsoft Security compliance toolkit をダウンロードすることをお勧めします。 これには、Windows 10、メンバーサーバー、およびドメインコントローラーの推奨セキュリティと監査設定が記載された Excel ドキュメントがあります。 さらに、ツールキットには、セキュリティと監査の設定を適用するのに役立つ追加のドキュメントとファイルがあります。

Centralize Windows Event Logs

すべてのシステムでセキュリティおよび監査ポリシーを有効にすると、それらのイベント ログは各システムでローカルに保存されます。 インシデントを調査したり、監査レポートを実行する必要がある場合、各コンピュータで個別にログを確認する必要があります。 また、システムがクラッシュしてログにアクセスできなくなることも懸念されます。

そして…これらのローカル ログは、短期間の保存を目的としていることを忘れてはなりません。 大規模な環境では、これらのローカル ログは短時間のうちに新しいイベントで上書きされます。

ログを集中管理することにより、時間を節約し、ログを確実に利用できるようになり、セキュリティ インシデントの報告やトラブルシューティングが容易に行えるようになります。 Windows のイベント ログを一元管理できるツールはたくさんあります。

以下は、Windows のイベント ログを一元管理する無料および有料のツールのリストです。 無料のツールのいくつかは、少し作業が必要で、ログを視覚化して報告するために追加のソフトウェアが必要な場合があります。 もし予算があれば、プレミアム ツールをお勧めします。

- SolarWinds Log Analyzer (プレミアムツール、30日間無料トライアル)

- Windows Event Collector (無料、データを視覚化しレポートするための追加ツールが必要)

- ManageEngine Audit Plus – (プレミアムツール)

- Splunk – (プレムアムツール。 様々なログファイルを分析する人気のツール)

- Elastic Stack – (無料ダウンロード)

- SolarWinds Event Log Consolidator (無料ダウンロード)

Monitor These Events for Compromise

監視して報告すべきイベントの一覧はこちらです。

- Logon Failures – Event ID 4624, 4771

- ログオン成功 – イベントID 4624

- 不正パスワードによる失敗 – イベントID 4625

- ユーザーアカウントロックアウト – イベントID 4740

- ユーザーアカウントロック解除 – イベントID 4767

- ユーザーがパスワード変更 – イベントID 4723

- ユーザーが特権グループに追加 – イベントID 4728、4732.S.A.S.S.S.S.S.S.S.S.S.S.S.S.S. – イベントID 4729

イベントID 4779

イベントID 4771

ログオン失敗 4756

- グループに追加されたメンバー – イベントID 4728、4732、4756 、4761、4751

- グループから削除されたメンバー – イベントID 4729、4733、4757、4762、4747。 4752

- Security log cleared – Event ID 1102

- Computed Deleted – Event ID 4743

Audit Policy Benchmarks

あなたの監査ポリシーがあなたのシステムに適用されているか、どうしたら確かめることができるでしょうか? あなたの監査ポリシーは、業界のベストプラクティスと比較してどうでしょうか。 このセクションでは、ご自身のシステムを監査するためのいくつかの方法をご紹介します。

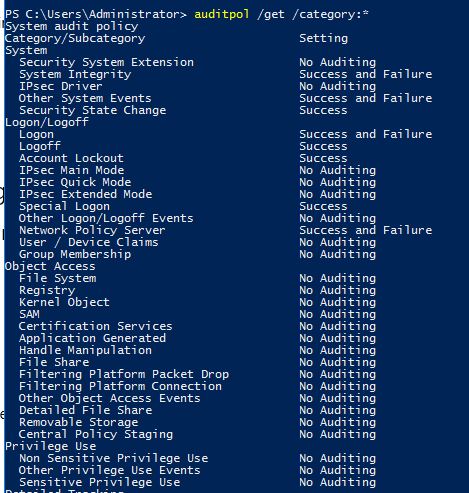

監査ポリシーの使用

auditpol は、システムの監査ポリシーを設定および取得することができる組み込みコマンドです。 現在の監査を表示するには、ローカル コンピューターでこのコマンドを実行します

auditpol /get /category:*

これらの設定をグループ ポリシーで設定されているものと比較して、すべてが機能していることを確認することができます。

Microsoft Security Toolkit

このツールキットについては、推奨設定のセクションで触れましたが、再度触れておく価値があります。 このツールキットには、Microsoft が推奨する監査とセキュリティ ポリシーの設定を含むスプレッドシートが含まれています。 また、GPO設定、インストールするためのスクリプト、GPOレポートも含まれています。 Microsoftの推奨する監査ポリシーと自分の監査ポリシーの比較に最適な参考資料です。

CIS Benchmarks

CIS ベンチマークには、ブラウザ、OS、アプリケーションなど 140 以上のシステムに関する設定ガイドラインが記載されています。

CIS Benchmarks

CIS CAT Pro

CIS は、システムの設定とベンチマークとの比較を自動的に確認できるツールを提供しています。 これは、業界のベンチマークに対して監査方針をテストするのに圧倒的に最適な方法です。 プロバージョンはメンバーシップが必要ですが、機能が限定されたフリーバージョンもあります。

CIS-CAT Pro

Planning Your Audit Policy

Identify your Windows audit goals

Don’t go and enable all the auditing settings, understand your organization overall security goals.

Don’t do not just go and enable all the auditing settings. すべての監査ルールを有効にすると、多くのノイズが発生し、セキュリティ対策が必要以上に難しくなります。

ネットワーク環境を知る

ネットワーク、Active Directoryアーキテクチャ、OU設計、セキュリティ グループを知ることは、優れた監査ポリシーにとって基本的なことです。 環境を理解していなかったり、リソースの論理的なグループ分けが不十分な場合、特定のユーザーや資産に監査ポリシーを展開することは困難です。

グループ ポリシー

監査ポリシーは、グループ ポリシーで展開するのが最適です。 グループポリシーは、ドメイン内のユーザーや資産に監査設定を管理および展開するための一元的な場所を提供します。

イベントデータをどのように取得するか

イベントデータをどのようにレビューするかを決定する必要があります。

- データはローカルコンピューターに保存するか

- ログは各システムで収集し集中ログシステムに入れるか。

リソースについて。

高度なセキュリティ監査ポリシーの計画と展開

推奨ツール。 SolarWinds Server & Application Monitor

このユーティリティは、Active Directoryや、DNS & DHCPなどの重要なサービスを監視するように設計されています。 ドメイン コントローラーの問題を素早く発見し、レプリケーションの失敗を防ぎ、失敗したログオンの試行を追跡するなど、多くのことが可能です。 また、仮想マシンとストレージを監視する機能もあります。

無料トライアルのダウンロードはこちら