Dit is de ultieme gids voor de instellingen van het Windows-audit- en beveiligingsbeleid.

In deze gids deel ik mijn tips voor auditbeleidsinstellingen, wachtwoord- en accountbeleidsinstellingen, controlegebeurtenissen, benchmarks en nog veel meer.

Inhoudsopgave:

- Wat is Windowing Auditing

- Gebruik De Geavanceerde Audit Policy Configuratie

- Configureer Audit Policy voor Active Directory

- Configureer Audit Policy voor Werkstations en Servers

- Configureer Event Log Grootte en Retentie Instellingen

- Aanbevolen Wachtwoord & Account Lockout Policy

- Aanbevolen Audit Policy Settings

- Monitor These Events for Compromise

- Centralize Event Logs

- Audit Policy Benchmarks

- Planning Your Audit Policy

- What is Windows Auditing?

- Gebruik de geavanceerde configuratie van het auditbeleid

- Auditbeleid configureren voor Active Directory (voor alle domeincontrollers)

- Stap 1: Open de Group Policy Management Console

- Stap 2: Bewerk het standaardbeleid voor domeincontrollers

- Stap 3: Blader nu naar de Geavanceerde auditbeleidsconfiguratie

- Stap 4: Auditinstellingen definiëren

- Auditbeleid configureren op werkstations en servers

- Grootte van gebeurtenislogboek en bewaarinstellingen configureren

- Aanbevolen beleid voor wachtwoord- en accountvergrendeling

- Paswoordbeleid

- Account Lockout Policy

- Aanbevolen instellingen voor auditbeleid

- Account Login

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Objecttoegang

- Policy Change

- Privilegegebruik

- Systeem

- Global Object Access Auditing

- Centraliseer Windows Event Logs

- Monitor These Events for Compromise

- Audit Policy Benchmarks

- Het gebruik van auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planning van uw auditbeleid

- Stel uw Windows-auditdoelen vast

- Ken uw Netwerk omgeving

- Groepsbeleid

- Hoe verkrijgt u gebeurtenisgegevens

What is Windows Auditing?

Een Windows-auditbeleid bepaalt welke soort gebeurtenissen u in een Windows-omgeving wilt bijhouden. Wanneer bijvoorbeeld een gebruikersaccount wordt geblokkeerd of een gebruiker een slecht wachtwoord invoert, zullen deze gebeurtenissen een logboekvermelding genereren wanneer auditing is ingeschakeld. Een beleid voor auditing is belangrijk voor het handhaven van de beveiliging, het opsporen van beveiligingsincidenten en om te voldoen aan compliance-eisen.

Gebruik de geavanceerde configuratie van het auditbeleid

Als u naar het auditbeleid kijkt, ziet u twee secties, het basis auditbeleid en het geavanceerde auditbeleid. Indien mogelijk moet u alleen de Advanced Audit Policy instellingen gebruiken die te vinden zijn onder Security Settings\Advanced Audit Policy Configuration.

De geavanceerde auditbeleidsinstellingen zijn geïntroduceerd in Windows Server 2008, het breidde de auditbeleidsinstellingen uit van 9 tot 53. Met de geavanceerde beleidsinstellingen kunt u een meer granulair auditbeleid definiëren en alleen de gebeurtenissen loggen die u nodig hebt. Dit is handig omdat sommige auditbeleidsinstellingen een enorme hoeveelheid logs genereren.

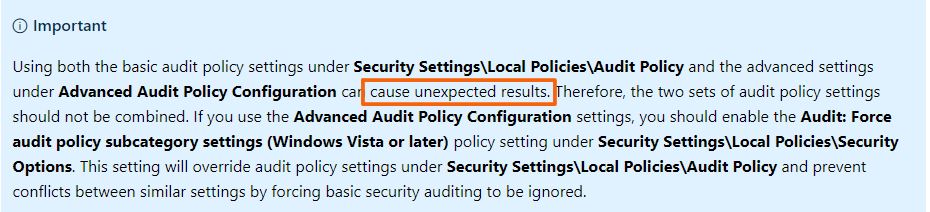

Belangrijk: Gebruik niet zowel de basisauditbeleidsinstellingen als de geavanceerde instellingen die zich bevinden onder BeveiligingsinstellingenUitgebreide auditbeleidsconfiguratie. Het gebruik van beide kan problemen veroorzaken en wordt niet aanbevolen.

Microsoft geeft de volgende informatie.

Het geavanceerde auditbeleid heeft de volgende categorieën. Elke categorie bevat een reeks beleidsregels.

- Account Logon

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Gids voor bedreigingen en tegenmaatregelen: Geavanceerd beveiligingsauditbeleid

Auditbeleid configureren voor Active Directory (voor alle domeincontrollers)

In de standaardinstelling is er een minimum aan auditbeleid geconfigureerd voor Active Directory. U moet het standaardbeleid voor domeincontrollers wijzigen of een nieuw beleid maken.

Volg deze stappen om een auditbeleid voor Active Directory in te schakelen.

Stap 1: Open de Group Policy Management Console

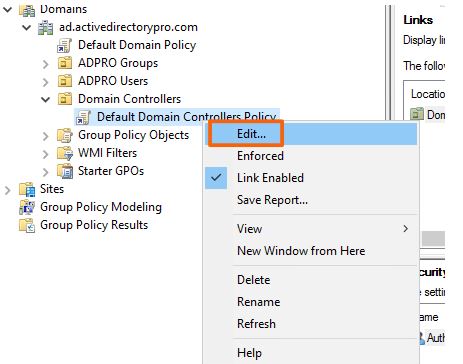

Stap 2: Bewerk het standaardbeleid voor domeincontrollers

Klik met de rechtermuisknop op het beleid en selecteer Bewerken

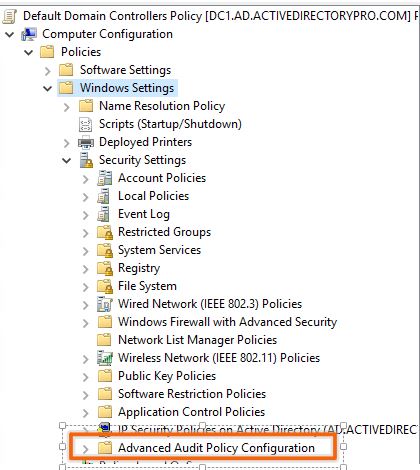

Stap 3: Blader nu naar de Geavanceerde auditbeleidsconfiguratie

Blader nu naar de Geavanceerde auditbeleidsconfiguratie

Computerconfiguratie -> Beleidsregels -> Windows-instellingen -> Beveiligingsinstellingen -> Geavanceerde auditbeleidsconfiguratie

Stap 4: Auditinstellingen definiëren

Nu hoeft u alleen nog maar door elke categorie auditbeleidsregels te gaan en de gebeurtenissen te definiëren die u wilt auditen. Zie de aanbevolen audit beleid sectie voor de aanbevolen instellingen.

Auditbeleid configureren op werkstations en servers

Het wordt sterk aanbevolen om een auditbeleid in te schakelen op alle werkstations en servers. De meeste incidenten beginnen op het client-apparaat, als u deze systemen niet controleert zou u belangrijke informatie kunnen missen.

Om een auditbeleid voor werkstations en servers in te stellen, moet u een nieuw auditbeleid maken. Dit zal een aparte audit policy zijn van uw domeincontrollers. Ik zou dit beleid niet toepassen op de root van het domein, het is het beste om al uw werkstations en servers in een aparte organisatie-eenheid en de audit beleid toe te passen op deze OU.

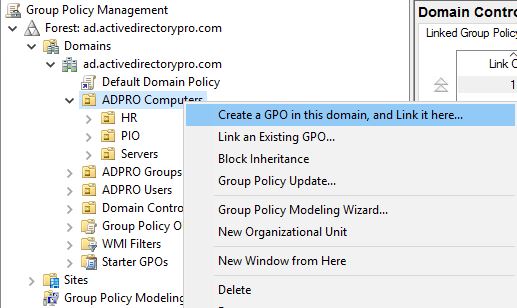

Je kunt hieronder zien dat ik een organisatorische eenheid heb genaamd ADPRO computers. Deze organisatie eenheid bevat sub OU’s voor afdeling werkstations en een server OU voor alle servers. Ik zal een nieuw auditbeleid maken op de ADPRO-computers OU, dit beleid zal zich richten op alle apparaten in deze map.

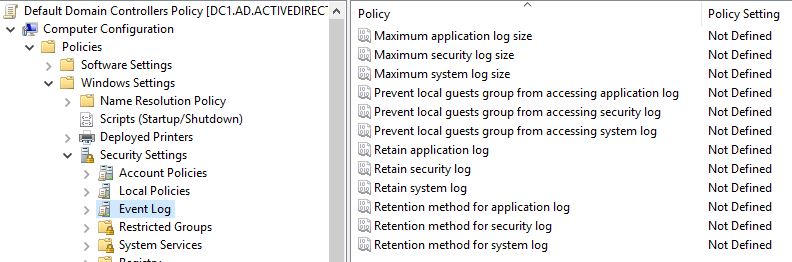

Grootte van gebeurtenislogboek en bewaarinstellingen configureren

Het is belangrijk om de grootte van het beveiligingsgebeurtenislogboek en de bewaarinstellingen te definiëren. Als deze instellingen niet zijn gedefinieerd, kunt u belangrijke auditgegevens overschrijven en verliezen.

Belangrijk: De logboeken die op servers en werkstations uit het auditbeleid worden gegenereerd, zijn bedoeld om op korte termijn te worden bewaard. Om historische audit logs voor weken, maanden of jaren te bewaren moet u een gecentraliseerd logging systeem opzetten. Zie de paragraaf hieronder voor aanbevelingen.

In uw auditbeleid kunt u de gebeurtenislogboekinstellingen definiëren bij Computerconfiguratie -> Beleid -> Beveiligingsinstellingen -> Gebeurtenislogboek

Hieronder vindt u de aanbevolen instellingen

- Maximale grootte van het toepassingslogboek

- 4.194,240 (kilobytes)

- Maximale beveiligingslogboekgrootte

- 4,194,240 (kilobytes)

- Maximale systeemlogboekgrootte

- 4,194,240 (kilobytes)

Zelfs met de geconfigureerde logboekinstellingen zou u nog steeds gebeurtenissen in een korte periode kunnen overschrijven. Het hangt allemaal af van uw auditbeleid en het aantal gebruikers dat u hebt. Als je slechte password pogingen voor 2000 gebruikers bijhoudt, zal dat veel meer events genereren dan 20 gebruikers.

Resource:

Aanbevolen instellingen voor de grootte van gebeurtenislogboeken in Windows

Aanbevolen beleid voor wachtwoord- en accountvergrendeling

Om gebruikersaccounts met succes te auditen, moet u ervoor zorgen dat u het beleid voor wachtwoord- en accountvergrendeling hebt geconfigureerd. Als u auditing uitvoert voor accountvergrendelingen maar geen vergrendelingsdrempel hebt ingesteld, zult u die gebeurtenissen nooit zien.

Deze instellingen komen uit het MS Security baseline Windows 10 and Server 2016 document.

Paswoordbeleid

GPO-locatie: Computerconfiguratie -> Beleidsregels -> Windows-instellingen -> Beveiligingsinstellingen -> Accountbeleidsregels -.>Wachtwoordbeleid

- Versterk wachtwoordgeschiedenis

- 24

- Maximale wachtwoordleeftijd

- 60

- Minimale wachtwoordleeftijd

- 1

- Minimale wachtwoordlengte

- 14

- Wachtwoord moet voldoen aan complexiteitseisen

- Ingeschakeld

- Wachtwoorden opslaan met omkeerbare encryptie

- uitgeschakeld

Account Lockout Policy

GPO-locatie: Computerconfiguratie -> Beleidsregels -> Windows-instellingen -> Beveiligingsinstellingen -> Accountbeleidsregels -.> Accountvergrendelingsbeleid

- Accountvergrendelingsduur

- 15

- Accountvergrendelingsdrempel

- 10

- Rest vergrendelingsteller na

- 15

Resource:

Microsoft Security compliance toolkit

Aanbevolen instellingen voor auditbeleid

Deze instellingen komen uit het MS Security baseline Windows 10 and Server 2016 document.

Aanbevolen instellingen voor domeincontrollerbeveiligings- en auditbeleid.

GPO Beleidslocatie: Computerconfiguratie -> Beleidsregels -> Windows-instellingen -> Beveiligingsinstellingen -.> Geavanceerde configuratie van auditbeleid

Account Login

- Audit Credential Validation

- Succes en mislukking

- Audit Kerberos Authentication Services

- Niet geconfigureerd

- Audit Kerberos Service Ticket Operations

- Niet geconfigureerd

- Audit Other Account Logon Events

- Niet geconfigureerd

Account Management

- Audit Application Group Management

- Niet geconfigureerd

- Audit Computer Account Management

- Succesvol

- Audit Distributiegroep Management

- Niet geconfigureerd

- Audit Ander Account Management Gebeurtenissen

- Succes en mislukking

- Beveiligingsgroepbeheer

- Succes en mislukking

- Audit Gebruikersaccountbeheer

- Succes en mislukking

Detailed Tracking

- Audit DPAPI Activiteit

- Niet geconfigureerd

- Audit Plug and Play Events

- Succes

- Audit Process Creation

- Succes

- Audit Process Beëindiging

- Niet geconfigureerd

- Audit RPC Events

- Niet geconfigureerd

- Audit Token Right Adjected

- Niet geconfigureerd

DS Access

- Audit Detailed Directory Service Replication

- Niet geconfigureerd

- Audit Directory Service Access

- Succes en falen

- Audit Directory Service Changes

- Succes en falen

- Audit Directory Service Replication

- Niet geconfigureerd

Logon/Logoff

- Audit Account Lockout

- Succes en mislukking

- Audit User / Device Claims

- Niet geconfigureerd

- Audit Groepslidmaatschap

- Succes

- Audit IPsec Uitgebreide modus

- Niet geconfigureerd

- Audit IPsec Hoofdmodus

- Niet geconfigureerd

- Audit Afmelding

- Succes

- Audit Aanmelding

- Succes en mislukking

- Audit Netwerkbeleidsserver

- Niet geconfigureerd

- Audit Andere logon-/afmeldgebeurtenissen

- Niet geconfigureerd

- Audit Speciale aanmelding

- Succes

Objecttoegang

- Audit Toepassing gegenereerd

- Niet geconfigureerd

- Audit Certificeringsdiensten

- Niet geconfigureerd

- Audit Detailed File Share

- Niet geconfigureerd

- Audit File Share

- Niet geconfigureerd

- Audit File System

- Niet geconfigureerd

- Audit Filtering Platform Connection

- Niet geconfigureerd

- Audit Filtering Platform Packet Drop

- Niet geconfigureerd

- Audit Handle Manipulation

- Niet geconfigureerd

- Audit Kernal Object

- Niet geconfigureerd

- Audit Other Object Access Events

- Niet geconfigureerd

- Audit Registry

- Niet geconfigureerd

- Audit Removable Storage

- Succes en Falen

- Audit SAM

- Niet geconfigureerd

- Audit Central Access Policy Staging

- Niet geconfigureerd

Policy Change

- Audit Audit Policy Change

- Succes en mislukking

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Beleidswijziging op niveau

- Niet geconfigureerd

- Audit Andere beleidswijzigingsgebeurtenissen

- Niet geconfigureerd

Privilegegebruik

- Audit Niet-gevoelig Privilegegebruik

- Niet geconfigureerd

- Audit Andere gebeurtenissen rond privilegegebruik

- Niet geconfigureerd

- Audit Gevoelig privilegegebruik

- Succes en Mislukt

Systeem

- Audit IPsec-stuurprogramma

- Succes en mislukking

- Audit Andere systeemgebeurtenissen

- Succes en Falen

- Audit Security State Change

- Succes

- Audit Security System Extension

- Succes en Falen

- Audit System Integrity

- Succes en Falen

- Audit System Integrity

- Succes en Mislukkingen

Global Object Access Auditing

- File System

- Niet geconfigureerd

- Registry

- Niet geconfigureerd

Ik raad u aan om de Microsoft Security compliance toolkit te downloaden. Deze bevat een excel-document met aanbevolen beveiligings- en controle-instellingen voor Windows 10, aangesloten servers en domeincontrollers. Daarnaast heeft de toolkit aanvullende documenten en bestanden om u te helpen bij het toepassen van beveiligings- en auditinstellingen.

Centraliseer Windows Event Logs

Wanneer u een beveiligings- en auditbeleid op alle systemen inschakelt, worden die eventlogs lokaal op elk systeem opgeslagen. Wanneer u een incident moet onderzoeken of audit rapporten moet uitvoeren, moet u elk log individueel op elke computer doornemen. Een ander punt van zorg is wat als een systeem crasht en je bent niet in staat om de logs te openen?

en… vergeet niet dat die lokale logs bedoeld zijn voor kortstondige opslag. In grote omgevingen zullen die lokale logs in korte tijd worden overschreven door nieuwe gebeurtenissen.

Het centraliseren van je logs bespaart je tijd, zorgt ervoor dat logs beschikbaar zijn en maakt het eenvoudiger om beveiligingsincidenten te rapporteren en problemen op te lossen. Er zijn veel tools die kunnen centraliseren Windows event logs.

Hieronder staat een lijst van gratis en premium tools die Windows event logs kunnen centraliseren. Sommige van de gratis tools vereisen een beetje werk en kunnen extra software vereisen om de logs te visualiseren en te rapporteren. Als je het budget hebt, raad ik een premium tool aan, die zijn veel eenvoudiger in te stellen en besparen je veel tijd.

- SolarWinds Log Analyzer (Premium tool, 30 dagen GRATIS trial)

- Windows Event Collector (Gratis, vereist extra tools om gegevens te visualiseren en te rapporteren)

- ManageEngine Audit Plus – (Premium tool)

- Splunk – (Premuim tool, een populaire tool voor het analyseren van verschillende logbestanden)

- Elastic Stack – (Gratis download)

- SolarWinds Event Log Consolidator (Gratis download)

Monitor These Events for Compromise

Hier is een lijst van gebeurtenissen die u zou moeten monitoren en waarover u zou moeten rapporteren.

- Logon Failures – Event ID 4624, 4771

- Succesvolle aanmeldingen – Event ID 4624

- Fouten door slechte wachtwoorden – Event ID 4625

- Geblokkeerde gebruikersaccount – Event ID 4740

- Geblokkeerde gebruikersaccount – Event ID 4767

- Gebruiker wijzigde wachtwoord – Event ID 4723

- Gebruiker toegevoegd aan geprivilegieerde groep – Event ID 4728, 4732, 4756

- Lid toegevoegd aan een groep – Event ID 4728, 4732, 4756 , 4761, 4746, 4751

- Lid verwijderd uit een groep – Event ID 4729, 4733, 4757, 4762, 4747, 4752

- Beveiligingslogboek gewist – Event ID 1102

- Computed Deleted – Event ID 4743

Audit Policy Benchmarks

Hoe weet u zeker of uw auditbeleid wordt toegepast op uw systemen? Hoe verhoudt uw auditbeleid zich tot de beste praktijken in de sector? In dit gedeelte laat ik u een paar manieren zien waarop u uw eigen systemen kunt controleren.

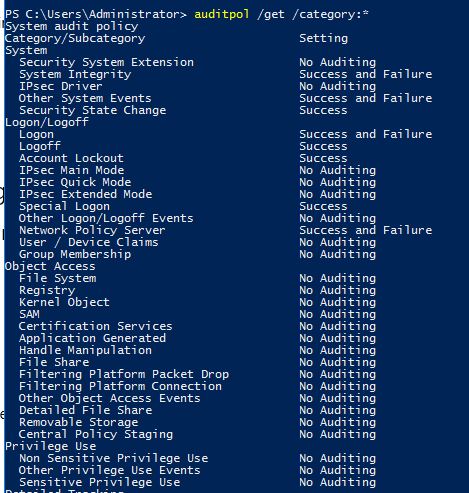

Het gebruik van auditpol

auditpol is een ingebouwd commando waarmee u het audit beleid op een systeem kunt instellen en opvragen. Om de huidige audit te bekijken voert u dit commando uit op uw lokale computer

auditpol /get /category:*

U kunt deze instellingen vergelijken met wat is ingesteld in uw groepsbeleid om te controleren of alles werkt.

Microsoft Security Toolkit

Ik noem deze toolkit in het gedeelte over aanbevolen instellingen, maar het is de moeite waard om het nogmaals te vermelden. Het bevat een spreadsheet met de door Microsoft aanbevolen instellingen voor audit en beveiligingsbeleid. Het bevat ook GPO instellingen, een script om te installeren en GPO rapporten. Het is een goede referentie om te vergelijken hoe uw audit beleid zich verhoudt tot de aanbevelingen van Microsoft.

CIS Benchmarks

CIS-benchmarks bevatten configuratierichtlijnen voor meer dan 140 systemen, waaronder browsers, besturingssystemen en toepassingen.

CIS Benchmarks

CIS CAT Pro

CIS biedt een tool die automatisch de instellingen van uw systeem kan controleren en hoe het zich verhoudt tot de benchmarks. Dit is verreweg de beste methode om uw controlebeleid te toetsen aan de benchmarks in de sector. De pro versie vereist wel een lidmaatschap, er is een gratis versie met beperkte mogelijkheden.

CIS-CAT Pro

Planning van uw auditbeleid

Hier volgen enkele tips voor een effectieve inzet van het auditbeleid.

Stel uw Windows-auditdoelen vast

Ga niet zomaar alle auditinstellingen aan, maar begrijp de algemene beveiligingsdoelen van uw organisatie. Het inschakelen van alle auditing regels kan veel ruis genereren en uw beveiligingsinspanningen moeilijker maken dan nodig is.

Ken uw Netwerk omgeving

Kennis van uw netwerk, Active Directory architectuur, OU ontwerp en beveiligingsgroepen zijn fundamenteel voor een goed audit beleid. Het implementeren van een audit beleid voor specifieke gebruikers of middelen zal een uitdaging zijn als u uw omgeving niet begrijpt of een slechte logische groepering van uw middelen heeft.

Groepsbeleid

Het is het beste om uw auditbeleid uit te rollen met groepsbeleid. Groepsbeleid biedt u een gecentraliseerde locatie voor het beheren en implementeren van uw auditinstellingen voor gebruikers en middelen binnen het domein.

Hoe verkrijgt u gebeurtenisgegevens

U moet beslissen hoe gebeurtenisgegevens zullen worden beoordeeld.

- Worden de gegevens op lokale computers bewaard

- Worden de logboeken op elk systeem verzameld en in een gecentraliseerd logsysteem geplaatst?

Bronnen:

Planning en implementatie van geavanceerde security audit policies

Aanbevolen tool: SolarWinds Server & Application Monitor

![]()

Dit hulpprogramma is ontworpen om Active Directory en andere kritieke services zoals DNS & DHCP te bewaken. Het spoort snel problemen met domeincontrollers op, voorkomt replicatiefouten, houdt mislukte aanmeldingspogingen bij en nog veel meer.

Wat ik het beste vind aan SAM is het eenvoudig te gebruiken dashboard en de waarschuwingsfuncties. Het heeft ook de mogelijkheid om virtuele machines en opslag te controleren.

Download uw gratis proefversie hier