To jest ostateczny przewodnik po ustawieniach polityki audytu i bezpieczeństwa Windows.

W tym przewodniku podzielę się moimi wskazówkami dotyczącymi ustawień polityki audytu, ustawień polityki haseł i kont, monitorowania zdarzeń, benchmarków i wielu innych.

Spis treści:

- Co to jest Windowing Auditing

- Użyj zaawansowanej konfiguracji polityki audytu

- Konfiguracja polityki audytu dla Active Directory

- Konfiguracja polityki audytu dla stacji roboczych i serwerów

- Konfiguracja rozmiaru dziennika zdarzeń i ustawień retencji

- Zalecane hasła &polityka blokowania kont

- Zalecane ustawienia polityki audytu

- Monitor These Events for Compromise

- Centralizacja dzienników zdarzeń

- Pomiary polityki audytu

- Planowanie polityki audytu

.

- Czym jest audyt systemu Windows?

- Użyj konfiguracji zaawansowanej polityki audytu

- Configure Audit Policy for Active Directory (For all Domain Controllers)

- Krok 1: Otwórz konsolę Group Policy Management Console

- Krok 2: Edytuj domyślną politykę kontrolerów domeny

- Krok 3: Przeglądaj do Konfiguracji Zaawansowanych Zasad Audytu

- Krok 4: Zdefiniuj Ustawienia Audytu

- Konfiguruj politykę audytu na stacjach roboczych i serwerach

- Konfiguracja rozmiaru dziennika zdarzeń i ustawień retencji

- Zalecana polityka blokowania haseł i kont

- Password Policy

- Account Lockout Policy

- Recommended Audit Policy Settings

- Account Management

- Śledzenie szczegółowe

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Użycie przywilejów

- System

- Global Object Access Auditing

- Centralizacja dzienników zdarzeń systemu Windows

- Monitoruj te zdarzenia w poszukiwaniu kompromitacji

- Pomiary polityki audytu

- Używanie auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planowanie polityki audytu

- Identyfikacja celów audytu Windows

- Znaj swoje środowisko sieciowe

- Polityka grupowa

- Jak uzyskasz dane zdarzeń

Czym jest audyt systemu Windows?

Zasady audytu systemu Windows określają rodzaj zdarzeń, które mają być śledzone w środowisku Windows. Na przykład, gdy konto użytkownika zostanie zablokowane lub użytkownik wprowadzi złe hasło, zdarzenia te wygenerują wpis w dzienniku, gdy audyt jest włączony. Polityka audytu jest ważna dla utrzymania bezpieczeństwa, wykrywania incydentów bezpieczeństwa i spełnienia wymagań zgodności.

Użyj konfiguracji zaawansowanej polityki audytu

Gdy spojrzysz na polityki audytu zauważysz dwie sekcje, podstawową politykę audytu i zaawansowaną politykę audytu. Jeśli to możliwe, powinieneś używać tylko ustawień zaawansowanej polityki audytu, które znajdują się w Ustawieniach zabezpieczeń Zaawansowana konfiguracja polityki audytu.

Zaawansowane ustawienia polityki audytu zostały wprowadzone w Windows Server 2008, rozszerzyły one ustawienia polityki audytu z 9 do 53. Zaawansowane ustawienia zasad pozwalają na zdefiniowanie bardziej ziarnistej polityki audytu i rejestrowanie tylko tych zdarzeń, które są potrzebne. Jest to pomocne, ponieważ niektóre ustawienia audytu będą generować ogromną ilość logów.

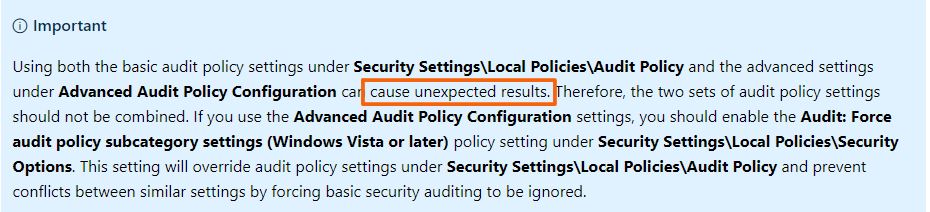

Ważne: Nie używaj zarówno podstawowych ustawień polityki audytu, jak i ustawień zaawansowanych znajdujących się w sekcji Ustawienia zabezpieczeń Zaawansowana konfiguracja polityki audytu. Używanie obu może powodować problemy i nie jest zalecane.

Microsoft dostarcza następujących informacji.

Zaawansowane zasady audytu mają następujące kategorie. Każda kategoria zawiera zestaw polityk.

- Account Logon

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Threats and Countermeasures Guide: Advanced Security Audit Policy

Configure Audit Policy for Active Directory (For all Domain Controllers)

Domyślnie dla Active Directory skonfigurowana jest minimalna polityka audytu. Będziesz musiał zmodyfikować domyślną politykę kontrolera domeny lub utworzyć nową.

Postępuj zgodnie z tymi krokami, aby włączyć politykę audytu dla Active Directory.

Krok 1: Otwórz konsolę Group Policy Management Console

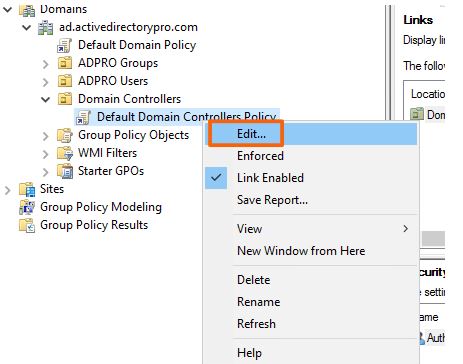

Krok 2: Edytuj domyślną politykę kontrolerów domeny

Kliknij prawym przyciskiem myszy na politykę i wybierz edytuj

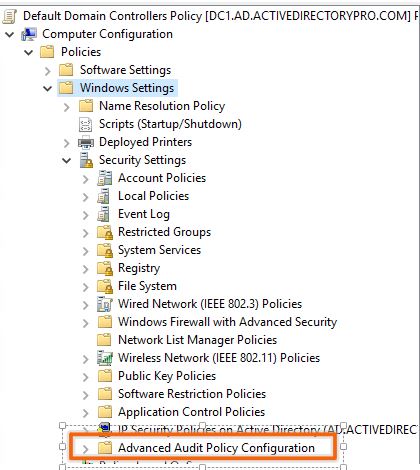

Krok 3: Przeglądaj do Konfiguracji Zaawansowanych Zasad Audytu

Teraz przeglądaj do Konfiguracji Zaawansowanych Zasad Audytu

Konfiguracja Komputera -> Polityki -> Ustawienia Windows -> Ustawienia Bezpieczeństwa -> Konfiguracja Zaawansowanych Zasad Audytu

Krok 4: Zdefiniuj Ustawienia Audytu

Teraz wystarczy przejść przez każdą kategorię zasad audytu i zdefiniować zdarzenia, które chcesz audytować. Zobacz sekcję zalecanych zasad audytu dla zalecanych ustawień.

Konfiguruj politykę audytu na stacjach roboczych i serwerach

Jest wysoce zalecane, aby włączyć politykę audytu na wszystkich stacjach roboczych i serwerach. Większość incydentów zaczyna się na urządzeniach klienckich, jeśli nie monitorujesz tych systemów, możesz stracić ważne informacje.

Aby skonfigurować politykę audytu dla stacji roboczych i serwerów należy utworzyć nową politykę audytu. Będzie to oddzielna polityka audytu od kontrolerów domeny. Nie stosowałbym tej polityki do korzenia domeny, najlepiej jest mieć wszystkie stacje robocze i serwery w oddzielnej jednostce organizacyjnej i zastosować politykę audytu do tej OU.

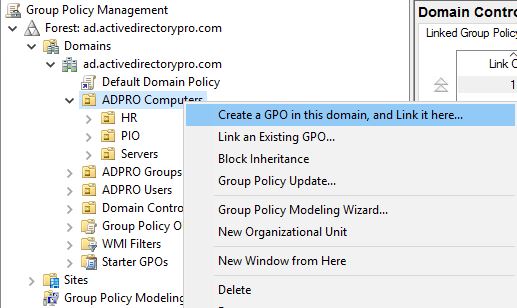

Możesz zobaczyć poniżej, że mam jednostkę organizacyjną o nazwie Komputery ADPRO. Ta jednostka organizacyjna zawiera podrzędne OU dla stacji roboczych działu i serwer OU dla wszystkich serwerów. Utworzę nową politykę audytu na jednostce organizacyjnej ADPRO computers OU, ta polityka będzie skierowana na wszystkie urządzenia w tym folderze.

Konfiguracja rozmiaru dziennika zdarzeń i ustawień retencji

Ważne jest zdefiniowanie rozmiaru dziennika zdarzeń bezpieczeństwa i ustawień retencji. Jeśli te ustawienia nie zostaną zdefiniowane, możesz nadpisać i stracić ważne dane audytu.

Ważne: Dzienniki generowane na serwerach i stacjach roboczych z polityki audytu są przeznaczone do przechowywania krótkoterminowego. Aby zachować historyczne logi audytu przez tygodnie, miesiące lub lata, należy skonfigurować scentralizowany system logowania. Zalecenia w tym zakresie znajdują się w poniższej sekcji.

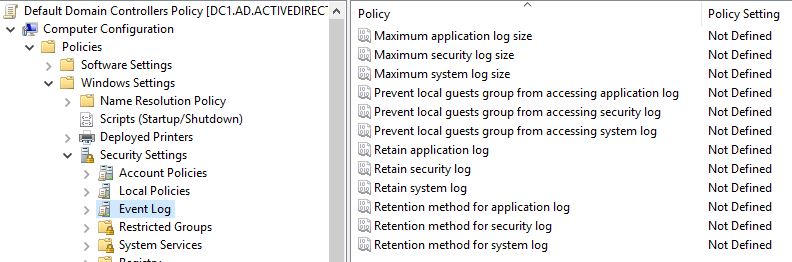

W polityce audytu można zdefiniować ustawienia dziennika zdarzeń w Konfiguracja komputera -> Polityki -> Ustawienia zabezpieczeń -> Dziennik zdarzeń

Tutaj znajdują się zalecane ustawienia

- Maksymalny rozmiar dziennika aplikacji

- 4,194,240 (kilobajtów)

- Maksymalny rozmiar dziennika zabezpieczeń

- 4,194,240 (kilobajtów)

- Maksymalny rozmiar dziennika systemowego

- 4,194,240 (kilobajtów)

Nawet przy skonfigurowanych ustawieniach dziennika można nadal nadpisywać zdarzenia w krótkim czasie. Wszystko zależy od Twojej polityki audytu i tego, ilu masz użytkowników. Jeśli śledzisz próby podania złego hasła dla 2000 użytkowników, będzie to generować znacznie więcej zdarzeń niż 20 użytkowników.

Resource:

Zalecane ustawienia dla rozmiarów dziennika zdarzeń w systemie Windows

Zalecana polityka blokowania haseł i kont

Aby skutecznie audytować konta użytkowników, musisz upewnić się, że masz skonfigurowaną politykę blokowania haseł i kont. Jeśli audytujesz blokady kont, ale nie masz ustawionego progu blokady, nigdy nie zobaczysz tych zdarzeń.

Te ustawienia pochodzą z dokumentu MS Security baseline Windows 10 and Server 2016.

Password Policy

Lokalizacja GPO: Computer Configuration -> Policies -> Windows Settings -> Security Settings -.> Account Policies -..> Polityka haseł

- Wymuszaj historię haseł

- 24

- Maksymalny wiek hasła

- 60

- Minimalny wiek hasła

- 1

- Minimalna długość hasła

- 14

.

- Hasło musi spełniać wymagania złożoności

- Enabled

- Przechowuj hasła używając szyfrowania odwracalnego

- disabled

Account Lockout Policy

Lokalizacja GPO: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Account Lockout Policy

- Account lockout duration

- 15

- Account lockout threshold

- 10

- Reset lockout counter after

- 15

Resource:

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

Te ustawienia pochodzą z dokumentu MS Security baseline Windows 10 and Server 2016.

Zalecane ustawienia polityki bezpieczeństwa i audytu kontrolera domeny.

Lokalizacja polityki GPO: Computer Configuration -> Policies -> Windows Settings -> Security Settings –

- Nie skonfigurowano

- Nie skonfigurowano

Account Management

- Audyt Application Group Zarządzanie

- Nie skonfigurowano

- Audyt Zarządzanie kontami komputerowymi

- Sukces

- Audyt Zarządzanie grupami dystrybucyjnymi

- Nie skonfigurowano

- Audyt Zarządzanie innymi kontami Zdarzenia

- Sukces i niepowodzenie

- Zarządzanie grupami zabezpieczeń

- Sukces i niepowodzenie

- Zarządzanie kontami użytkowników

- Sukces i niepowodzenie

Śledzenie szczegółowe

- .

- Audit DPAPI Activity

- Not configured

- Audit Plug and Play Events

- Success

- Audit Process Creation

- Success

- Audit Process Zakończenie

- Nie skonfigurowane

- Audyt RPC Events

- Nie skonfigurowane

- Audyt Token Right Adjected

- Nie skonfigurowane

DS Access

- Audyt Detailed Directory Replikacja usług

- Nie skonfigurowana

- Dostęp do usług katalogowych

- Sukces i niepowodzenie

- Zmiany usług katalogowych

- Sukces i niepowodzenie

- Audyt katalogów Replikacja usługi

- Nie skonfigurowano

Logon/Logoff

- Blokada konta audytu

- Sukces i niepowodzenie

- Reklamacje użytkowników / urządzeń

- Nie skonfigurowano

- Audyt

- Audyt Group Membership

- Success

- Audyt IPsec Extended Mode

- Nie skonfigurowano

- Audyt IPsec Main Mode

- Nie skonfigurowano

- Audyt Logoff

- Success

- Audyt Logoff

- Success

- Audyt Logon

- Success and Failure

- Audyt Network Policy Server

- Nie skonfigurowano

- Audyt Other Logon/Logoff Events

- Nie skonfigurowano

- Audyt Special Logon

- Success

Object Access

- Audyt Application Generated

- Nie skonfigurowano

- Audyt Certification Services

- Nie skonfigurowano

- Audyt Szczegółowa wymiana plików

- Nie skonfigurowano

- Audyt File Share

- Nie skonfigurowano

- Audyt File System

- Nie skonfigurowano

- Audyt Filtering Platform Connection

- Nie

- Audit Other Object Access Events

- Nie skonfigurowano

- Audit Registry

- Nie skonfigurowano

- Audit Removable Storage

- Success and Failure

- Audit SAM

- Nie skonfigurowano configured

- Audit Central Access Policy Staging

- Not configured

Policy Change

- Audit Audit Policy Change

- Success and Failure

- Audit Authentication Policy Change

- Success and Failure

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Poziom polityki Zmiana

- Nie skonfigurowano

- Audyt Inne zdarzenia zmiany polityki

- Nie skonfigurowano

Użycie przywilejów

- Audyt Niewrażliwe użycie przywilejów

- Nie skonfigurowano

- Audyt Inne zdarzenia związane z korzystaniem z uprawnień

- Nie skonfigurowano

- Audyt Wrażliwe korzystanie z uprawnień

- Success and Failure

- Audyt Failure

System

- Audit IPsec Driver

- Success and Failure

- Audit Other System Events

- Success and Failure

- Audit Security State Change

- Success

- Audit Security System Extension

- Success and Failure

- Audit System Integrity

- Success and Failure

Global Object Access Auditing

- System plików

- Nie skonfigurowany

- Registry

- Nie skonfigurowany

Zalecam pobranie zestawu narzędzi zgodności z przepisami bezpieczeństwa firmy Microsoft. Posiada on dokument excel z zalecanymi ustawieniami bezpieczeństwa i audytu dla systemu Windows 10, serwerów członkowskich i kontrolerów domeny. Ponadto zestaw narzędzi ma dodatkowe dokumenty i pliki, które pomogą Ci zastosować ustawienia zabezpieczeń i audytu.

Centralizacja dzienników zdarzeń systemu Windows

Kiedy włączysz politykę bezpieczeństwa i audytu na wszystkich systemach, te dzienniki zdarzeń są przechowywane lokalnie na każdym systemie. Kiedy trzeba zbadać incydent lub uruchomić raporty audytu trzeba będzie przejść przez każdy dziennik indywidualnie na każdym komputerze. Innym problemem jest to, co się stanie, jeśli system ulegnie awarii i nie będzie można uzyskać dostępu do dzienników?

i… nie zapominajmy, że te lokalne logi są przeznaczone do krótkotrwałego przechowywania. W dużych środowiskach, te lokalne dzienniki zostaną nadpisane przez nowe zdarzenia w krótkim czasie.

Scentralizowanie logów pozwoli Ci zaoszczędzić czas, zapewni dostępność logów i ułatwi raportowanie i rozwiązywanie problemów związanych z incydentami bezpieczeństwa. Istnieje wiele narzędzi, które mogą scentralizować dzienniki zdarzeń systemu Windows.

Poniżej znajduje się lista darmowych i premium narzędzi, które będą centralizować dzienniki zdarzeń systemu Windows. Niektóre z tych darmowych narzędzi wymagają trochę pracy i mogą wymagać dodatkowego oprogramowania do wizualizacji i raportowania logów. Jeśli masz budżet polecam narzędzie premium, są one znacznie łatwiejsze w konfiguracji i pozwalają zaoszczędzić mnóstwo czasu.

- SolarWinds Log Analyzer (narzędzie Premium, 30-dniowa DARMOWA próba)

- Windows Event Collector (darmowy, wymaga dodatkowych narzędzi do wizualizacji i raportowania danych)

- ManageEngine Audit Plus – (narzędzie Premium)

- Splunk – (narzędzie Premuim, popularne narzędzie do analizy różnych plików logów)

- Elastic Stack – (bezpłatne pobranie)

- SolarWinds Event Log Consolidator (bezpłatne pobranie)

Monitoruj te zdarzenia w poszukiwaniu kompromitacji

Tutaj znajduje się lista zdarzeń, które powinieneś monitorować i raportować.

- Logon Failures – Event ID 4624, 4771

- Nieudane logowania – Event ID 4624

- Nieudane logowania z powodu złych haseł – Event ID 4625

- Zablokowane konto użytkownika – Event ID 4740

- Odblokowane konto użytkownika – Event ID 4767

- Użytkownik zmienił hasło – Event ID 4723

- Użytkownik dodany do grupy uprzywilejowanej – Event ID 4728, 4732, 4756

- Członek dodany do grupy – Event ID 4728, 4732, 4756 , 4761, 4746, 4751

- Członek usunięty z grupy – Event ID 4729, 4733, 4757, 4762, 4747, 4752

- Czyszczenie dziennika bezpieczeństwa – Event ID 1102

- Komputer usunięty – Event ID 4743

Pomiary polityki audytu

Skąd wiesz na pewno, czy Twoja polityka audytu jest stosowana w Twoich systemach? Jak Twoja polityka audytu ma się do najlepszych praktyk w branży? W tej sekcji, pokażę Ci kilka sposobów na audyt Twoich własnych systemów.

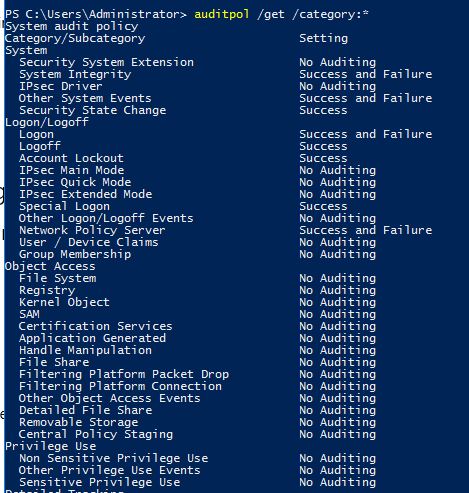

Używanie auditpol

auditpol jest wbudowanym poleceniem, które może ustawić i uzyskać politykę audytu w systemie. Aby wyświetlić bieżący audyt uruchom to polecenie na lokalnym komputerze

auditpol /get /category:*

Możesz sprawdzić te ustawienia z tym, co jest ustawione w polityce grupy, aby sprawdzić, czy wszystko działa.

Microsoft Security Toolkit

Wspominam o tym zestawie narzędzi w sekcji dotyczącej zalecanych ustawień, ale warto wspomnieć o nim ponownie. Zawiera on arkusz kalkulacyjny z zalecanymi przez Microsoft ustawieniami audytu i polityki bezpieczeństwa. Zawiera również ustawienia GPO, skrypt do instalacji i raporty GPO. Jest to świetny odnośnik do porównania jak nasza polityka audytu wypada na tle zaleceń Microsoftu.

CIS Benchmarks

CIS Benchmarks zawierają wytyczne konfiguracyjne dla ponad 140 systemów, w tym przeglądarek, systemów operacyjnych i aplikacji.

CIS Benchmarks

CIS CAT Pro

CIS dostarcza narzędzie, które może automatycznie sprawdzić ustawienia systemu i jego porównanie z benchmarkami. Jest to zdecydowanie najlepsza metoda testowania polityki audytu w porównaniu z benchmarkami branżowymi. Wersja pro wymaga członkostwa, jest też wersja darmowa z ograniczonymi funkcjami.

CIS-CAT Pro

Planowanie polityki audytu

Oto kilka wskazówek dla efektywnego wdrożenia polityki audytu.

Identyfikacja celów audytu Windows

Nie idź i włącz wszystkie ustawienia audytu, zrozum ogólne cele bezpieczeństwa Twojej organizacji. Włączenie wszystkich reguł audytu może generować wiele szumu i może sprawić, że wysiłki związane z bezpieczeństwem będą trudniejsze niż powinny być.

Znaj swoje środowisko sieciowe

Znajomość sieci, architektury Active Directory, projektu OU i grup bezpieczeństwa są fundamentalne dla dobrej polityki audytu. Wdrożenie polityki audytu do konkretnych użytkowników lub zasobów będzie wyzwaniem, jeśli nie rozumiesz swojego środowiska lub masz słabe logiczne grupowanie zasobów.

Polityka grupowa

Najlepiej jest wdrożyć politykę audytu za pomocą polityki grupowej. Polityka grupy daje scentralizowaną lokalizację do zarządzania i wdrażania ustawień audytu do użytkowników i zasobów w domenie.

Jak uzyskasz dane zdarzeń

Będziesz musiał zdecydować, w jaki sposób dane zdarzeń będą przeglądane.

- Czy dane będą przechowywane na lokalnych komputerach

- Czy logi będą zbierane na każdym systemie i umieszczane w scentralizowanym systemie logowania?

Źródła:

Planowanie i wdrażanie zaawansowanych polityk audytu bezpieczeństwa

Zalecane narzędzie: SolarWinds Server & Application Monitor

![]()

To narzędzie zostało zaprojektowane do monitorowania Active Directory i innych krytycznych usług, takich jak DNS & DHCP. Szybko wykryje problemy z kontrolerami domen, zapobiegnie awariom replikacji, śledzi nieudane próby logowania i wiele więcej.

To co najbardziej podoba mi się w SAM to łatwy w użyciu pulpit nawigacyjny i funkcje ostrzegawcze. Posiada również możliwość monitorowania maszyn wirtualnych i pamięci masowej.

Download Your Free Trial Here

.