Este é o guia final para configurações de políticas de auditoria e segurança do Windows.

Neste guia, vou compartilhar minhas dicas para configurações de políticas de auditoria, senha e configurações de políticas de conta, eventos de monitoramento, benchmarks e muito mais.

Tabela de conteúdos:

- O que é auditoria de janelas

- Utilizar a configuração da política de auditoria avançada

- Configurar política de auditoria para Active Directory

- Configurar política de auditoria para estações de trabalho e servidores

- Configurar tamanho do log de eventos e configurações de retenção

- Senha recomendada &Política de bloqueio de conta

- Configurações recomendadas da política de auditoria

- Monitor Estes eventos para compromisso

- Centralizar logs de eventos

- Benchmarks da política de auditoria

- Planeamento da sua política de auditoria

- O que é auditoria do Windows?

- Utilizar a Configuração Avançada da Política de Auditoria

- Configure Audit Policy for Active Directory (For all Domain Controllers)

- Passo 1: Abra o Group Policy Management Console

- Passo 2: Edite a política padrão dos controladores de domínio

- Passo 3: Navegue até a Configuração da Política de Auditoria Avançada

- Passo 4: Definir Configurações de Auditoria

- Configure Audit Policy on Workstations and Servers

- Configure Event Log Size and Retention Settings

- Senha recomendada e política de bloqueio de conta

- Password Policy

- Política de bloqueio de conta

- Recommended Audit Policy Settings

- Conta Logon

- Gestão de contas

- Rastreamento Detalhado

- Acesso ao SD

- Logon/Logoff

- Acesso a objectos

- Mudança de Políticas

- Utilização de privilégios

- Sistema

- Auditoria de Acesso a Objetos Globais

- Centralizar Registros de Eventos do Windows

- Monitor These Events for Compromise

- Benchmarks da política de auditoria

- Usando auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planeamento da sua política de auditoria

- Identificar as suas metas de auditoria do Windows

- Conheça seu Ambiente de Rede

- Política de grupo

- Como você obterá os dados de eventos

O que é auditoria do Windows?

Uma política de auditoria do Windows define o tipo de eventos que você quer acompanhar em um ambiente Windows. Por exemplo, quando uma conta de usuário é bloqueada ou um usuário digita uma senha ruim, esses eventos geram uma entrada de log quando a auditoria é ativada. Uma política de auditoria é importante para manter a segurança, detectar incidentes de segurança e atender aos requisitos de conformidade.

Utilizar a Configuração Avançada da Política de Auditoria

Quando você olha para as políticas de auditoria você notará duas seções, a política básica de auditoria, e a política avançada de auditoria. Quando possível, você só deve usar as configurações da Política de Auditoria Avançada localizadas em Configurações de Segurança\ Configuração da Política de Auditoria Avançada.

As configurações da política de auditoria avançada foram introduzidas no Windows Server 2008, ele expandiu as configurações da política de auditoria de 9 para 53. As configurações da política avançada permitem que você defina uma política de auditoria mais granular e registre apenas os eventos de que você precisa. Isto é útil porque algumas configurações de auditoria irão gerar uma quantidade enorme de logs.

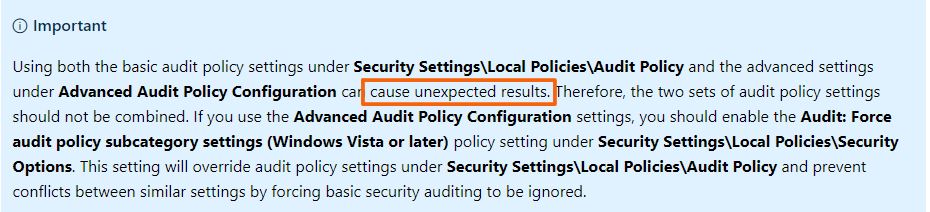

Importante: Não use tanto as configurações básicas da política de auditoria como as configurações avançadas localizadas em Configurações de Segurança\Configuração Avançada da Política de Auditoria. O uso de ambas pode causar problemas e não é recomendado.

Microsoft fornece a seguinte informação.

A política de auditoria avançada tem as seguintes categorias. Cada categoria contém um conjunto de políticas.

- Conta Logon

- Administração de contas

- Rastreamento detalhado

- Acesso ao SD

- Logon/Logoff

- Objeto Acesso

- Mudança de política

- Utilização de privilégios

- Sistema

- Auditoria de acesso a objetos globais

Recursos:

Guia de Ameaças e Contra-medidas: Advanced Security Audit Policy

Configure Audit Policy for Active Directory (For all Domain Controllers)

Por defeito, existe uma política de auditoria mínima configurada para o Active Directory. Você precisará modificar a política padrão do controlador de domínio ou criar uma nova.

Seguir estes passos para habilitar uma política de auditoria para o Active Directory.

Passo 1: Abra o Group Policy Management Console

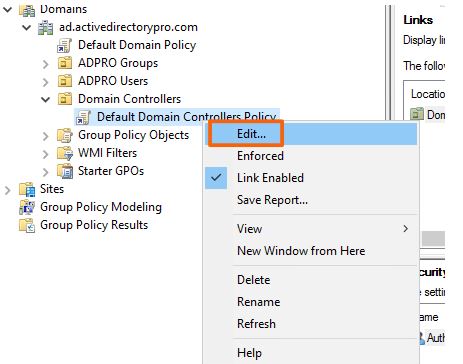

Passo 2: Edite a política padrão dos controladores de domínio

Clique direito na política e selecione edit

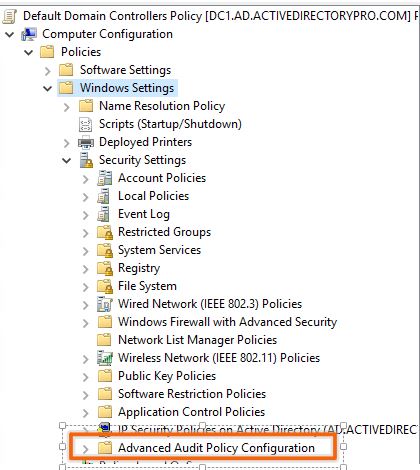

Agora navegue até a Configuração da Política de Auditoria Avançada

>

Configuração do Computador ->Políticas ->Configuração do Windows ->Configuração da Política de Auditoria Avançada

>

>

Passo 4: Definir Configurações de Auditoria

>

Agora você só precisa passar por cada categoria da política de auditoria e definir os eventos que deseja auditar. Veja a seção de política de auditoria recomendada para as configurações recomendadas.

Configure Audit Policy on Workstations and Servers

É altamente recomendado que você ative uma política de auditoria em todas as estações de trabalho e servidores. A maioria dos incidentes começa no dispositivo cliente, se você não estiver monitorando esses sistemas você pode estar perdendo informações importantes.

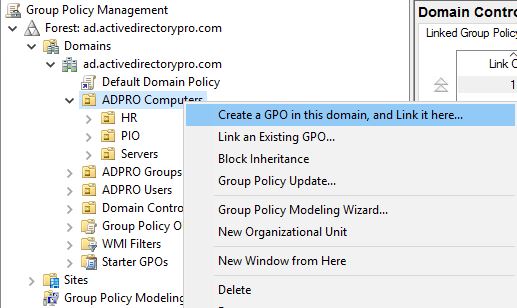

Para configurar uma política de auditoria para estações de trabalho e servidores, você precisará criar uma nova política de auditoria. Esta será uma política de auditoria separada dos seus controladores de domínio. Eu não aplicaria esta política para a raiz do domínio, é melhor ter todas as suas estações de trabalho e servidores em uma unidade organizacional separada e aplicar a política de auditoria a esta OU.

Você pode ver abaixo que eu tenho uma unidade organizacional chamada computadores ADPRO. Esta unidade organizacional contém subU para estações de trabalho de departamento e uma UO de servidor para todos os servidores. Vou criar uma nova política de auditoria nos computadores ADPRO OU, esta política terá como alvo todos os dispositivos desta pasta.

Configure Event Log Size and Retention Settings

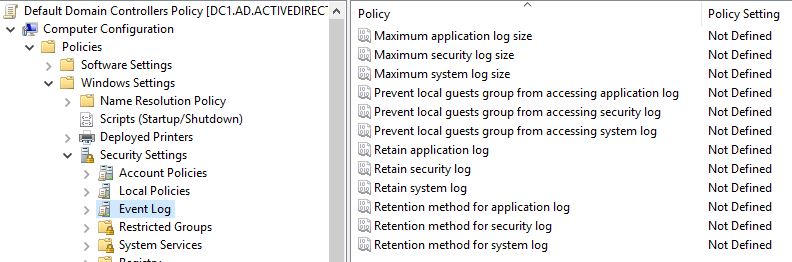

É importante definir o tamanho do log de eventos de segurança e as configurações de retenção. Se essas configurações não forem definidas, você pode sobregravar e perder dados de auditoria importantes.

Importante: Os logs gerados nos servidores e estações de trabalho a partir da política de auditoria são destinados à retenção a curto prazo. Para manter logs históricos de auditoria por semanas, meses ou anos, você precisará configurar um sistema de registro centralizado. Veja a seção abaixo para recomendações.

Na sua política de auditoria, você pode definir as configurações de log de eventos em Configuração do Computador -> Políticas -> Configurações de Segurança -> Log de Eventos –

>

Aqui estão as configurações recomendadas

- Tamanho máximo de log de aplicação

- 4.194,240 (kilobytes)

- Tamanho máximo do log de segurança

- 4,194,240 (kilobytes)

- Tamanho máximo do log do sistema

- 4,194,240 (kilobytes)

Even com as configurações de log configuradas você ainda poderia sobrescrever eventos em um curto período de tempo. Tudo depende da sua política de auditoria e de quantos usuários você tem. Se você estiver rastreando tentativas de senha ruins para 2000 usuários que irão gerar muito mais eventos do que 20 usuários.

Recurso:

Configurações recomendadas para tamanhos de log de eventos no Windows

Senha recomendada e política de bloqueio de conta

Para auditar com sucesso contas de usuários você precisa garantir que você tenha a senha e a política de bloqueio de conta configuradas. Se você estiver auditando para bloqueio de contas mas não tiver um limite de bloqueio definido, você nunca verá esses eventos.

Estas configurações são da linha de base do MS Security Windows 10 e Server 2016 documento.

Password Policy

Localização do GPO: Configuração do Computador -> Políticas -> Configurações do Windows -> Configurações de Segurança -> Políticas de Conta ->Política de senha

- Enforce a história da senha

- 24

- Idade máxima da senha

- 60

- Idade mínima da senha

- 1

- Comprimento mínimo da senha

- 14

- As palavras-passe devem cumprir os requisitos de complexidade

- Ativado

- Armazenar palavras-passe usando encriptação reversível

- Desativado

Política de bloqueio de conta

Localização GPO: Configuração do computador -> Políticas -> Configurações do Windows -> Configurações de segurança -> Políticas de conta -> Políticas de conta>Política de bloqueio de contas

- Duração do bloqueio de contas

- 15

- Limite de bloqueio de contas

- 10

- Regular o contador de bloqueio após

- 15

Recurso:

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

Estas configurações são do documento de base do MS Security Windows 10 e Server 2016.

Configurações recomendadas da política de segurança e auditoria do controlador de domínio.

GPO Local da política de localização: Configuração do computador -> Políticas -> Configurações do Windows -> Configurações de segurança ->Configuração avançada da política de auditoria

Conta Logon

- Validação de credenciais de auditoria

- Sucesso e falha

- Serviços de autenticação Kerberos de auditoria

- Não configurado

- Auditar Kerberos Service Ticket Operations

- Não configurado

- Auditar Other Account Logon Events

- Não configurado

Gestão de contas

- Auditar Other Account Logon Events

- >

- Auditar Other Account Application Group Gestão

- Não configurado

- Auditoria de Gestão de Contas de Computador

- Sucesso

>

- Auditoria de Gestão de Grupo de Distribuição

- Não configurado

>

- Auditoria de Gestão de Outras Contas Eventos

- Sucesso e Falha

- Auditoria de Gestão de Grupo de Segurança

- >

- Sucesso e Falha

>

- Auditoria de Gestão de Conta de Usuário

- Sucesso e Falha

>

>

>

>

Rastreamento Detalhado

>

- Atividade de auditoria DPAPI

- Não configurado

- Auditoria de Eventos Plug and Play

- Sucesso

- Auditoria de Criação de Processos

- >

- Sucesso

- Auditoria de Processos Terminação

- Não Configurado

- Audit RPC Events

- Não Configurado

- Auditar Other Account Application Group Gestão

- Audit Token Right Adjected

- Não Configurado

Acesso ao SD

- Audit Detailed Directory Replicação do Serviço

- Não configurado

- Auditoria de Acesso ao Serviço de Diretório

- Sucesso e Falha

- Auditoria de Mudanças no Serviço de Diretório

- Sucesso e Falha

- Auditoria de Diretório Replicação do Serviço

- Não Configurado

Logon/Logoff

- Conclusão da Conta de Auditoria

- Sucesso e Falha

- Reivindicações do Usuário / Dispositivo de Auditoria

- Não configurado

- Audit Group Membership

- Sucesso

- Audit IPsec Extended Mode

- Não configurado

- Audit IPsec Main Mode

- Não configurado

- Audit Logoff

- Sucesso

- Auditar Logon

- Sucesso e Falha

- Servidor de Políticas de Rede de Auditoria

- Não configurado

- Auditar Outros Eventos de Logon/Logoff

- Não configurado

- Auditar Logon especial

- Sucesso

Acesso a objectos

- Aplicação de auditoria gerada

- Não configurada

- Serviços de certificação de auditoria

- Não configurada

- Auditoria Partilha de ficheiros detalhada

- Não configurada

- Partilha de ficheiros de auditoria

- >

- Não configurada

>

- Sistema de ficheiros de auditoria

- Não configurada

>

- Conexão da plataforma de filtragem de auditoria

- >

- Não configurado

- Audit Filtering Platform Packet Drop

- Não configurado

- Audit Handle Manipulation

- Não configurado

- Audit Kernal Object

- Não configurado

- Auditar Outros Eventos de Acesso a Objetos

- Não configurado

- Auditar Registro

- Não configurado

- Auditar Armazenamento Removível

- Sucesso e Falha

- Auditar SAM

- Não configurada

- Auditoria Central de Políticas de Acessos Estadias

- Não configurada

>

>

Mudança de Políticas

- Mudança de Políticas de Auditoria

- Sucesso e Falha

- Auditoria Mudança da Política de Autenticação

- Sucesso

- Auditoria de Alteração da Política de Autorização

- >

- Sucesso

- Auditoria de Alteração da Política de Filtragem da Plataforma

- Não configurada

- Auditoria da Regra MPSSVC-Nível Mudança de política

- Não configurado

- Auditar Outros eventos de mudança de política

- >

- Não configurado

Utilização de privilégios

- Auditar Uso de privilégios não-sensíveis

- Não configurado

- Auditar Outros Eventos de Uso Privilege

- Não configurado

- Audit Sensitive Privilege Use

- Sucesso e Falha

Sistema

- Auditor IPsec Driver

- Sucesso e Falha

- Auditor Outros eventos do sistema

- Sucesso e falha

- Auditoria de mudança de estado de segurança

- >

- Sucesso

>

- Auditoria de extensão do sistema de segurança

- >

- Sucesso e falha

>

>

- Auditoria de integridade do sistema

- >

- Sucesso e Falha

>

>

Auditoria de Acesso a Objetos Globais

- Sistema de Arquivo

- Não configurado

- Registo

- Não configurado

Recomendo que você faça o download do conjunto de ferramentas de conformidade com a Segurança da Microsoft. Ele possui um documento excel com as configurações de segurança e auditoria recomendadas para Windows 10, servidores membros e controladores de domínio. Além disso, o kit de ferramentas tem documentos e arquivos adicionais para ajudar você a aplicar as configurações de segurança e auditoria.

Centralizar Registros de Eventos do Windows

Quando você habilita uma política de segurança e auditoria em todos os sistemas esses registros de eventos são armazenados localmente em cada sistema. Quando você precisar investigar um incidente ou executar relatórios de auditoria você precisará passar por cada log individualmente em cada computador. Outra preocupação é: e se um sistema falhar e você não conseguir acessar os logs?

e… não se esqueça que os logs locais são destinados ao armazenamento a curto prazo. Em ambientes grandes, esses logs locais serão substituídos por novos eventos em um curto período de tempo.

Centralizar seus logs economizará seu tempo, garantirá que os logs estejam disponíveis e facilitará a comunicação e solução de problemas de segurança. Existem muitas ferramentas por aí que podem centralizar os logs de eventos do Windows.

Below é uma lista de ferramentas gratuitas e premium que centralizarão os logs de eventos do windows. Algumas das ferramentas gratuitas requerem um pouco de trabalho e podem requerer software adicional para visualizar e reportar os logs. Se você tiver o orçamento recomendo uma ferramenta premium, elas são muito mais fáceis de configurar e economizam uma tonelada de tempo.

- Analisador de Registos SolarWinds (ferramenta Premium, 30 dias de teste grátis)

- Coletor de Eventos Windows (grátis, requer ferramentas adicionais para visualizar e reportar dados)

- ManageEngine Audit Plus – (ferramenta Premium)

- Splunk – (ferramenta Premuim, uma ferramenta popular para analisar vários arquivos de log)

- Elastic Stack – (Download gratuito)

- SolarWinds Event Log Consolidator (Download gratuito)

Monitor These Events for Compromise

Aqui está uma lista de eventos que você deve estar monitorando e relatando.

- Falhas do Logon – ID do evento 4624, 4771

- Logões com sucesso – ID do evento 4624

- Falhas devido a más senhas – ID do evento 4625

- Conta de utilizador bloqueada – ID do evento 4740

- Conta de utilizador desbloqueada – ID do evento 4767

- Senha de utilizador alterada – ID do evento 4723

- Utilizador adicionado ao grupo privilegiado – ID do evento 4728, 4732, 4756

- Membro adicionado a um grupo – ID do evento 4728, 4732, 4756 , 4761, 4746, 4751

- Membro retirado do grupo – ID do evento 4729, 4733, 4757, 4762, 4747, 4752

- Limpeza do log de segurança – ID do evento 1102

- Computed Deleted – ID do evento 4743

Benchmarks da política de auditoria

Como você sabe ao certo se a sua política de auditoria está sendo aplicada aos seus sistemas? Como a sua política de auditoria se compara às melhores práticas da indústria? Nesta seção, vou mostrar-lhe algumas maneiras de auditar os seus próprios sistemas.

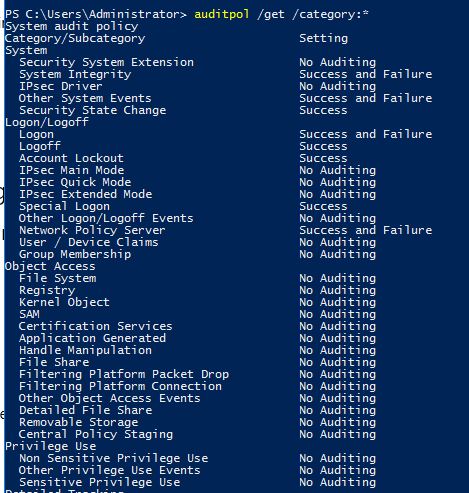

Usando auditpol

auditpol é um comando embutido que pode definir e obter a política de auditoria em um sistema. Para ver a auditoria atual execute este comando no seu computador local

auditpol /get /category:*

Pode verificar estas configurações em relação ao que está definido na sua política de grupo para verificar se tudo está funcionando.

Microsoft Security Toolkit

Eu menciono este conjunto de ferramentas na seção de configurações recomendadas, mas vale a pena mencionar novamente. Ele contém uma planilha com as configurações de auditoria e política de segurança recomendadas pela Microsoft. Ele também inclui configurações GPO, um script para instalar e relatórios GPO. É uma ótima referência para comparar como sua política de auditoria se acumula com as recomendações da Microsoft.

CIS Benchmarks

CIS benchmarks têm diretrizes de configuração para mais de 140 sistemas, incluindo navegador, sistemas operacionais e aplicativos.

CIS Benchmarks

CIS CAT Pro

CIS fornece uma ferramenta que pode verificar automaticamente as configurações do seu sistema e como ela se compara aos seus benchmarks. Este é, de longe, o melhor método para testar a sua política de auditoria em relação aos benchmarks da indústria. A versão pro requer uma adesão, existe uma versão gratuita com recursos limitados.

CIS-CAT Pro

Planeamento da sua política de auditoria

Aqui estão algumas dicas para uma implementação eficaz da política de auditoria.

Identificar as suas metas de auditoria do Windows

Não se limite a activar todas as configurações de auditoria, compreenda as metas gerais de segurança da sua organização. Habilitar todas as regras de auditoria pode gerar muito ruído e pode tornar seus esforços de segurança mais difíceis do que deveria ser.

Conheça seu Ambiente de Rede

Conheça sua rede, arquitetura Active Directory, design OU e grupos de segurança são fundamentais para uma boa política de auditoria. Implementar uma política de auditoria para usuários ou ativos específicos será um desafio se você não entender seu ambiente ou tiver um mau agrupamento lógico de seus recursos.

Política de grupo

É melhor implantar sua política de auditoria com a política de grupo. A política de grupo lhe dá um local centralizado para gerenciar e implementar suas configurações de auditoria para usuários e ativos dentro do domínio.

Como você obterá os dados de eventos

Você precisará decidir como os dados de eventos serão revistos.

- Os dados serão mantidos em computadores locais

- Os logs serão coletados em cada sistema e colocados em um sistema de logs centralizado?

Recursos:

Planeamento e implementação de políticas avançadas de auditoria de segurança

Ferramenta recomendada: SolarWinds Server & Application Monitor

![]()

Este utilitário foi projetado para monitorar Active Directory e outros serviços críticos como DNS & DHCP. Ele irá detectar rapidamente problemas no controlador de domínio, prevenir falhas de replicação, rastrear tentativas de logon falhadas e muito mais.

O que eu mais gosto no SAM é que é fácil de usar o painel de controle e os recursos de alerta. Ele também tem a capacidade de monitorar máquinas virtuais e armazenamento.

Download Your Free Trial Here