Acesta este ghidul suprem pentru setările politicii de audit și de securitate Windows.

În acest ghid, voi împărtăși sfaturile mele pentru setările politicii de audit, setările politicii de parole și conturi, monitorizarea evenimentelor, repere și multe altele.

Tabloul de materii:

- Ce este auditul de tip Windowing

- Utilizați Configurarea avansată a politicii de audit

- Configurați politica de audit pentru Active Directory

- Configurați politica de audit pentru stațiile de lucru și servere

- Configurați setările de dimensiune și de păstrare a jurnalului de evenimente

- Politică de blocare a contului cu parolă recomandată &

- Politici de blocare a contului recomandate

- Monitorizarea acestor evenimente pentru compromitere

- Centralizarea jurnalelor de evenimente

- Referințe privind politica de audit

- Planificarea politicii dvs. de audit

.

- Ce este auditul Windows?

- Utilizați configurarea politicii de audit avansate

- Configurarea politicii de audit pentru Active Directory (pentru toate controlorii de domeniu)

- Pasul 1: Deschideți Consola de gestionare a politicilor de grup

- Pasul 2: Modificați politica implicită a controlorilor de domeniu

- Pasul 3: Modificați politica implicită a controlorilor de domeniu

- : Browse to the Advanced Audit Policy Configuration

- Step 4: Define Audit Settings

- Configurați politica de audit pe stațiile de lucru și pe servere

- Configurarea setărilor de dimensiune și reținere a jurnalului de evenimente

- Politică recomandată de blocare a parolelor și a conturilor

- Password Policy

- Account Lockout Policy

- Recommended Audit Policy Settings

- Conectare cont

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Acces la obiect

- Policy Change

- Privilege Use

- Sistem

- Global Object Access Auditing

- Centralizați jurnalele de evenimente Windows

- Monitorizați aceste evenimente pentru compromitere

- Audit Policy Benchmarks

- Utilizarea auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planificarea politicii dvs. de audit

- Identificați-vă obiectivele de audit Windows

- Cunoașteți-vă mediul de rețea

- Politica de grup

- Cum veți obține datele despre evenimente

Ce este auditul Windows?

O politică de audit Windows definește ce tip de evenimente doriți să țineți evidența într-un mediu Windows. De exemplu, atunci când un cont de utilizator este blocat sau când un utilizator introduce o parolă greșită, aceste evenimente vor genera o intrare în jurnal atunci când auditul este activat. O politică de audit este importantă pentru menținerea securității, detectarea incidentelor de securitate și pentru a îndeplini cerințele de conformitate.

Utilizați configurarea politicii de audit avansate

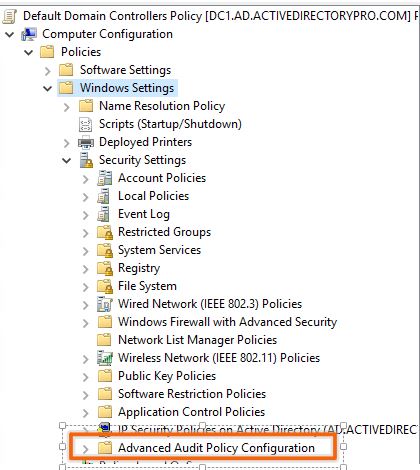

Când vă uitați la politicile de audit veți observa două secțiuni, politica de audit de bază și politica de audit avansată. Atunci când este posibil, ar trebui să folosiți numai setările politicii de audit avansate, localizate la Security Settings\Advanced Audit Policy Configuration (Setări de securitate\Configurare politică de audit avansată).

Setările politicii de audit avansate au fost introduse în Windows Server 2008, aceasta a extins setările politicii de audit de la 9 la 53. Setările politicii avansate vă permit să definiți o politică de audit mai granulară și să înregistrați numai evenimentele de care aveți nevoie. Acest lucru este util deoarece unele setări de audit vor genera o cantitate masivă de jurnale.

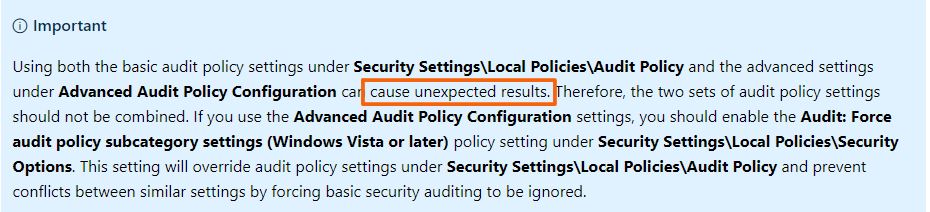

Important: Nu utilizați atât setările de bază ale politicii de audit, cât și setările avansate situate în Security Settings\Advanced Audit Policy Configuration. Utilizarea ambelor poate cauza probleme și nu este recomandată.

Microsoft oferă următoarele informații.

Politica de audit avansată are următoarele categorii. Fiecare categorie conține un set de politici.

- Account Logon

- Account Management

- Detailed Tracking

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Ghidul amenințărilor și contramăsurilor: Politica de audit de securitate avansată

Configurarea politicii de audit pentru Active Directory (pentru toate controlorii de domeniu)

În mod implicit, există o politică de audit minimală configurată pentru Active Directory. Va trebui să modificați politica implicită a controlerului de domeniu sau să creați una nouă.

Să urmați acești pași pentru a activa o politică de audit pentru Active Directory.

Pasul 1: Deschideți Consola de gestionare a politicilor de grup

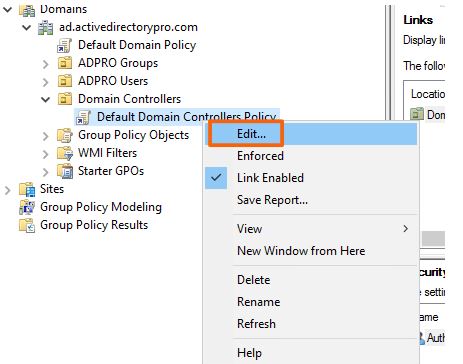

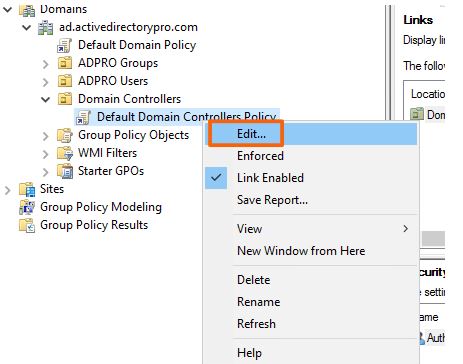

Pasul 2: Modificați politica implicită a controlorilor de domeniu

Clic dreapta pe politică și selectați editare

Pasul 3: Modificați politica implicită a controlorilor de domeniu

Clic dreapta pe politică și selectați editare

: Browse to the Advanced Audit Policy Configuration

Acum navigați în Advanced Audit Policy Configuration

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Setări de securitate -.> Advanced Audit Policy Configuration

Step 4: Define Audit Settings

Acum trebuie doar să treceți prin fiecare categorie de politici de audit și să definiți evenimentele pe care doriți să le auditați. Consultați secțiunea privind politica de audit recomandată pentru setările recomandate.

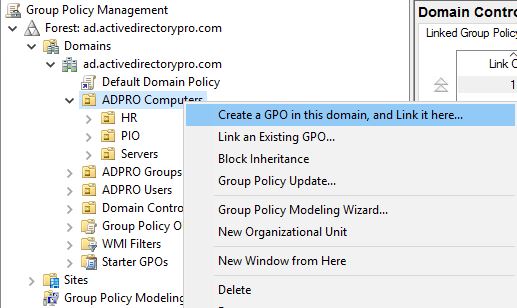

Configurați politica de audit pe stațiile de lucru și pe servere

Se recomandă foarte mult să activați o politică de audit pe toate stațiile de lucru și serverele. Majoritatea incidentelor încep de la dispozitivul client, dacă nu monitorizați aceste sisteme ați putea pierde informații importante.

Pentru a configura o politică de audit pentru stațiile de lucru și servere, va trebui să creați o nouă politică de audit. Aceasta va fi o politică de audit separată de cea a controlorilor dvs. de domeniu. Eu nu aș aplica această politică la rădăcina domeniului, cel mai bine este să aveți toate stațiile de lucru și serverele într-o unitate de organizare separată și să aplicați politica de audit la această OU.

Puteți vedea mai jos că am o unitate organizațională numită calculatoare ADPRO. Această unitate organizațională conține sub OU-uri pentru stațiile de lucru ale departamentului și o OU de server pentru toate serverele. Voi crea o nouă politică de audit în OU calculatoare ADPRO, această politică va viza toate dispozitivele din acest dosar.

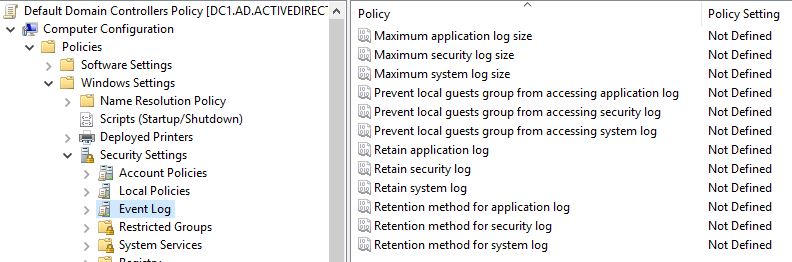

Configurarea setărilor de dimensiune și reținere a jurnalului de evenimente

Este important să se definească setările de dimensiune și reținere a jurnalului de evenimente de securitate. Dacă aceste setări nu sunt definite, este posibil să suprascrieți și să pierdeți date de audit importante.

Important: Jurnalele generate pe servere și stații de lucru din politica de audit sunt destinate reținerii pe termen scurt. Pentru a păstra jurnalele de audit istorice timp de săptămâni, luni sau ani, va trebui să configurați un sistem centralizat de jurnalizare. Consultați secțiunea de mai jos pentru recomandări.

În politica de audit, puteți defini setările jurnalului de evenimente la Computer Configuration -> Policies -> Security Settings -> Event Log

Iată care sunt setările recomandate

- Dimensiunea maximă a jurnalului de aplicații

- 4.194,240 (kiloocteți)

- Dimensiunea maximă a jurnalului de securitate

- 4,194,240 (kiloocteți)

- Dimensiunea maximă a jurnalului de sistem

- 4,194,240 (kiloocteți)

Inclusiv cu setările de jurnal configurate, ați putea totuși să suprascrieți evenimentele într-o perioadă scurtă de timp. Totul depinde de politica dvs. de audit și de câți utilizatori aveți. Dacă urmăriți încercările de parolă greșită pentru 2000 de utilizatori, acest lucru va genera mult mai multe evenimente decât 20 de utilizatori.

Resursă:

Setări recomandate pentru dimensiunile jurnalului de evenimente în Windows

Politică recomandată de blocare a parolelor și a conturilor

Pentru a reuși să auditați cu succes conturile utilizatorilor, trebuie să vă asigurați că aveți configurată politica de blocare a parolelor și a conturilor. Dacă auditați pentru blocarea conturilor, dar nu aveți setat un prag de blocare, nu veți vedea niciodată acele evenimente.

Aceste setări provin din documentul MS Security baseline Windows 10 and Server 2016.

Password Policy

Localizarea GPO: Configurare computer -> Politici -> Setări Windows -> Setări de securitate -> Politici de cont -> Politici de cont> Politici de cont.> Password Policy

- Forțați istoricul parolelor

- 24

- Vechimea maximă a parolei

- 60

- Vechimea minimă a parolei

- 1

- Lungimea minimă a parolei

- 14

.

- Password must meet complexity requirements

- Enabled

- Store passwords using reversible encryption

- disabled

Account Lockout Policy

GPO location: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Account Lockout Policy

- Durată de blocare a contului

- 15

- Semnal de blocare a contului

- 10

- Reinițializează contorul de blocare după

- 15

Resursă:

Microsoft Security compliance toolkit

Recommended Audit Policy Settings

Aceste setări provin din documentul MS Security baseline Windows 10 and Server 2016.

Setări recomandate pentru politica de securitate și de audit a controlerului de domeniu.

Localizarea politicii GPO: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Configurație avansată a politicii de audit

Conectare cont

- Validare acreditări de audit

- Succes și eșec

- Audit servicii de autentificare Kerberos

- Nu este configurat

- Audit Kerberos Service Ticket Operations

- Nu este configurat

- Audit Other Account Logon Events

- Nu este configurat

.

Account Management

- Audit Application Group Management

- Nu este configurat

- Audit Computer Account Management

- Succes

- Audit Distribution Group Management

- Nu este configurat

- Audit Other Account Management Evenimente

- Succes și eșec

- Audit Security Group Management

- Succes și eșec

- Audit User Account Management

- Succes și eșec

Detailed Tracking

- Audit DPAPI Activity

- Nu este configurat

- Audit Plug and Play Events

- Succes

- Audit Process Creation

- Succes

- Audit Process Terminare

- Nu configurat

- Audit RPC Events

- Nu configurat

- Audit Token Right Adjected

- Nu configurat

DS Access

- Audit Detailed Directory Serviciul de replicare a serviciului

- Nu configurat

- Audit Directory Service Access

- Succes și eșec

- Audit Directory Service Changes

- Succes și eșec

- Audit Directory Service Replication

- Nu este configurat

Logon/Logoff

- Audit Account Lockout

- Succes și eșec

- Audit User / Device Claims

- Nu este configurat

- Audit Group Membership

- Succes

- Audit IPsec Extended Mode

- Nu este configurat

- Audit IPsec Main Mode

- Nu este configurat

- Audit Logoff

- Succes

- Audit Logoff

- Succes

- Audit Logon

- Succes și eșec

- Audit Network Policy Server

- Nu este configurat

- Audit Other Logon/Logoff Events

- Nu este configurat

- Audit Logon special

- Succes

.

Acces la obiect

- Audit Aplicație generată

- Nu este configurat

- Audit Servicii de certificare

- Nu este configurat

- Audit Detailed File Share

- Nu este configurat

- Audit File Share

- Nu este configurat

- Audit File System

- Nu este configurat

- Audit Filtering Platform Connection

- Nu este configurat configurată

- Audit Filtering Platform Packet Drop

- Nu este configurat

- Audit Handle Manipulation

- Nu este configurat

- Audit Kernal Object

- Nu este configurat

- Audit Other Object Access Events

- Nu este configurat

- Audit Registry

- Nu este configurat

- Audit Removable Storage

- Succes și eșec

- Audit SAM

- Nu este configurat configurat

- Audit Central Access Policy Staging

- Nu este configurat

.

Policy Change

- Audit Audit Audit Policy Change

- Succes și eșec

- Audit Authentication Policy Change

- Success

- Audit Authorization Policy Change

- Success

- Audit Filtering Platform Policy Change

- Not configured

- Audit MPSSVC Rule-Level Policy Change

- Nu este configurat

- Audit Other Policy Change Events

- Nu este configurat

Privilege Use

- Audit Non Sensitive Privilege Use

- Nu este configurat

- Audit Alte evenimente de utilizare a privilegiilor

- Nu este configurat

- Audit Utilizarea privilegiilor sensibile

- Succes și Eșec

Sistem

- Audit IPsec Driver

- Succes și eșec

- Audit Alte evenimente de sistem

- Succes și eșec

- Audit Security State Change

- Succes

- Audit Security System Extension

- Succes și eșec

- Audit System Integrity

- Succes și eșec

- Succes și Eșec

Global Object Access Auditing

- File System

- Nu este configurat

- Registry

- Nu este configurat

- Succes și eșec

Vă recomandăm să descărcați setul de instrumente de conformitate Microsoft Security. Acesta are un document excel cu setările de securitate și audit recomandate pentru Windows 10, serverele membre și controlorii de domeniu. În plus, setul de instrumente are documente și fișiere suplimentare pentru a vă ajuta să aplicați setările de securitate și audit.

Centralizați jurnalele de evenimente Windows

Când activați o politică de securitate și audit pe toate sistemele, acele jurnale de evenimente sunt stocate local pe fiecare sistem. Atunci când trebuie să investigați un incident sau să rulați rapoarte de audit, va trebui să parcurgeți fiecare jurnal individual pe fiecare computer. O altă preocupare este ce se întâmplă dacă un sistem se blochează și nu puteți accesa jurnalele?

și… nu uitați că acele jurnale locale sunt destinate stocării pe termen scurt. În mediile mari, acele jurnale locale vor fi suprascrise de evenimente noi într-o perioadă scurtă de timp.

Centralizarea jurnalelor vă va economisi timp, vă va asigura că jurnalele sunt disponibile și va facilita raportarea și depanarea incidentelor de securitate. Există multe instrumente care pot centraliza jurnalele de evenimente Windows.

Mai jos este o listă de instrumente gratuite și premium care vor centraliza jurnalele de evenimente Windows. Unele dintre instrumentele gratuite necesită un pic de muncă și pot necesita un software suplimentar pentru a vizualiza și raporta jurnalele. Dacă aveți bugetul necesar, vă recomand un instrument premium, acestea sunt mult mai ușor de configurat și vă economisesc o tonă de timp.

- SolarWinds Log Analyzer (instrument Premium, 30 de zile de încercare GRATUITĂ)

- Windows Event Collector (gratuit, necesită instrumente suplimentare pentru a vizualiza și raporta datele)

- ManageEngine Audit Plus – (instrument Premium)

- Splunk – (instrument Premuim, un instrument popular pentru analiza diferitelor fișiere jurnal)

- Elastic Stack – (descărcare gratuită)

- SolarWinds Event Log Consolidator (descărcare gratuită)

Monitorizați aceste evenimente pentru compromitere

Iată o listă de evenimente pe care ar trebui să le monitorizați și să le raportați.

- Logon Failures – Event ID 4624, 4771

- Conectări reușite – Event ID 4624

- Eșecuri datorate parolelor greșite – Event ID 4625

- Cont de utilizator blocat – Event ID 4740

- Cont de utilizator deblocat – Event ID 4767

- Utilizator schimbat parola – Event ID 4723

- Utilizator adăugat la grupul privilegiat – Event ID 4728, 4732, 4756

- Membru adăugat la un grup – Eveniment ID 4728, 4732, 4756 , 4761, 4746, 4751

- Membru eliminat din grup – Eveniment ID 4729, 4733, 4757, 4762, 4747, 4752

- Registrul de securitate șters – Event ID 1102

- Computere ștearsă – Event ID 4743

Audit Policy Benchmarks

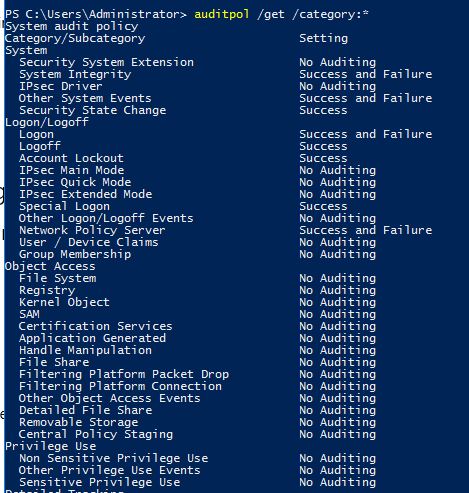

Cum știți cu siguranță dacă politica de audit este aplicată în sistemele dumneavoastră? Cum se compară politica dumneavoastră de audit cu cele mai bune practici din industrie? În această secțiune, vă voi arăta câteva modalități prin care puteți să vă auditați propriile sisteme.

Utilizarea auditpol

auditpol este o comandă încorporată care poate seta și obține politica de audit pe un sistem. Pentru a vizualiza auditul curent, rulați această comandă pe calculatorul local

auditpol /get /category:*

Puteți verifica aceste setări în raport cu ceea ce este setat în politica de grup pentru a verifica dacă totul funcționează.

Microsoft Security Toolkit

Am menționat acest set de instrumente în secțiunea de setări recomandate, dar merită menționat din nou. Acesta conține o foaie de calcul cu setările de audit și de politică de securitate recomandate de Microsoft. De asemenea, include setări GPO, un script de instalare și rapoarte GPO. Este o referință excelentă pentru a compara modul în care politica dvs. de audit se situează față de recomandările Microsoft.

CIS Benchmarks

Reperele CIS au orientări de configurare pentru peste 140 de sisteme, inclusiv browser, sisteme de operare și aplicații.

CIS Benchmarks

CIS CAT Pro

CIS oferă un instrument care poate verifica automat setările sistemelor dvs. și cum se compară cu reperele sale. Aceasta este de departe cea mai bună metodă pentru a vă testa politica de audit în raport cu reperele din industrie. Versiunea pro necesită un abonament, există o versiune gratuită cu caracteristici limitate.

CIS-CAT Pro

Planificarea politicii dvs. de audit

Iată câteva sfaturi pentru o implementare eficientă a politicii de audit.

Identificați-vă obiectivele de audit Windows

Nu mergeți doar să activați toate setările de audit, înțelegeți obiectivele generale de securitate ale organizației dvs. Activarea tuturor regulilor de audit poate genera mult zgomot și ar putea îngreuna eforturile dumneavoastră de securitate mai mult decât ar trebui.

Cunoașteți-vă mediul de rețea

Cunoașterea rețelei dumneavoastră, a arhitecturii Active Directory, a designului OU și a grupurilor de securitate sunt fundamentale pentru o bună politică de audit. Implementarea unei politici de audit pentru anumiți utilizatori sau active va fi o provocare dacă nu vă înțelegeți mediul sau dacă aveți o grupare logică deficitară a resurselor dumneavoastră.

Politica de grup

Cel mai bine este să vă implementați politica de audit cu politica de grup. Politica de grup vă oferă o locație centralizată pentru a gestiona și implementa setările de audit pentru utilizatorii și resursele din cadrul domeniului.

Cum veți obține datele despre evenimente

Vă va trebui să decideți cum vor fi analizate datele despre evenimente.

- Vor fi păstrate datele pe calculatoare locale

- Vor fi colectate jurnalele de pe fiecare sistem și introduse într-un sistem centralizat de jurnalizare?

Resurse:

Planificarea și implementarea politicilor avansate de audit de securitate

Instrument recomandat: SolarWinds Server & Application Monitor

![]()

Acest utilitar a fost conceput pentru a monitoriza Active Directory și alte servicii critice, cum ar fi DNS & DHCP. Acesta va depista rapid problemele controlerului de domeniu, va preveni eșecurile de replicare, va urmări încercările eșuate de logare și multe altele.

Ce-mi place cel mai mult la SAM este panoul de bord ușor de utilizat și funcțiile de alertă. De asemenea, are capacitatea de a monitoriza mașinile virtuale și stocarea.

Download Your Free Trial Here

.