Questa è la guida definitiva alle impostazioni dei criteri di sicurezza e di audit di Windows.

In questa guida, condividerò i miei consigli per le impostazioni della politica di audit, le impostazioni della politica delle password e degli account, gli eventi di monitoraggio, i benchmark e molto altro.

Tabella dei contenuti:

- Cos’è l’auditing a finestre

- Utilizza la configurazione avanzata dei criteri di audit

- Configura i criteri di audit per Active Directory

- Configura i criteri di audit per workstation e server

- Configura le impostazioni di dimensione e conservazione del registro eventi

- Raccomandata la password & Politica di blocco dell’account

- Impostazioni consigliate della politica di controllo

- Monitorare questi eventi per la compromissione

- Centralizzare i registri degli eventi

- Benchmark della politica di controllo

- Pianificazione della politica di controllo

.

- Cos’è il controllo di Windows?

- Utilizza la configurazione avanzata della politica di audit

- Configura la Audit Policy per Active Directory (Per tutti i controller di dominio)

- Passo 1: Aprire la console di gestione dei criteri di gruppo

- Passo 2: Modificare la policy predefinita dei controller di dominio

- Passo 3: Naviga alla configurazione avanzata dei criteri di controllo

- Step 4: Definisci le impostazioni di controllo

- Configura la politica di audit su workstation e server

- Configura le impostazioni di dimensione e conservazione del registro eventi

- Politica consigliata di blocco password e account

- Password Policy

- Politica di blocco degli account

- Impostazioni raccomandate per i criteri di controllo

- Account Logon

- Account Management

- Tracciamento dettagliato

- DS Access

- Logon/Logoff

- Object Access

- Cambio di politica

- Uso Privilegio

- Sistema

- Global Object Access Auditing

- Centralizza i registri degli eventi di Windows

- Monitorare questi eventi per la compromissione

- Benchmark della politica di audit

- Utilizzando auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Pianificazione della vostra politica di audit

- Identifica i tuoi obiettivi di audit di Windows

- Conoscete il vostro ambiente di rete

- Politica di gruppo

- Come otterrete i dati degli eventi

Cos’è il controllo di Windows?

Una politica di audit di Windows definisce quali tipi di eventi vuoi tenere traccia in un ambiente Windows. Per esempio, quando un account utente viene bloccato o un utente inserisce una password sbagliata, questi eventi genereranno una voce di registro quando l’auditing è attivato. Una politica di auditing è importante per mantenere la sicurezza, rilevare incidenti di sicurezza e soddisfare i requisiti di conformità.

Utilizza la configurazione avanzata della politica di audit

Quando guardi le politiche di audit noterai due sezioni, la politica di audit di base e quella avanzata. Quando possibile dovresti usare solo le impostazioni della politica di audit avanzata che si trovano sotto Impostazioni di sicurezza\Configurazione della politica di audit avanzata.

Le impostazioni avanzate della politica di audit sono state introdotte in Windows Server 2008, e hanno ampliato le impostazioni della politica di audit da 9 a 53. Le impostazioni avanzate della politica consentono di definire una politica di audit più granulare e di registrare solo gli eventi necessari. Questo è utile perché alcune impostazioni di auditing genereranno una quantità enorme di log.

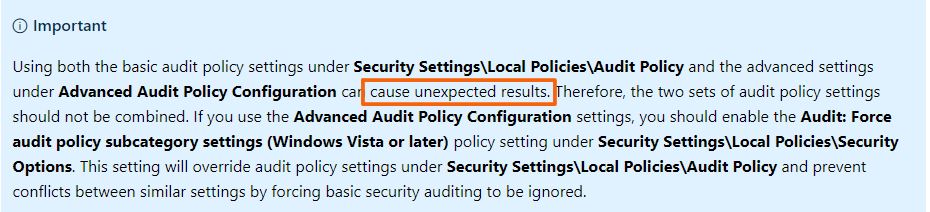

Importante: Non usare sia le impostazioni di base dei criteri di audit che le impostazioni avanzate situate in Impostazioni di sicurezza\Configurazione avanzata dei criteri di audit. L’uso di entrambe può causare problemi e non è raccomandato.

Microsoft fornisce le seguenti informazioni.

La politica di audit avanzata ha le seguenti categorie. Ogni categoria contiene un insieme di criteri.

- Account Logon

- Gestione account

- Tracciamento dettagliato

- Accesso DS

- Logon/Logoff

- Oggetto Accesso

- Modifica delle politiche

- Uso dei privilegi

- Sistema

- Accesso globale agli oggetti

Risorse:

Guida alle minacce e contromisure: Advanced Security Audit Policy

Configura la Audit Policy per Active Directory (Per tutti i controller di dominio)

Di default, c’è una politica di audit minima configurata per Active Directory. Sarà necessario modificare la policy predefinita del controller di dominio o crearne una nuova.

Seguite questi passi per abilitare una policy di audit per Active Directory.

Passo 1: Aprire la console di gestione dei criteri di gruppo

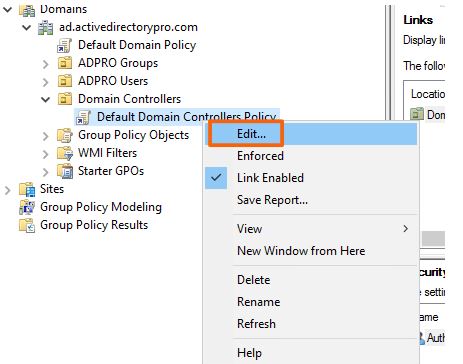

Passo 2: Modificare la policy predefinita dei controller di dominio

Fare clic destro sulla policy e selezionare modifica

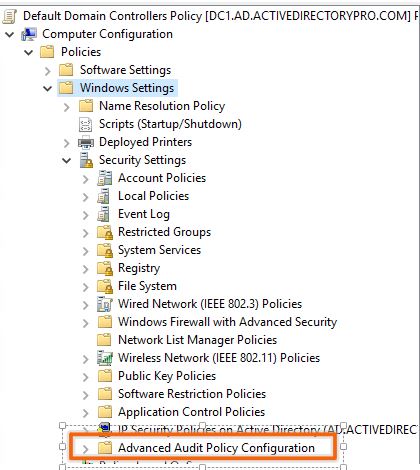

Ora naviga alla configurazione avanzata dei criteri di controllo

Configurazione del computer -> Politiche -> Impostazioni di Windows -> Impostazioni di sicurezza -> Configurazione avanzata dei criteri di controllo

Step 4: Definisci le impostazioni di controllo

Ora devi solo passare attraverso ogni categoria di criteri di controllo e definire gli eventi che vuoi controllare. Vedi la sezione sulla politica di audit consigliata per le impostazioni consigliate.

Configura la politica di audit su workstation e server

Si consiglia vivamente di abilitare una politica di audit su tutte le workstation e i server. La maggior parte degli incidenti inizia dal dispositivo client, se non stai monitorando questi sistemi potresti perdere informazioni importanti.

Per configurare una politica di audit per workstation e server è necessario creare una nuova politica di audit. Questa sarà una policy di audit separata dai tuoi controller di dominio. Non applicherei questa policy alla radice del dominio, è meglio avere tutte le vostre workstation e server in un’unità organizzativa separata e applicare la policy di audit a questa OU.

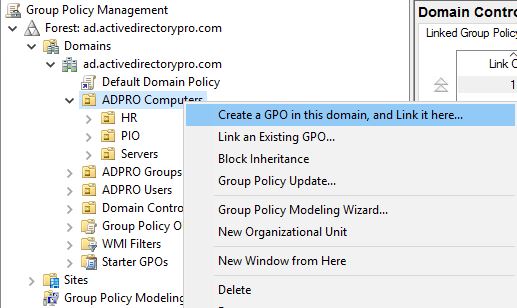

Puoi vedere qui sotto che ho un’unità organizzativa chiamata computer ADPRO. Questa unità organizzativa contiene sub OU per le workstation del dipartimento e una OU server per tutti i server. Creerò una nuova politica di audit sulla OU ADPRO computer, questa politica avrà come obiettivo tutti i dispositivi in questa cartella.

Configura le impostazioni di dimensione e conservazione del registro eventi

È importante definire le impostazioni di dimensione e conservazione del registro eventi di sicurezza. Se queste impostazioni non sono definite, potresti sovrascrivere e perdere importanti dati di audit.

Importante: i log generati su server e workstation dalla politica di audit sono destinati alla conservazione a breve termine. Per conservare i log storici di audit per settimane, mesi o anni sarà necessario impostare un sistema di log centralizzato. Vedi la sezione sottostante per le raccomandazioni.

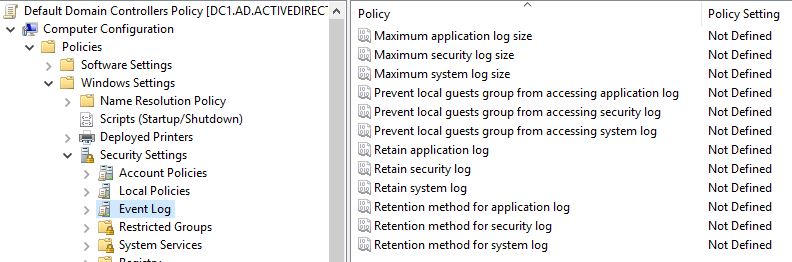

Nella tua politica di controllo, puoi definire le impostazioni del registro eventi in Configurazione computer -> Politiche -> Impostazioni di sicurezza -> Registro eventi

Queste sono le impostazioni raccomandate

- Dimensione massima del registro applicazioni

- 4.194,240 (kilobyte)

- Dimensione massima del log di sicurezza

- 4,194,240 (kilobyte)

- Dimensione massima del log di sistema

- 4,194,240 (kilobyte)

Anche con le impostazioni di log configurate potresti ancora sovrascrivere eventi in un breve periodo di tempo. Tutto dipende dalla vostra politica di audit e da quanti utenti avete. Se stai monitorando i tentativi di password sbagliate per 2000 utenti, questo genererà molti più eventi che 20 utenti.

Risorsa:

Impostazioni consigliate per le dimensioni del registro eventi in Windows

Politica consigliata di blocco password e account

Per controllare con successo gli account degli utenti devi assicurarti di aver configurato la politica di blocco password e account. Se stai controllando i blocchi degli account ma non hai impostato una soglia di blocco non vedrai mai quegli eventi.

Queste impostazioni sono tratte dal documento MS Security baseline Windows 10 and Server 2016.

Password Policy

Posizione GPO: Configurazione del computer -> Politiche -> Impostazioni di Windows -> Impostazioni di sicurezza -> Politiche dell’account ->.> Politica password

- Forza la cronologia delle password

- 24

- Età massima password

- 60

- Età minima password

- 1

- Lunghezza minima password

- 14

- La password deve soddisfare i requisiti di complessità

- Abilitato

- Memorizza le password usando la crittografia reversibile

- disabilitato

Politica di blocco degli account

Posizione GPO: Configurazione del computer -> Politiche -> Impostazioni di Windows -> Impostazioni di sicurezza -> Politiche dell’account – >.> Politica di blocco dell’account

- Durata del blocco dell’account

- 15

- Soglia di blocco dell’account

- 10

- Reset contatore di blocco dopo

- 15

Risorsa:

Microsoft Security compliance toolkit

Impostazioni raccomandate per i criteri di controllo

Queste impostazioni provengono dal documento MS Security baseline Windows 10 and Server 2016.

Impostazioni raccomandate per la sicurezza del controller di dominio e per i criteri di audit.

Posizione dei criteri GPO: Configurazione del computer -> Politiche -> Impostazioni di Windows -> Impostazioni di sicurezza -.> Configurazione avanzata dei criteri di controllo

Account Logon

- Convalida delle credenziali di controllo

- Successo e fallimento

- Controllo dei servizi di autenticazione Kerberos

- Non configurato

- Audit Kerberos Service Ticket Operations

- Non configurato

- Audit Other Account Logon Events

- Non configurato

Account Management

- Audit Application Group Gestione gruppi di applicazioni

- Non configurato

- Gestione conti computer

- Successo

- Gestione gruppi di distribuzione

- Non configurato

- Gestione altri conti Eventi

- Successo e fallimento

- Gestione dei gruppi di sicurezza Audit

- Successo e fallimento

- Gestione degli account utente Audit

- Successo e fallimento

Tracciamento dettagliato

- Attività DPAPI Audit

- Non configurato

- Eventi Plug and Play Audit

- Successo

- Creazione processo Audit

- Successo

- Processo Audit Terminazione

- Non configurato

- Audit RPC Eventi

- Non configurato

- Audit Token Right Adjected

- Non configurato

DS Access

- Audit Detailed Directory Replicazione del servizio

- Non configurato

- Accesso al servizio di Audit Directory

- Successo e fallimento

- Audit Directory Modifiche al servizio

- Successo e fallimento

- Audit Directory Replicazione del servizio

- Non configurato

Logon/Logoff

- Blocco dell’account Audit

- Successo e fallimento

- Audit Utente / Dispositivo reclami

- Non configurato

- Audit appartenenza gruppo

- Successo

- Audit IPsec Modalità estesa

- Non configurato

- Audit IPsec Modalità principale

- Non configurato

- Audit Logoff

- Successo

- Audit Logon

- Successo e fallimento

- Audit Network Policy Server

- Non configurato

- Audit Altri Eventi Logon/Logoff

- Non configurato

- Audit Special Logon

- Success

Object Access

- Audit Applicazione generata

- Non configurata

- Audit Servizi di certificazione

- Non configurato

- Audit Detailed File Share

- Non configurato

- Audit File Share

- Non configurato

- Audit File System

- Non configurato

- Audit Filtering Platform Connection

- Non configurato

- Audit Filtering Platform Packet Drop

- Non configurato

- Audit Handle Manipulation

- Non configurato

- Audit Kernal Object

- Non configurato

- Audit altri eventi di accesso agli oggetti

- Non configurato

- Audit registro

- Non configurato

- Audit memoria removibile

- Successo e fallimento

- Audit SAM

- Non configurato

- Audit Central Access Policy Staging

- Non configurato

Cambio di politica

- Audit Audit Policy Change

- Successo e fallimento

- Audit Authentication Policy Change

- Successo

- Audit Authorization Policy Change

- Successo

- Audit Filtering Platform Policy Change

- Non configurato

- Audit MPSSVC Rule-Level Policy Change

- Non configurato

- Audit Altri Eventi di Policy Change

- Non configurato

Uso Privilegio

- Audit Uso Privilegio Non Sensibile

- Non configurato

- Audit Altri eventi di uso dei privilegi

- Non configurato

- Audit Uso dei privilegi sensibili

- Successo e Fallito

Sistema

- Audit Driver IPsec

- Successo e fallimento

- Audit Altri eventi di sistema

- Successo e fallimento

- Audit Security State Change

- Successo

- Audit Security System Extension

- Successo e fallimento

- Audit System Integrity

- Successo e Failure

Global Object Access Auditing

- File System

- Non configurato

- Registry

- Non configurato

Si consiglia di scaricare il Microsoft Security compliance toolkit. Ha un documento in excel con le impostazioni di sicurezza e audit raccomandate per windows 10, i server membri e i controller di dominio. Inoltre, il toolkit ha documenti e file aggiuntivi per aiutarvi ad applicare le impostazioni di sicurezza e di controllo.

Centralizza i registri degli eventi di Windows

Quando si attiva una politica di sicurezza e di audit su tutti i sistemi, i registri degli eventi vengono memorizzati localmente su ogni sistema. Quando avete bisogno di indagare su un incidente o di eseguire rapporti di controllo, avrete bisogno di esaminare ogni registro individualmente su ogni computer. Un’altra preoccupazione è cosa succede se un sistema si blocca e non si è in grado di accedere ai log?

e… non dimenticate che i log locali sono destinati all’archiviazione a breve termine. In ambienti di grandi dimensioni, quei log locali saranno sovrascritti da nuovi eventi in un breve periodo di tempo.

Centralizzare i vostri log vi farà risparmiare tempo, garantirà la disponibilità dei log e renderà più facile segnalare e risolvere gli incidenti di sicurezza. Ci sono molti strumenti là fuori che possono centralizzare i log degli eventi di Windows.

Di seguito è riportato un elenco di strumenti gratuiti e premium che centralizzano i log degli eventi di Windows. Alcuni degli strumenti gratuiti richiedono un po’ di lavoro e possono richiedere un software aggiuntivo per visualizzare e riportare i log. Se hai il budget ti consiglio uno strumento premium, sono molto più facili da configurare e ti fanno risparmiare un sacco di tempo.

- SolarWinds Log Analyzer (strumento Premium, 30 giorni di prova GRATUITA)

- Windows Event Collector (Gratuito, richiede strumenti aggiuntivi per visualizzare e riportare i dati)

- ManageEngine Audit Plus – (strumento Premium)

- Splunk – (strumento Premuim, uno strumento popolare per l’analisi di vari file di log)

- Elastic Stack – (Download gratuito)

- SolarWinds Event Log Consolidator (Download gratuito)

Monitorare questi eventi per la compromissione

Ecco una lista di eventi che dovresti monitorare e segnalare.

- Fallimenti di accesso – ID evento 4624, 4771

- Accessi riusciti – ID evento 4624

- Fallimenti dovuti a password errate – ID evento 4625

- Account utente bloccato – ID evento 4740

- Account utente sbloccato – ID evento 4767

- Utente ha cambiato password – ID evento 4723

- Utente aggiunto al gruppo privilegiato – ID evento 4728, 4732, 4756

- Membro aggiunto a un gruppo – ID evento 4728, 4732, 4756 , 4761, 4746, 4751

- Membro rimosso dal gruppo – ID evento 4729, 4733, 4757, 4762, 4747, 4752

- Registro di sicurezza cancellato – ID evento 1102

- Computato eliminato – ID evento 4743

Benchmark della politica di audit

Come fai a sapere con certezza se la tua politica di audit viene applicata ai tuoi sistemi? Come si confronta la vostra politica di audit con le migliori pratiche del settore? In questa sezione, ti mostrerò alcuni modi in cui puoi controllare i tuoi sistemi.

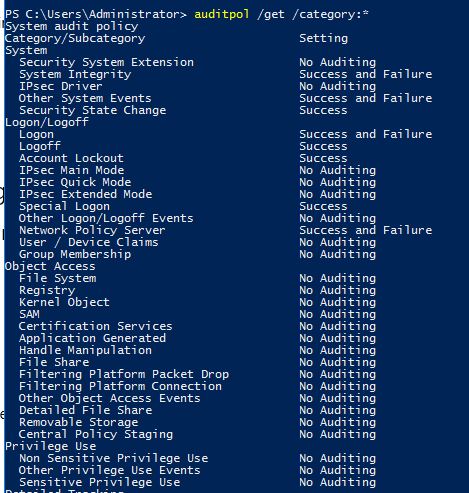

Utilizzando auditpol

auditpol è un comando integrato che può impostare e ottenere la politica di audit su un sistema. Per vedere l’audit corrente esegui questo comando sul tuo computer locale

auditpol /get /category:*

Puoi controllare queste impostazioni con ciò che è impostato nella tua politica di gruppo per verificare che tutto funzioni.

Microsoft Security Toolkit

Ho menzionato questo toolkit nella sezione delle impostazioni raccomandate ma vale la pena menzionarlo di nuovo. Contiene un foglio di calcolo con le impostazioni raccomandate da Microsoft per i controlli e i criteri di sicurezza. Include anche le impostazioni GPO, uno script da installare e rapporti GPO. E’ un ottimo riferimento per confrontare come la vostra politica di controllo sia in linea con le raccomandazioni di Microsoft.

CIS Benchmarks

CIS benchmarks ha linee guida di configurazione per 140+ sistemi, inclusi browser, sistemi operativi e applicazioni.

CIS Benchmarks

CIS CAT Pro

CIS fornisce uno strumento che può controllare automaticamente le impostazioni del tuo sistema e come si confronta con i suoi benchmark. Questo è di gran lunga il miglior metodo per testare la vostra politica di controllo rispetto ai benchmark dell’industria. La versione pro richiede un’iscrizione, c’è una versione gratuita con caratteristiche limitate.

CIS-CAT Pro

Pianificazione della vostra politica di audit

Qui ci sono alcuni suggerimenti per un’efficace implementazione della politica di audit.

Identifica i tuoi obiettivi di audit di Windows

Non andare semplicemente ad abilitare tutte le impostazioni di audit, comprendi gli obiettivi di sicurezza generali della tua organizzazione. Abilitare tutte le regole di auditing può generare molto rumore e potrebbe rendere i vostri sforzi di sicurezza più difficili di quanto dovrebbero essere.

Conoscete il vostro ambiente di rete

Conoscere la vostra rete, l’architettura di Active Directory, il design delle OU e i gruppi di sicurezza sono fondamentali per una buona politica di audit. Distribuire una politica di audit a specifici utenti o risorse sarà difficile se non si comprende il proprio ambiente o se si ha un cattivo raggruppamento logico delle risorse.

Politica di gruppo

È meglio distribuire la vostra politica di controllo con la politica di gruppo. I criteri di gruppo ti danno una posizione centralizzata per gestire e distribuire le tue impostazioni di controllo agli utenti e alle risorse all’interno del dominio.

Come otterrete i dati degli eventi

Dovrete decidere come saranno esaminati i dati degli eventi.

- I dati saranno tenuti sui computer locali

- I log saranno raccolti su ogni sistema e messi in un sistema di log centralizzato?

Risorse:

Pianificazione e implementazione di politiche di controllo di sicurezza avanzate

Strumento consigliato: SolarWinds Server & Application Monitor

![]()

Questa utility è stata progettata per monitorare Active Directory e altri servizi critici come DNS & DHCP. Individua rapidamente i problemi dei controller di dominio, previene i fallimenti della replica, tiene traccia dei tentativi di accesso falliti e molto altro ancora.

Quello che mi piace di più di SAM è la sua dashboard facile da usare e le funzioni di avviso. Ha anche la capacità di monitorare le macchine virtuali e lo storage.

Scarica qui la tua prova gratuita