Detta är den ultimata guiden till inställningar för Windows gransknings- och säkerhetspolicy.

I den här guiden kommer jag att dela med mig av mina tips för inställningar för granskningsprinciper, inställningar för lösenord och kontoprinciper, övervakningshändelser, riktmärken och mycket mer.

Innehållsförteckning:

- Vad är Windowing Auditing

- Använd den avancerade konfigurationen av granskningspolicy

- Konfigurera granskningspolicy för Active Directory

- Konfigurera granskningspolicy för arbetsstationer och servrar

- Inställningar för storleken på händelseloggen och för lagring

- .

- Rekommenderat lösenord för &kontolåsningspolicy

- Rekommenderade inställningar för granskningspolicy

- Övervaka dessa händelser för intrång

- Centralisera händelseloggar

- Riktmärken för granskningspolicy

- Planering av din granskningspolicy

- Vad är Windows-granskning?

- Använd den avancerade konfigurationen av granskningspolicyn

- Konfigurera granskningspolicy för Active Directory (för alla domänkontrollanter)

- Steg 1: Öppna konsolen för hantering av grupprinciper

- Steg 2: Redigera standardpolicyn för domänkontrollanter

- Steg 3: Bläddra till konfigurationen av den avancerade granskningspolicyn

- Steg 4: Definiera granskningsinställningar

- Konfigurera granskningspolicy på arbetsstationer och servrar

- Konfigurera inställningar för storlek och lagring av händelselogg

- Rekommenderad policy för lösenords- och kontolåsning

- Password Policy

- Policy för kontoavstängning

- Rekommenderade inställningar för granskningsprinciper

- Inloggning på konto

- Account Management

- Detaljuppföljning

- DS Access

- Inloggning/avloggning

- Objektåtkomst

- Policy Change

- Privilegieanvändning

- System

- Global Object Access Auditing

- Centralisera Windows händelseloggar

- Bevaka dessa händelser för kompromiss

- Bänkpunkter för granskningspolicy

- Användning av auditpol

- Microsoft Security Toolkit

- CIS Benchmarks

- CIS CAT Pro

- Planering av din granskningspolicy

- Identifiera dina Windows-granskningsmål

- Känn din nätverksmiljö

- Grupppolicy

- Hur ska du få fram händelsedata

Vad är Windows-granskning?

En granskningspolicy för Windows definierar vilken typ av händelser du vill hålla reda på i en Windows-miljö. När till exempel ett användarkonto blir låst eller en användare anger ett felaktigt lösenord kommer dessa händelser att generera en loggpost när auditering är aktiverad. En granskningspolicy är viktig för att upprätthålla säkerheten, upptäcka säkerhetsincidenter och för att uppfylla kraven på efterlevnad.

Använd den avancerade konfigurationen av granskningspolicyn

När du tittar på granskningspolicyn kommer du att märka två sektioner, den grundläggande granskningspolicyn och den avancerade granskningspolicyn. När det är möjligt bör du endast använda inställningarna för den avancerade granskningspolicyn som finns under säkerhetsinställningar\Advanced Audit Policy Configuration (säkerhetsinställningar\Advanced Audit Policy Configuration).

Inställningarna för den avancerade granskningspolicyn infördes i Windows Server 2008, den utökade inställningarna för granskningspolicyn från 9 till 53. Med de avancerade principinställningarna kan du definiera en mer detaljerad granskningspolicy och logga endast de händelser du behöver. Detta är användbart eftersom vissa granskningsinställningar genererar en stor mängd loggar.

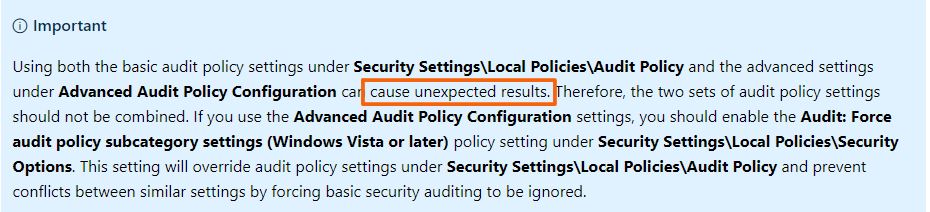

Viktigt: Använd inte både de grundläggande inställningarna för granskningspolicy och de avancerade inställningarna som finns under Säkerhetsinställningar\Avancerad konfiguration av granskningspolicy. Att använda båda kan orsaka problem och rekommenderas inte.

Microsoft tillhandahåller följande information.

Den avancerade granskningsprincipen har följande kategorier. Varje kategori innehåller en uppsättning principer.

- Kontologon

- Kontohantering

- Detaljspårning

- DS-åtkomst

- Logon/Logoff

- Objekt. Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

Resources:

Guide för hot och motåtgärder: Avancerad säkerhetsgranskningspolicy

Konfigurera granskningspolicy för Active Directory (för alla domänkontrollanter)

Som standard finns det ett minimum av granskningspolicy konfigurerad för Active Directory. Du måste ändra standardpolicyn för domänkontrollanten eller skapa en ny.

Följ de här stegen för att aktivera en granskningspolicy för Active Directory.

Steg 1: Öppna konsolen för hantering av grupprinciper

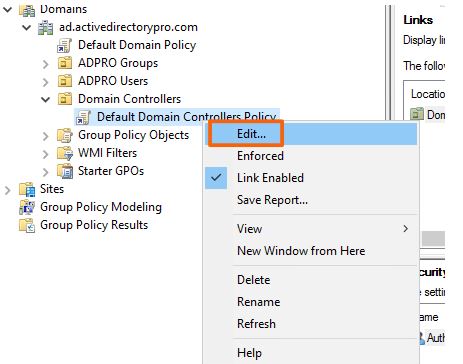

Steg 2: Redigera standardpolicyn för domänkontrollanter

Högerklicka på policyn och välj redigera

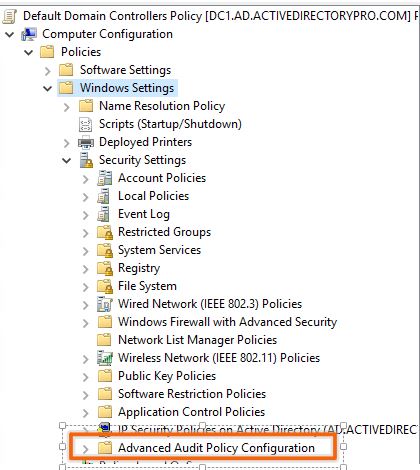

Steg 3: Bläddra till konfigurationen av den avancerade granskningspolicyn

Bläddra nu till konfigurationen av den avancerade granskningspolicyn

Datorkonfiguration -> Policyer -> Windows-inställningar -> Säkerhetsinställningar -> Konfigurationen av den avancerade granskningspolicyn

Steg 4: Definiera granskningsinställningar

Nu behöver du bara gå igenom varje granskningspolicykategori och definiera de händelser som du vill granska. Se avsnittet Rekommenderad granskningspolicy för rekommenderade inställningar.

Konfigurera granskningspolicy på arbetsstationer och servrar

Det rekommenderas starkt att du aktiverar en granskningspolicy på alla arbetsstationer och servrar. De flesta incidenter börjar på klientenheten, om du inte övervakar dessa system kan du gå miste om viktig information.

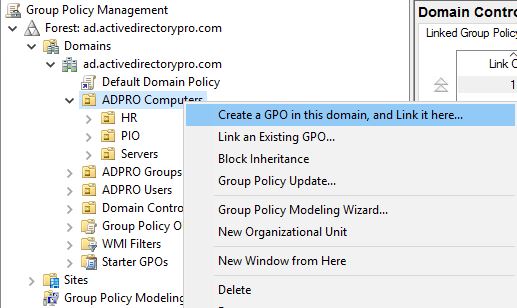

För att konfigurera en granskningspolicy för arbetsstationer och servrar måste du skapa en ny granskningspolicy. Detta kommer att vara en separat granskningspolicy från dina domänkontrollanter. Jag skulle inte tillämpa den här policyn på domänens rot, det är bäst att ha alla dina arbetsstationer och servrar i en separat organisationsenhet och tillämpa granskningspolicyn på denna OU.

Du kan se nedan att jag har en organisationsenhet som heter ADPRO-datorer. Den här organisationsenheten innehåller under-OU:er för avdelningens arbetsstationer och en server-OU för alla servrar. Jag kommer att skapa en ny granskningspolicy på OU ADPRO-datorer, den här policyn kommer att rikta sig till alla enheter i den här mappen.

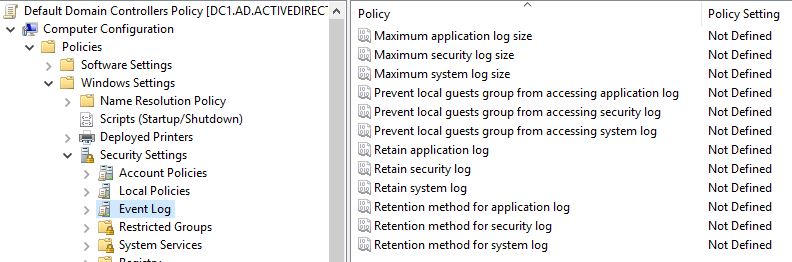

Konfigurera inställningar för storlek och lagring av händelselogg

Det är viktigt att definiera inställningar för storlek och lagring av säkerhetshändelselogg. Om dessa inställningar inte definieras kan du skriva över och förlora viktiga granskningsdata.

Viktigt: De loggar som genereras på servrar och arbetsstationer från granskningsprincipen är avsedda för kortvarig lagring. Om du vill behålla historiska granskningsloggar i veckor, månader eller år måste du konfigurera ett centraliserat loggningssystem. Se avsnittet nedan för rekommendationer.

I din granskningspolicy kan du definiera inställningarna för händelseloggen på Datorkonfiguration -> Policyer -> Säkerhetsinställningar -> Händelselogg

Här är de rekommenderade inställningarna

- Maximala storleken på loggstorlek för programlogg

- 4 194,240 (kilobyte)

- Maximal säkerhetsloggstorlek

- 4 194 240 (kilobyte)

- Maximal systemloggstorlek

- 4 194 240 (kilobyte)

Även med de konfigurerade logginställningarna kan du fortfarande skriva över händelser på kort tid. Allt beror på din granskningspolicy och hur många användare du har. Om du spårar försök med dåliga lösenord för 2000 användare kommer det att generera betydligt fler händelser än 20 användare.

Resurs:

Rekommenderade inställningar för storleken på händelseloggen i Windows

Rekommenderad policy för lösenords- och kontolåsning

För att lyckas granska användarkonton måste du se till att du har konfigurerat policyn för lösenords- och kontolåsning. Om du granskar kontolåsningar men inte har ett tröskelvärde för låsning inställt kommer du aldrig att se dessa händelser.

De här inställningarna kommer från dokumentet MS Security baseline Windows 10 and Server 2016.

Password Policy

GPO-plats: Datorkonfiguration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Kontopolicies -> Lösenordspolicy

- Förstärk lösenordshistorik

- 24

- Maximal lösenordålder

- 60

- Minimal lösenordålder

- 1

- Minimal lösenordslängd

- 14

- Lösenordet måste uppfylla kraven på komplexitet

- Aktiverat

- Lagra lösenord med hjälp av reversibel kryptering

- deaktiverat

Policy för kontoavstängning

GPO-plats: Datorkonfiguration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Kontoprinciper.> Policy för kontolåsning

- Kontolåsningens varaktighet

- 15

- Tröskelvärde för kontolåsning

- 10

- Återställ låsningsräknaren efter

- 15

Resurs:

Microsoft Security compliance toolkit

Rekommenderade inställningar för granskningsprinciper

De här inställningarna kommer från dokumentet MS Security baseline Windows 10 and Server 2016.

Rekommenderade inställningar för säkerhets- och granskningsprinciper för domänkontrollanter.

GPO Policyplacering: Datorkonfiguration -> Policies -> Windows Settings -> Security Settings -> Security Settings -> Avancerad konfiguration av granskningspolicy

Inloggning på konto

- Granskningsvalidering av autentiseringsuppgifter

- Framgång och misslyckande

- Granska Kerberos-autentiseringstjänster

- Inte konfigurerad

- Audit Kerberos Service Ticket Operations

- Inte konfigurerad

- Audit Other Account Logon Events

- Inte konfigurerad

.

Account Management

- Audit Application Group Management

- Inte konfigurerad

- Audit Computer Account Management

- Success

- Audit Distribution Group Management

- Inte konfigurerad

- Audit Other Account Management Händelser

- Framgång och misslyckande

- Hantering av säkerhetsgrupper för revision

- Framgång och misslyckande

- Hantering av användarkonton för revision

- Framgång och misslyckande

Detaljuppföljning

- Audit DPAPI-aktivitet

- Inte konfigurerad

- Audit Plug and Play-händelser

- Success

- Auditprocess skapande

- Success

- Auditprocess Avslutning

- Inte konfigurerad

- Audit RPC-händelser

- Inte konfigurerad

- Audit Token Right Adjected

- Inte konfigurerad

DS Access

- Audit Detailed Directory Replikeringstjänst

- Inte konfigurerad

- Access till revisionstjänst för katalogtjänst

- Framgång och misslyckande

- Förändringar i revisionstjänst för katalogtjänst

- Framgång och misslyckande

- Adit Directory Replikering av tjänst

- Inte konfigurerad

Inloggning/avloggning

- Låsning av konto för granskning

- Framgång och misslyckande

- Anspråk på användare/enheter för granskning

- Inte konfigurerad

- Audit Group Membership

- Success

- Audit IPsec Extended Mode

- Inte konfigurerat

- Audit IPsec Main Mode

- Inte konfigurerat

- Audit Logoff

- Success

- Audit av inloggning

- Succes och misslyckande

- Audit av nätverksstrategiservern

- Inte konfigurerad

- Audit av andra inloggnings-/avstängningshändelser

- Inte konfigurerad

- Audit Särskild inloggning

- Succé

Objektåtkomst

- Audit Ansökan genererad

- Inte konfigurerad

- Audit Certifieringstjänster

- Inte konfigurerad

- Audit Detaljerad fildelning

- Inte konfigurerad

- Auditfildelning

- Inte konfigurerad

- Auditfilsystem

- Inte konfigurerad

- Auditfiltreringsplattformansanslutning

- Inte konfigurerad

- Auditfiltreringsplattformanslutning

- Inte konfigurerad

- Audit Filtrering Platform Packet Drop

- Inte konfigurerad

- Audit Handle Manipulation

- Inte konfigurerad

- Audit Kernal Object

- Inte konfigurerad

- Audit Other Object Access Events

- Inte konfigurerad

- Audit Registry

- Inte konfigurerad

- Audit Removable Storage

- Success and Failure

- Audit SAM

- Not konfigurerad

- Audit Central Access Policy Staging

- Inte konfigurerad

Policy Change

- Audit Audit Policy Change

- Success and Failure

- Audit Autentiseringspolicy ändras

- Framgång

- Autentiseringspolicy ändras

- Framgång

- Policy för filtreringsplattformen ändras

- Inte konfigurerad

- Audit MPSSVC regel-nivå

- Inte konfigurerad

- Audit Andra händelser för ändring av policy

- Inte konfigurerad

Privilegieanvändning

- Audit Icke-känslig privilegieanvändning

- Inte konfigurerad

- Audit Andra händelser vid användning av privilegier

- Inte konfigurerad

- Granskning av känslig användning av privilegier

- Framgång och Misslyckande

System

- Bedömning av IPsec-drivrutin

- Framgång och misslyckande

- Bedömning Andra systemhändelser

- Framgång och misslyckande

- Audit av säkerhetstillståndsändring

- Framgång

- Audit av säkerhetssystemets förlängning

- Framgång och misslyckande

- Audit av systemets integritet

- Framgång och Misslyckande

Global Object Access Auditing

- Filsystem

- Inte konfigurerat

- Registry

- Inte konfigurerat

Jag rekommenderar att du laddar ner Microsofts verktygslåda för efterlevnad av säkerhetsbestämmelser. Den har ett excel-dokument med rekommenderade säkerhets- och granskningsinställningar för windows 10, medlemsservrar och domänkontrollanter. Dessutom har verktygslådan ytterligare dokument och filer som hjälper dig att tillämpa säkerhets- och granskningsinställningar.

Centralisera Windows händelseloggar

När du aktiverar en säkerhets- och granskningsprincip på alla system lagras dessa händelseloggar lokalt på varje system. När du behöver utreda en incident eller köra granskningsrapporter måste du gå igenom varje logg individuellt på varje dator. Ett annat problem är vad händer om ett system kraschar och du inte kan komma åt loggarna?

och… glöm inte att de lokala loggarna är avsedda för kortvarig lagring. I stora miljöer kommer dessa lokala loggar att skrivas över av nya händelser på kort tid.

Att centralisera dina loggar sparar tid, säkerställer att loggarna är tillgängliga och gör det lättare att rapportera och felsöka säkerhetsincidenter. Det finns många verktyg som kan centralisera windows händelseloggar.

Nedan följer en lista över gratis och premiumverktyg som centraliserar windows händelseloggar. Vissa av gratisverktygen kräver lite arbete och kan kräva ytterligare programvara för att visualisera och rapportera om loggarna. Om du har budgeten rekommenderar jag ett premiumverktyg, de är mycket enklare att installera och sparar massor av tid.

- SolarWinds Log Analyzer (Premiumverktyg, 30 dagars gratis provperiod)

- Windows Event Collector (Gratis, kräver ytterligare verktyg för att visualisera och rapportera data)

- ManageEngine Audit Plus – (Premiumverktyg)

- Splunk – (Premuimverktyg, ett populärt verktyg för att analysera olika loggfiler)

- Elastic Stack – (Gratis nedladdning)

- SolarWinds Event Log Consolidator (Gratis nedladdning)

Bevaka dessa händelser för kompromiss

Här är en lista över händelser som du bör övervaka och rapportera om.

- Logon Failures – Event ID 4624, 4771

- Framgångsrika inloggningar – Händelse-ID 4624

- Fel på grund av dåliga lösenord – Händelse-ID 4625

- Användarkonto låst – Händelse-ID 4740

- Användarkonto upplåst – Händelse-ID 4767

- Användaren har bytt lösenord – Händelse-ID 4723

- Användaren har lagts till i den privilegierade gruppen – Händelse-ID 4728, 4732, 4756

- Medlem läggs till i en grupp – Händelse-ID 4728, 4732, 4756 , 4761, 4746, 4751

- Medlem tas bort från en grupp – Händelse-ID 4729, 4733, 4757, 4762, 4747, 4752

- Säkerhetslogg rensad – Händelse-ID 1102

- Räkna bort – Händelse-ID 4743

Bänkpunkter för granskningspolicy

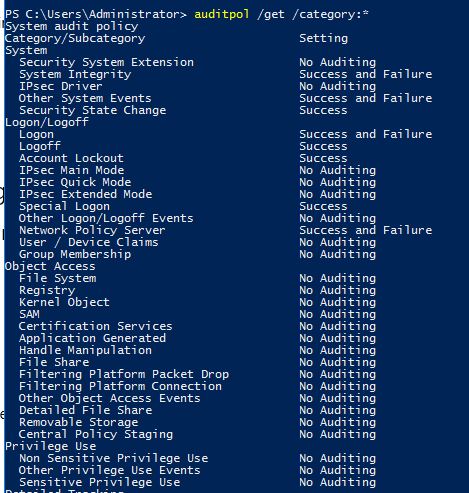

Hur vet du säkert om din granskningspolicy tillämpas på dina system? Hur står din granskningspolicy i förhållande till branschens bästa praxis? I det här avsnittet kommer jag att visa dig några sätt som du kan använda för att granska dina egna system.

Användning av auditpol

auditpol är ett inbyggt kommando som kan ställa in och hämta granskningspolicyn på ett system. För att visa den aktuella granskningen kör du det här kommandot på din lokala dator

auditpol /get /category:*

Du kan kontrollera dessa inställningar mot vad som är inställt i din grupprincip för att verifiera att allt fungerar.

Microsoft Security Toolkit

Jag nämner den här verktygslådan i avsnittet om rekommenderade inställningar men den är värd att nämna igen. Den innehåller ett kalkylblad med de av Microsoft rekommenderade inställningarna för granskning och säkerhetspolicy. Den innehåller också GPO-inställningar, ett skript för installation och GPO-rapporter. Det är en utmärkt referens för att jämföra hur din granskningspolicy står sig mot Microsofts rekommendationer.

CIS Benchmarks

CIS benchmarks har konfigurationsriktlinjer för 140+ system, inklusive webbläsare, operativsystem och program.

CIS Benchmarks

CIS CAT Pro

CIS tillhandahåller ett verktyg som automatiskt kan kontrollera dina systeminställningar och hur det förhåller sig till sina benchmarks. Detta är den överlägset bästa metoden för att testa din granskningspolicy mot branschens riktmärken. Pro-versionen kräver ett medlemskap, det finns en gratisversion med begränsade funktioner.

CIS-CAT Pro

Planering av din granskningspolicy

Här är några tips för en effektiv implementering av en granskningspolicy.

Identifiera dina Windows-granskningsmål

Gå inte bara och aktivera alla granskningsinställningar, förstå din organisations övergripande säkerhetsmål. Att aktivera alla granskningsregler kan generera mycket oväsen och kan göra ditt säkerhetsarbete svårare än det borde vara.

Känn din nätverksmiljö

Kännedom om ditt nätverk, Active Directory-arkitekturen, OU-designen och säkerhetsgrupperna är grundläggande för en bra granskningspolicy. Att distribuera en granskningspolicy till specifika användare eller tillgångar blir en utmaning om du inte förstår din miljö eller om du har en dålig logisk gruppering av dina resurser.

Grupppolicy

Det är bäst att distribuera din granskningspolicy med grupppolicy. Grupprincip ger dig en centraliserad plats för att hantera och distribuera dina granskningsinställningar till användare och resurser inom domänen.

Hur ska du få fram händelsedata

Du måste bestämma hur händelsedata ska granskas.

- Ska data sparas på lokala datorer

- Ska loggarna samlas in på varje system och läggas in i ett centraliserat loggningssystem?

Resurser:

Planering och implementering av avancerade granskningsprinciper för säkerhet

Rekommenderat verktyg: SolarWinds Server & Application Monitor

![]()

Detta verktyg har utformats för att övervaka Active Directory och andra kritiska tjänster som DNS & DHCP. Det kommer snabbt att upptäcka problem med domänkontrollanter, förhindra replikeringsfel, spåra misslyckade inloggningsförsök och mycket mer.

Vad jag gillar bäst med SAM är dess lättanvända instrumentpanel och varningsfunktioner. Den har också möjlighet att övervaka virtuella maskiner och lagring.

Ladda ner din kostnadsfria testversion här